Configuración de reglas HIPS

Vea primero Administración de reglas del HIPS.

Nombre de la regla – nombre de la regla definido por el usuario o elegido automáticamente.

Acción – especifica una acción; Permitir, Bloquear o Preguntar; que se deberá llevar a cabo si se cumple con las condiciones.

Operaciones que afectan – debe seleccionar el tipo de operación a la que se aplicará la regla. La regla solo se utilizará para este tipo de operación y para el destino seleccionado.

Habilitada – deshabilite este interruptor si desea conservar la regla en la lista pero no quiere aplicarla.

Severidad de registro – si activa esta opción, la información sobre esta regla se incluirá en el registro de HIPS.

Notificar al usuario – cuando se acciona un suceso, aparece una ventana emergente pequeña en la esquina inferior derecha.

La regla está compuesta por partes que describen las condiciones que la accionan:

Aplicaciones de origen–la regla solo se utilizará si esta aplicación o estas aplicaciones accionan el evento. Seleccione Aplicaciones específicas en el menú desplegable y haga clic en Agregar para agregar archivos nuevos, o puede seleccionar Todas las aplicaciones en el menú desplegable para agregar todas las aplicaciones.

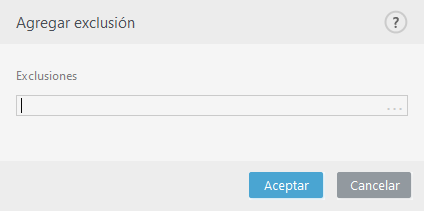

Archivos de destino: la regla solo se usará si la operación está relacionada con este destino. Seleccione Archivos específicos en el menú desplegable y haga clic en Agregar para agregar carpetas o archivos nuevos, o puede seleccionar Todos los archivos en el menú desplegable para agregar todos los archivos.

Aplicaciones– la regla solo se utilizará si la operación está relacionada con este destino. Seleccione Aplicaciones específicas en el menú desplegable y haga clic en Agregar para agregar carpetas o archivos nuevos, o puede seleccionar Todas las aplicaciones en el menú desplegable para agregar todas las aplicaciones.

Entradas de registro– la regla solo se utilizará si la operación está relacionada con este destino. Seleccione Entradas específicas en el menú desplegable y haga clic en Agregar para agregar carpetas o archivos nuevos, o puede seleccionar Todas las entradas en el menú desplegable para agregar todas las aplicaciones.

Algunas operaciones de reglas específicas predefinidas por el sistema HIPS no se pueden bloquear y están permitidas en forma predeterminada. Además, el sistema HIPS no monitorea todas las operaciones del sistema. HIPS monitorea las operaciones que se pueden considerar no seguras. |

Al especificar una ruta, C:\example afecta las acciones con la propia carpeta y C:\example*.* afecta los archivos en la carpeta. |

Operaciones de la aplicación

- Depurar otra aplicación – adjuntar un depurador al proceso. Cuando se depura una aplicación, es posible ver y modificar muchos detalles de su conducta, así como acceder a sus datos.

- Interceptar eventos desde otra aplicación – la aplicación de origen está intentando capturar eventos dirigidos a una aplicación específica (por ejemplo, un keylogger que intenta capturar eventos del navegador).

- Finalizar/suspender otra aplicación – suspende, reanuda o termina un proceso (se puede acceder directamente desde el Explorador de procesos o el Panel de procesos).

- Iniciar una aplicación nueva – inicio de aplicaciones o procesos nuevos.

- Modificar el estado de otra aplicación – la aplicación de origen está intentando escribir en la memoria de las aplicaciones de destino o ejecutar un código en su nombre. Esta funcionalidad puede resultar útil para proteger una aplicación esencial mediante su configuración como aplicación de destino en una regla que bloquee el uso de dicha operación.

No es posible interceptar las operaciones del proceso en la versión de 64 bits de Windows XP. |

Operaciones de registros

- Modificar la configuración del inicio – cualquier cambio en la configuración que defina qué aplicaciones se ejecutarán durante el inicio de Windows. Pueden encontrarse, por ejemplo, al buscar la clave Run en el registro de Windows.

- Eliminar del registro – eliminar una clave de registro o su valor.

- Volver a nombrar la clave de registro – volver a nombrar claves de registros.

- Modificar el registro – crear nuevos valores de claves de registro, modificar los valores existentes, cambiar datos de lugar en el árbol de la base de datos o configurar derechos de usuarios o de grupos para las claves de registro.

Uso de comodines en las reglas Un asterisco en las reglas sólo se puede utilizar para sustituir una determinada clave, por ejemplo, "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\*\Start". No se admiten otras formas de utilizar comodines. Crear reglas dirigidas a la clave HKEY_CURRENT_USER Esta clave es sólo un enlace a la subclave apropiada de HKEY_USERS específica para el usuario identificado por SID (identificador seguro). Para crear una regla sólo para el usuario actual, en lugar de utilizar una ruta a HKEY_CURRENT_USER, utilice una ruta que dirija a HKEY_USERS\%SID%. Como un SID puede utilizar un asterisco para que la regla sea aplicable a todos los usuarios. |

Si crea una regla muy genérica, se mostrará la advertencia sobre este tipo de regla. |

En el siguiente ejemplo, mostraremos cómo restringir las conductas no deseadas de una aplicación específica:

- Póngale un nombre a la regla y seleccione Bloquear (o Preguntar si prefiere elegir más adelante) desde el menú desplegable Acción.

- Habilite el interruptor Notificar al usuario para mostrar una notificación cada vez que se aplique una regla.

- Seleccione al menos una operación en la sección Operaciones que afectan para la cual se aplicará la regla.

- Haga clic en Siguiente.

- En la ventana Aplicaciones de origen, seleccione Aplicaciones específicas en el menú desplegable para aplicar la nueva regla a todas las aplicaciones que intenten llevar a cabo alguna de las operaciones de aplicaciones seleccionadas en las aplicaciones que especificó.

- Haga clic en Agregar y, luego, en ... para elegir una ruta para una aplicación específica y, luego, presione Aceptar. Añada más aplicaciones si lo prefiere.

Por ejemplo: C:\Program Files (x86)\Untrusted application\application.exe - Seleccione la operación Escribir en el archivo.

- Seleccione Todos los archivos del menú desplegable. De esta manera, se bloquearán los intentos por escribir archivos por parte de la(s) aplicación(es) seleccionada(s) en el paso anterior.

- Haga clic en Finalizar para guardar la regla nueva.