محرك الاكتشاف (الإصدار 7.2 والإصدارات الأحدث)

حماية محرك الكشف ضد هجمات النظام الخبيث عن طريق التحكم في الملفات والبريد الإلكتروني والاتصال عبر الإنترنت. على سبيل المثال، إذا تم اكتشاف كائن مصنف على أنه برنامج ضار، فسيبدأ العلاج. يمكن لمحرك الكشف التخلص منه عن طريق حظره أولاً ثم تنظيفه أو حذفه أو نقله إلى الحجر الصحي.

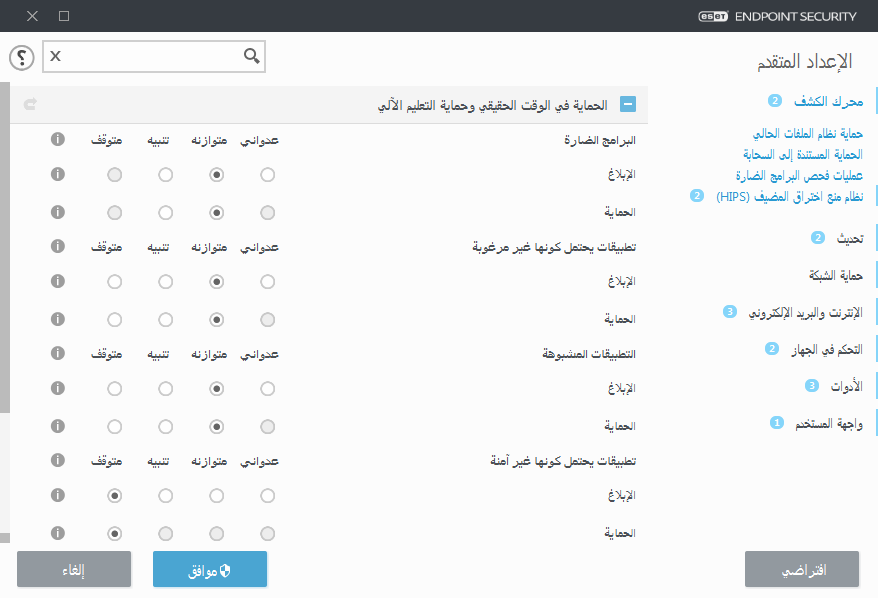

لتكوين إعدادات محرك الكشف بالتفصيل، انقر فوق إعداد متقدم أو اضغط F5.

في هذا القسم:

•فئات الحماية في الوقت الحقيقي وحماية التعليم الآلي

التغييرات في الكشف عن تكوين محرك الفحص بدءاً من الإصدار 7.2، لم يعد قسم محرك الاكتشاف يوفر مفاتيح التشغيل / الإيقاف كما هو الحال للإصدار 7.1 وما دونه. يتم استبدال أزرار التشغيل / الإيقاف بأربعة عتبات - عدوانية، ومتوازنة، وحذرة وإيقاف. |

فئات الحماية في الوقت الحقيقي وحماية التعليم الآلي

الحماية في الوقت الحقيقي وحماية التعليم الآلي بالنسبة لجميع وحدات الحماية (على سبيل المثال، حماية نظام الملفات في الوقت الحقيقي، وحماية الوصول إلى الويب،...) يسمح لك بتكوين مستويات التقارير والحماية للفئات التالية:

•البرامج الضارة - فيروس الكمبيوتر هو جزء من التعليمات البرمجية الضارة التي يتم تعليقها مسبقاً أو إلحاقها بالملفات الموجودة على جهاز الكمبيوتر الخاص بك. ومع ذلك، فكثيراً ما يساء استخدام مصطلح "فيروس". لكن مصطلح "البرامج الضارة" أكثر دقة. يتم إجراء الكشف عن البرامج الضارة بواسطة وحدة محرك الكشف جنباً إلى جنب مع مكون التعلم الآلي.

اقرأ المزيد حول هذه الأنواع من التطبيقات في المسرد.

•التطبيقات المحتملة أن تكون غير مرغوب فيها –التطبيقات المريبة أو التطبيقات المحتمل ان يكون غير مرغوب فيها (PUAs) هي فئة واسعة من البرامج التي لا تهدف إلى إلحاق الضرر كما هو الحال مع الأنواع الأخرى من البرمجيات الخبيثة، مثل برامج مكافحة الفيروسات أو أحصنة طروادة. ومع ذلك، قد يثبت برامج إضافية غير مرغوب فيها أو يغير سلوك الجهاز الرقمي أو ينفذ أنشطة لا يوافق عليها المستخدم أو يتوقعها..

اقرأ المزيد حول هذه الأنواع من التطبيقات في المسرد.

•تطبيقات يحتمل كونها غير آمنة – تشير إلى برامج تجارية قانونية يمكن إساءة استخدامها لأغراض ضارة. تشمل أمثلة التطبيقات التي يُحتمل كونها غير آمنة (PUAs) أدوات الوصول عن بُعد، وتطبيقات كسر كلمات المرور وبرامج تسجيل ضغطات المفاتيح (وهي برامج تسجل كل ضغطة مفتاح يقوم بها مستخدم).

اقرأ المزيد حول هذه الأنواع من التطبيقات في المسرد.

•تشمل التطبيقات المريبة البرامج المضغوطة باستخدام أدوات الحزم أو أدوات الحماية. يتم عادة اختراق هذين النوعين من أدوات الحماية بواسطة مؤلفي البرامج الضارة للتهرب من الاكتشاف.

الحماية المحسّنة التعلم الآلي المتقدم هو الآن جزء جديد من محرك الكشف كطبقة متقدمة من الحماية والتي تعمل على تحسين الاكتشاف بناءً على التعلم الآلي. اقرأ المزيد ن هذا النوع من الحماية في المسرد. |

عمليات فحص البرامج الضارة

يمكن تكوين إعدادات الفاحص بشكل منفصل للفاحص في الوقت الفعلي والفاحص عند الطلب. افتراضياً، يتم تمكين استخدام إعدادات الحماية في الوقت الفعلي. عند التمكين، يتم توارث إعدادات الفحص عند الطلب ذات الصلة من قسم حماية الوقت الفعلي والتعلم الآلي.

إعداد الإبلاغ

عند حدوث الكشف (على سبيل المثال، يتم العثور على تهديد وتصنيفه على أنه برنامج ضار)، يتم تسجيل المعلومات في سجل الاكتشافات، وإعلامات سطح المكتب تحدث إذا تم تكوينها في ESET Endpoint Security.

تم تكوين حد التقارير لكل فئة (يشار إليها باسم "CATEGORY"):

1.البرامج الضارة

2.التطبيقات المحتملة أن تكون غير مرغوب فيها

3.غير آمنة بشكل محتمل

4.التطبيقات المشبوهة

إعداد التقارير باستخدام محرك الكشف، بما في ذلك مكون التعلم الآلي. من الممكن تعيين حد أعلى للإبلاغ من عتبة الحماية الحالية. لا تؤثر إعدادات التقارير هذه على الحظر أو التنظيف أو حذف الكائنات.

اقرأ ما يلي قبل تعديل عتبة (أو مستوى) لإعداد تقارير "الفئة":

الحد |

التوضيح |

عدواني |

تم تكوين إبلاغ الفئة إلى أقصى درجة من الحساسية. يتم الإبلاغ عن المزيد من الاكتشافات. يمكن أن يحدد الإعداد عدواني بشكل خاطئ الكائنات على أنها الفئة. |

متوازنة |

تكوين تقارير الفئة على أنها متوازنة. تم تحسين هذا الإعداد لموازنة أداء ودقة معدلات الكشف وعدد الكائنات المقلدة. |

تنبيه |

تكوين تقارير الفئة لتقليل الكائنات التي تم تحديدها بشكل خاطئ مع الحفاظ على مستوى كافٍ من الحماية. يتم الإبلاغ عن الكائنات فقط عندما يكون الاحتمال واضحاً ويطابق سلوك الفئة. |

متوقف |

الإبلاغ عن الفئة غير نشط، ولم يتم العثور على الكشف من هذا النوع أو الإبلاغ عنه أو تنظيفه. ونتيجة لذلك، يعطل هذا الإعداد الحماية من نوع الكشف هذا. |

![]() توافر وحدات التحكم في حماية ESET Endpoint Security

توافر وحدات التحكم في حماية ESET Endpoint Security

![]() تحديد إصدار المنتج، وإصدارات وحدة البرنامج وتواريخ الإصدار

تحديد إصدار المنتج، وإصدارات وحدة البرنامج وتواريخ الإصدار

الملاحظات الأساسية

عدة عناصر أساسية عند إعداد عتبة مناسبة لبيئتك:

•يوصى باستخدام العتبة متوازنه لمعظم عمليات الإعداد.

•تمثل العتبة تنبيه مستوى قابلاً للمقارنة للحماية من الإصدارات السابقة من ESET Endpoint Security (الإصدار 7.1 وما دونه). يوصى بهذا بالنسبة للبيئات التي تركز فيها الأولوية على تقليل الكائنات المحددة المزيفة بواسطة برنامج الأمان.

•عتبة الإبلاغ الأعلى، معدل اكتشاف أعلى ولكن فرصة أكبر للأشياء المحددة بشكل خاطئ.

•من وجهة نظر العالم الواقعي، لا يوجد ضمان بنسبة 100٪ للكشف وكذلك فرصة بنسبة 0٪ لتجنب التصنيف غير الصحيح للأشياء النظيفة على أنها برامج ضارة.

•احتفظ بـ ESET Endpoint Security ووحداتها محدّثة لتضخيم التوازن بين الأداء ودقة معدلات الكشف وعدد الكائنات المبلغ عنها بشكل كاذب.

إعداد الحماية

إذا تم الإبلاغ عن كائن مصنف على أنه "فئة"، يقوم البرنامج بحظر الكائن ثم تنظيفه أو حذفه أو نقله إلى عزل.

اقرأ ما يلي قبل تعديل عتبة (أو مستوى) لإعداد تقارير "الفئة":

الحد |

التوضيح |

عدواني |

يتم حظر عمليات الكشف العدوانية (أو الأقل) المبلَغ عنها عن المستوى، حيث يتم بدء الإصلاح التلقائي (أي التنظيف). يوصى بهذا الإعداد عندما يتم فحص جميع نقاط النهاية بإعدادات عدوانية وإضافة كائنات مذكورة كاذبة للكشف عن الاستثناءات. |

متوازنة |

يتم حظر عمليات الكشف العدوانية (أو الأقل) المبلَغ عنها عن المستوى، حيث يتم بدء الإصلاح التلقائي (أي التنظيف). |

تنبيه |

تم حظر عمليات الكشف الحذرة المبلغ عنها عن المستويات، وبدء تشغيل الإصلاح التلقائي (أي التنظيف). |

متوقف |

مفيدة لتحديد الكائنات المبلَغ عنها بشكل كاذب واستبعادها. |

![]() جدول تحويل سياسة ESMC لـ ESET Endpoint Security 7.1 وما دونه

جدول تحويل سياسة ESMC لـ ESET Endpoint Security 7.1 وما دونه

أفضل الممارسات

غير المدارة (محطة عمل العميل الفردية)

احتفظ بالقيم الافتراضية الموصى بها كما هي.

البيئة المدارة

عادة ما يتم تطبيق هذه الإعدادات على محطات العمل عبر السياسة.

1. المرحلة الأوّلية

قد تستغرق هذه المرحلة مدة تصل إلى أسبوع.

•إعداد كل عتبات الإبلاغ إلى متوازنة.

ملاحظة: عند الضرورة، قم بالإعداد إلى عدواني.

•قم بإعداد الحماية للبرامج الضارة أو احتفظ به باسم متوازن.

•قم بإعداد حماية للفئات الأخرى إلى تنبيه.

ملاحظة: لا يوصى بإعداد عتبة الحماية إلى عدوانية في هذه المرحلة لأنه سيتم علاج جميع الاكتشافات التي تم العثور عليها، بما في ذلك الاكتشافات المزيفة.

•حدد الكائنات المعرّفة بشكل خاطئ من سجل الاكتشافات وأضفها إلى استبعادات الاكتشاف أولاً.

2. المرحلة الانتقالية

•قم بتطبيق "مرحلة الإنتاج" على بعض محطات العمل كاختبار (وليس لجميع محطات العمل على الشبكة).

3. مرحلة الإنتاج

•قم بإعداد جميع عتبات الحماية إلى متوازنة.

•عند الإدارة عن بُعد، استخدم سياسة محددة مسبقاً لمكافحة الفيروسات لـ ESET Endpoint Security.

•يمكن تعيين عتبة الحماية عدوانية إذا كانت أعلى معدلات الكشف مطلوبة ويتم قبول الكائنات المحددة بشكل خاطئ.

•تحقق من سجل الكشف أو تقارير ESMC للحصول على الاكتشافات المفقودة المحتملة.