HIPS – System zapobiegania włamaniom działający na hoście

Zmiany w ustawieniach systemu HIPS powinni wprowadzać jedynie doświadczeni użytkownicy. Nieprawidłowe skonfigurowanie ustawień systemu HIPS może spowodować niestabilność systemu. |

System zapobiegania włamaniom działający na hoście (ang. Host-based Intrusion Prevention System, HIPS) chroni system operacyjny przed szkodliwym oprogramowaniem i niepożądanymi działaniami mającymi na celu wywarcie negatywnego wpływu na komputer użytkownika. W rozwiązaniu tym używana jest zaawansowana analiza behawioralna powiązana z metodami wykrywania stosowanymi w filtrze sieciowym. Dzięki temu system HIPS monitoruje uruchomione procesy, pliki i klucze rejestru. System HIPS jest modułem oddzielnym względem ochrony systemu plików w czasie rzeczywistym i nie jest zaporą.

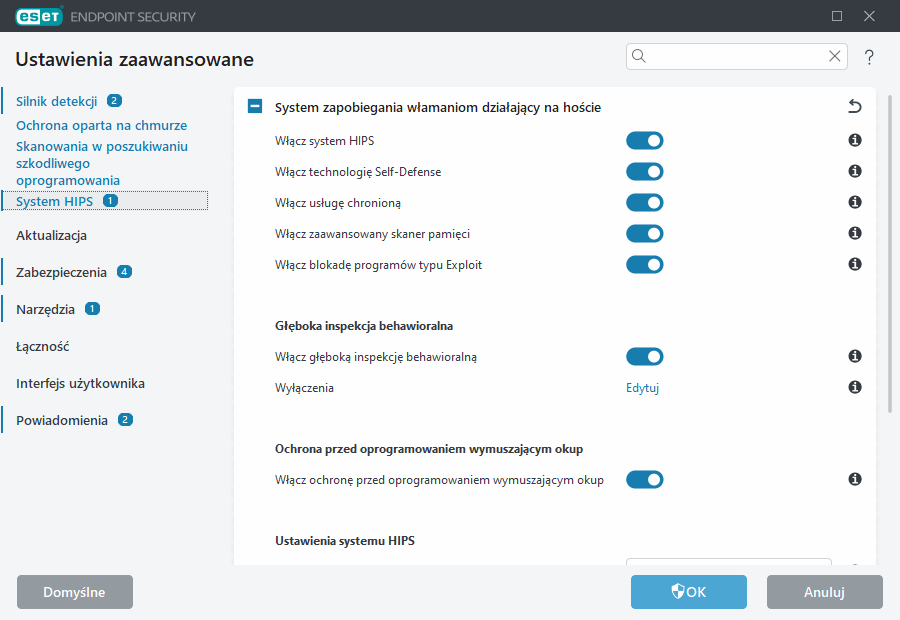

Ustawienia systemu HIPS można skonfigurować w obszarze Ustawienia zaawansowane > Zabezpieczenia > HIPS > System zapobiegania włamaniom działający na hoście. Stan systemu HIPS (włączony/wyłączony) widoczny jest w oknie głównym programu ESET Endpoint Security > Ustawienia > Komputer.

System zapobiegania włamaniom działający na hoście

Włącz system HIPS — w programie ESET Endpoint Security system HIPS jest domyślnie włączony. Wyłączenie go spowoduje dezaktywację pozostałych funkcji systemu HIPS, takich jak Blokada programów typu Exploit.

Sterowniki, które mogą być ładowane — wybrane sterowniki zawsze mogą być ładowane bez względu na skonfigurowany tryb filtrowania, chyba że zostaną wyraźnie zablokowane przez regułę użytkownika.

Włącz zaawansowany skaner pamięci — działa w połączeniu z blokadą programów typu Exploit w celu wzmocnienia ochrony przed szkodliwym oprogramowaniem, które unika wykrycia przez produkty do ochrony przed takim oprogramowaniem poprzez zastosowanie zaciemniania kodu i/lub szyfrowania. Zaawansowany skaner pamięci jest domyślnie włączony. Więcej informacji na temat ochrony tego typu można znaleźć w słowniczku.

Włącz blokadę programów typu Exploit — ta opcja ma na celu wzmocnienie ochrony typów aplikacji będących często celami ataków, takich jak przeglądarki internetowe, przeglądarki plików PDF, programy poczty e-mail oraz składniki pakietu MS Office. Blokada programów typu Exploit jest domyślnie włączona. Więcej informacji na temat ochrony tego typu można znaleźć w słowniczku.

Tryb filtrowania może działać w jednym z następujących trybów:

Opis |

|

|---|---|

Tryb automatyczny |

Dozwolone są wszystkie operacje z wyjątkiem operacji zablokowanych przez wstępnie zdefiniowane reguły chroniące komputer. |

Tryb inteligentny |

Użytkownik będzie powiadamiany wyłącznie o szczególnie podejrzanych zdarzeniach. |

Tryb interaktywny |

Użytkownik jest monitowany o potwierdzenie operacji. |

Tryb oparty na regułach |

Blokuje wszystkie operacje niezdefiniowane przez określoną regułę, która na nie zezwala. |

Tryb uczenia się |

Operacje są włączane, a po każdej operacji tworzona jest reguła. Reguły utworzone w tym trybie można przeglądać w oknie edytora reguł systemu HIPS. Mają one niższy priorytet niż reguły utworzone ręcznie i reguły utworzone w trybie automatycznym. Po wybraniu trybu uczenia się z menu rozwijanego trybu filtrowania udostępnione zostanie ustawienie Termin zakończenia trybu uczenia się. Maksymalny dostępny czas to 14 dni. Po upływie wskazanego czasu zostanie wyświetlony monit o przeprowadzenie edycji reguł utworzonych przez system HIPS w trybie uczenia się. Można również wybrać różne tryby filtrowania lub odroczyć podjęcie decyzji i kontynuować korzystanie z trybu uczenia się. |

Tryb ustawiany po zakończeniu trybu uczenia się — umożliwia wybranie trybu filtrowania, który będzie stosowany po zakończeniu trybu uczenia się. Po zakończeniu tego trybu opcja Zapytaj użytkownika będzie wymagać uprawnień administracyjnych, aby wprowadzić zmiany w trybie filtrowania systemu HIPS.

System HIPS monitoruje zdarzenia w systemie operacyjnym i reaguje na nie na podstawie reguł podobnych do reguł używanych przez zaporę. Kliknięcie opcji Edytuj obok pozycji Reguły powoduje otwarcie okna edytora reguł systemu HIPS. W oknie zarządzania regułami systemu HIPS można dodawać, edytować oraz usuwać reguły. Więcej informacji na temat tworzenia reguł i operacji systemu HIPS zawiera artykuł Edytowanie reguły HIPS.

Rejestruj wszystkie zablokowane operacje — wszystkie zablokowane operacje zostaną zapisane w dzienniku systemu HIPS. Tej funkcji należy używać tylko w przypadku rozwiązywania problemów lub na żądanie pomocy technicznej firmy ESET, ponieważ może to wygenerować ogromny plik dziennika i spowolnić działanie komputera.

Powiadamiaj o zmianach w aplikacjach uruchomieniowych — wyświetla powiadomienie na pulpicie za każdym razem, gdy aplikacja jest dodawana lub usuwana z listy aplikacji wykonywanych przy uruchamianiu systemu.

Technologia Self-Defense

Włącz technologię Self-Defense — program ESET Endpoint Security ma wbudowaną technologię Self-Defense, która stanowi element systemu HIPS i zapobiega uszkodzeniu lub wyłączeniu ochrony antywirusowej oraz antyspyware przez szkodliwe oprogramowanie. Technologia Self-Defense chroni przed modyfikacją najważniejsze procesy systemowe i procesy oprogramowania ESET, klucze rejestru oraz pliki. Chronione jest również oprogramowanie ESET Management Agent, o ile jest zainstalowane.

Włącz usługę chronioną – włącza ochronę usługi ESET (ekrn.exe). Po włączeniu usługa jest uruchamiana jako chroniony proces systemu Windows w celu ochrony przed atakami szkodliwego oprogramowania. Ta opcja jest dostępna w systemie Windows 8.1 i Windows 10.

Głęboka inspekcja behawioralna

Włącz głęboką inspekcję behawioralną — kolejna warstwa ochrony w ramach funkcji HIPS. To rozszerzenie HIPS analizuje zachowanie wszystkich programów działających na komputerze i ostrzega, jeśli to zachowanie jest szkodliwe.

Wyłączenia systemu HIPS z głębokiej inspekcji behawioralnej pozwalają wykluczyć z analizy wybrane procesy. Aby zapewnić skanowanie wszystkich procesów pod kątem zagrożeń, zaleca się tworzenie wyłączeń tylko wtedy, gdy jest to absolutnie konieczne.

Ochrona przed oprogramowaniem wymuszającym okup

Włącz ochronę przed oprogramowaniem wymuszającym okup — kolejna warstwa ochrony będąca elementem systemu HIPS. Aby ochrona przed oprogramowaniem wymuszającym okup mogła działać, należy włączyć system reputacji ESET LiveGrid®. Dowiedz się więcej na temat ochrony tego typu.

Włącz Intel® Threat Detection Technology — pomaga wykrywać ataki z użyciem oprogramowania wymuszającego okup, wykorzystując unikatową telemetrię procesora Intel w celu zwiększenia skuteczności wykrywania, obniżenia liczby fałszywych alarmów i zwiększenia widoczności w celu wychwycenia zaawansowanych technik unikania. Zobacz obsługiwane procesory.

Włącz tryb audytu ochrony przed oprogramowaniem wymuszającym okup – wszystkie elementy wykrywane przez ochronę przed oprogramowaniem wymuszającym okup nie są automatycznie blokowane, lecz zapisywane w dzienniku z ważnością ostrzeżenia oraz wysyłane do konsoli zarządzania z flagą „TRYB AUDYTU”. Administrator może zadecydować, aby wykluczyć takie wykrycie w celu zapobiegania dalszemu wykrywaniu, bądź zachować je jako aktywne, co oznacza, że po zakończeniu trybu audytu zostanie zablokowane i usunięte. Włączenie/wyłączenie trybu audytu zostanie również zapisane w dzienniku programu ESET Endpoint Security. Ta opcja jest dostępna tylko w edytorze konfiguracji polityki ESET PROTECT On-Prem.

Naprawa szkód wyrządzonych przez oprogramowanie wymuszające okup

Przywróć pliki po ataku przez oprogramowanie wymuszające okup — ta funkcja jest domyślnie włączona. Poprawia ochronę przed oprogramowaniem wymuszającym okup, wykonując kopię zapasową dokumentów i ostatecznie przywracając zaszyfrowane pliki po wykryciu.

Lista wyłączonych folderów – możesz wyłączyć określone foldery z tworzenia kopii zapasowej. Na końcu ścieżki należy umieścić ukośnik wsteczny \ i gwiazdkę *, aby wskazać, że wyłączenie ma obejmować całą zawartość folderu (pliki i podfoldery). Więcej informacji o formacie wyłączeń znajdziesz w artykule Wyłączenia wydajności.

Lista chronionych typów plików – możesz dodać typy plików lub edytować istniejącą listę typów plików, które są powszechnie zabezpieczane i monitorowane.

Po zainicjowaniu procesu tworzenia kopii zapasowej system weryfikuje i uruchamia proces tylko na dysku twardym sformatowanym w systemie plików NTFS. |

Po utworzeniu kopii zapasowej pliki z kopii zapasowej są kopiowane na dysk, na którym jest zainstalowany program ESET Endpoint Security. |

Aby uzyskać dodatkowe informacje, przeczytaj artykuł Naprawa w przypadku oprogramowania wymuszającego okup. |