Protecciones

Las protecciones defienden el sistema ante ataques maliciosos mediante el control de archivos, correos electrónicos y comunicaciones por Internet. Por ejemplo, la corrección comienza si se detecta un objeto clasificado como malware. Protecciones puede eliminarlo bloqueándolo y luego realizar la limpieza, eliminación o la colocación en cuarentena.

Para configurar las protecciones en detalle, abra Configuración avanzada > Protecciones.

Las modificaciones de las protecciones deben realizarse únicamente por un usuario experimentado. La configuración incorrecta de los ajustes puede reducir el nivel de protección. |

En esta sección:

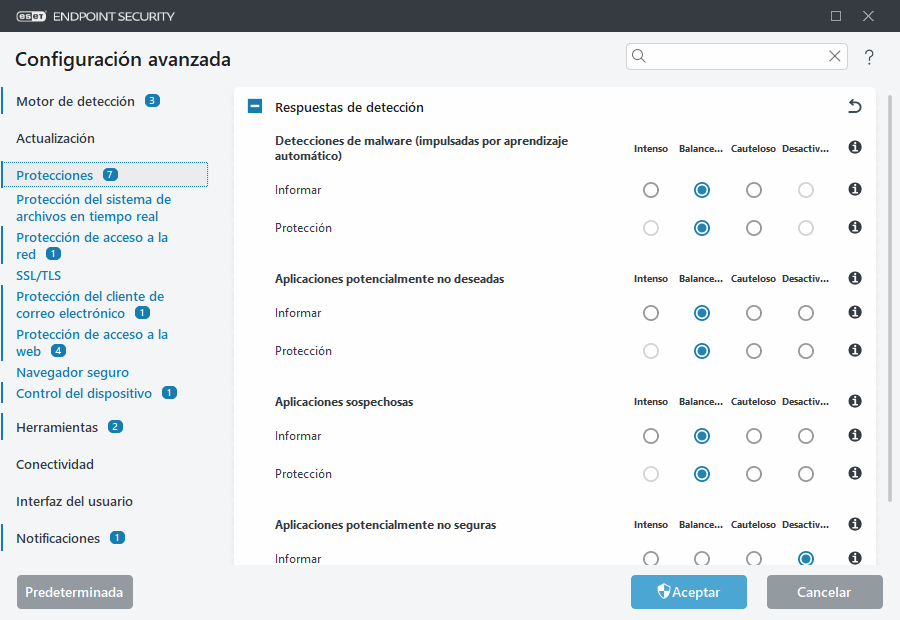

Respuestas de detección

Las respuestas de detección permiten configurar niveles de informes y protección para las siguientes categorías:

- Detecciones de malware (impulsadas por aprendizaje automático) – Un virus del equipo es un programa con códigos maliciosos que está adjunto o añadido a archivos existentes de su equipo. Sin embargo, el término “virus” suele utilizarse en forma errónea. “Malware” (software malicioso) es un término más preciso. La detección de malware se realiza mediante la combinación del módulo del motor de detección con el componente de aprendizaje automático. Obtenga más información sobre estos tipos de aplicaciones en el Glosario.

- Aplicaciones potencialmente no deseadas: Grayware o aplicación potencialmente no deseada (PUA, ‘Potentially Unwanted Application’) es una amplia categoría de software, cuya intención no es tan inequívocamente maliciosa como con otros tipos de malware, como virus o troyanos. Sin embargo, puede instalar software adicional no deseado, cambiar el comportamiento del dispositivo digital o realizar actividades no aprobadas o esperadas por el usuario. Obtenga más información sobre estos tipos de aplicaciones en el Glosario.

- Entre las aplicaciones sospechosas, se incluyen programas comprimidos con empaquetadores o protectores. Generalmente, los autores de malware explotan estos tipos de protectores para evadir la detección.

- Aplicación potencialmente no segura : hace referencia al software comercial y legítimo que puede utilizarse inadecuadamente para fines maliciosos. Algunos ejemplos de aplicaciones potencialmente inseguras son las herramientas de acceso remoto, aplicaciones para adivinar contraseñas y registradores de pulsaciones (programas que registran cada tecla pulsada por el usuario). Obtenga más información sobre estos tipos de aplicaciones en el Glosario.

Protección mejorada El aprendizaje automático avanzado ahora es parte de las protecciones y funciona como una capa avanzada de protección que mejora la detección según el aprendizaje automático. Obtenga más información sobre este tipo de protección en el Glosario. |

Configuración de informes

Cuando se produce una detección (p. ej., se encuentra una amenaza y se la clasifica como malware), la información se registra en el Registro de detecciones, y se producen Notificaciones en el escritorio si están configuradas en ESET Endpoint Security.

El umbral de informe está configurado para cada categoría (denominadas “CATEGORÍA”):

- Detecciones de malware

- Aplicaciones potencialmente no deseadas

- Potencialmente no seguro

- Aplicaciones sospechosas

Los informes se realizan con el motor de detección, incluido el componente de aprendizaje automático. Puede establecer un umbral de informes más alto que el umbral de protección actual. Esta configuración de informes no influye en el bloqueo, la desinfección o la eliminación de objetos.

Lea la información a continuación antes de modificar un umbral (o nivel) para los informes de CATEGORÍA:

Umbral |

Explicación |

|---|---|

Intenso |

Configuración de máxima sensibilidad para informes de CATEGORÍA. Se informan más amenazas. La configuración como “Intenso” puede identificar erróneamente objetos como CATEGORÍA. |

Balanceado |

Configuración balanceada para informes de CATEGORÍA. Esta configuración se optimiza para equilibrar el rendimiento y la precisión de las tasas de detección y el número de objetos que se reportan falsamente. |

Cauteloso |

Configuración para informes de CATEGORÍA para minimizar la cantidad de objetos identificados en forma errónea al mismo tiempo que se mantiene un nivel suficiente de protección. Los objetos se reportan únicamente cuando la probabilidad es evidente y concuerda con el comportamiento de CATEGORÍA. |

Desactivado |

Los informes para CATEGORÍA no se encuentran activados, y las amenazas de este tipo no se detectan, reportan o desinfectan. Por lo tanto, esta configuración deshabilita la protección contra este tipo de amenazas. |

Disponibilidad de módulos de protección de ESET Endpoint Security

Determina la versión del producto, las versiones del módulo del programa y la fecha de la versión

Notas importantes

Hay varias notas importantes a tener en cuenta cuando se configura el umbral adecuado para su entorno:

- El umbral Balanceado se recomienda para la mayoría de las configuraciones.

- El umbral Cauteloso se recomienda para entornos en los que la prioridad se enfoca en minimizar los objetos identificados en forma errónea por el software de seguridad.

- Mientras más alto sea el umbral de informes, más alta será la tasa de detección pero habrá más probabilidades de objetos identificados en forma errónea.

- Desde el punto de vista del mundo real, no existen garantías de una tasa de detección del 100 % ni tampoco 0 % de probabilidades de evitar la categorización incorrecta de objetos no infectados como malware.

- Mantenga actualizados ESET Endpoint Security y sus módulos para maximizar el equilibrio entre desempeño, precisión de tasas de detección y cantidad de objetos informados en forma errónea.

Configuración de protección

Si se reporta un objeto clasificado como CATEGORÍA, el programa bloquea el objeto, luego se lo desinfecta, elimina o coloca en Cuarentena.

Lea la información a continuación antes de modificar un umbral (o nivel) para la protección de CATEGORÍA:

Umbral |

Explicación |

|---|---|

Intenso |

Las amenazas reportadas de nivel intenso (o más bajo) se bloquean, y se inicia la corrección automática (por ejemplo, la desinfección). Esta configuración se recomienda cuando todos los equipos han sido explorados con configuración agresiva y cuando los objetos reportados en forma errónea han sido agregados a las exclusiones de detección. |

Balanceado |

Las amenazas reportadas de nivel balanceado (o más bajo) se bloquean, y se inicia la corrección automática (por ejemplo, la desinfección). |

Cauteloso |

Las detecciones reportadas de nivel cauteloso se bloquean, y se inicia la corrección automática (por ejemplo, la desinfección). |

Desactivado |

De utilidad para la identificación y exclusión de objetos reportados en forma errónea. |

Prácticas recomendadas

NO ADMINISTRADO (Estación de trabajo de cliente individual)

Mantener los valores recomendados predeterminados.

ENTORNO ADMINISTRADO

Por lo general, esta configuración se aplica en estaciones de trabajo a través de una política.

1. Etapa inicial

Esta etapa puede tomar hasta una semana.

- Configurar todos los umbrales de Informes en el nivel Balanceado.

NOTA: de ser necesario, configure como Intenso. - Configurar o mantener la Protección contra malware en el nivel Balanceado.

- Configurar la Protección para otras CATEGORÍAS en el nivel Cauteloso.

NOTA: No es recomendable configurar el umbral de Protección como Intenso en esta etapa porque todas las amenazas se corregirán, incluidos las que se identificaron en forma errónea. - Encuentre los objetos identificados en forma errónea en el Registro de detección y primero agréguelos a Exclusiones de la detección.

2. Etapa de transición

- Implementar la “Etapa de producción” en algunas estaciones de trabajo a modo de prueba (no hacerlo en todas las estaciones de trabajo de la red).

3. Etapa de producción

- Configurar todos los umbrales de Protección en el nivel Balanceado.

- Cuando se administra de forma remota, usar la política predefinida pertinente del antivirus para ESET Endpoint Security.

- El umbral de protección de nivel Intenso puede configurarse si se requieren las tasas de detección más altas y se aceptan los objetos identificados en forma errónea.

- Revisar el Registro de detección o los informes de ESET PROTECT para encontrar posibles amenazas faltantes.