Stabilire la connessione: rilevamento

Il firewall rileva tutte le connessioni di rete non appena vengono create. La modalità firewall attivo determina le azioni eseguite per la nuova connessione. Se è attivata la Modalità automatica o la Modalità basata su criteri, il firewall eseguirà azioni predefinite senza alcun intervento da parte dell'utente.

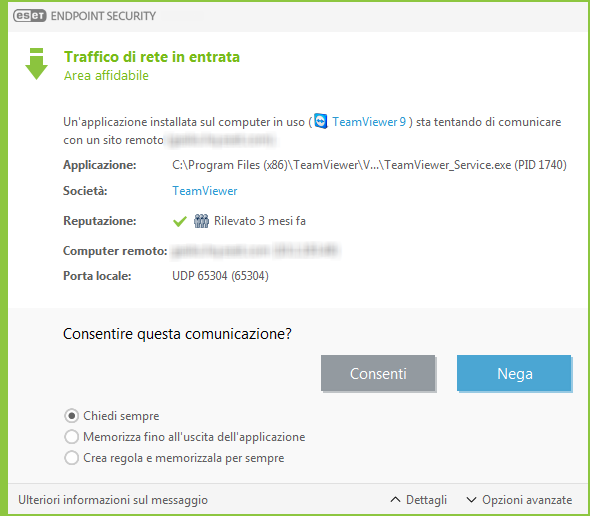

In Modalità interattiva viene visualizzata una finestra informativa che segnala il rilevamento di una nuova connessione di rete, con informazioni dettagliate sulla connessione. È possibile scegliere se consentire o rifiutare la connessione (bloccarla). Se si consente ripetutamente la stessa connessione nella finestra di dialogo, è consigliabile creare una nuova regola per tale connessione. Per eseguire questa operazione, selezionare Ricorda azione (crea regola) e salvare l'azione come nuova regola per il firewall. Se il firewall riconosce la stessa connessione in futuro, applicherà la regola esistente senza richiedere l'intervento da parte dell'utente.

Ricorda temporaneamente azione per il processo causa un'azione (Consenti/Nega) da utilizzare finché non verrà riavviata l'applicazione, non verrà apportata una modifica alle regole o alle modalità di filtraggio oppure non verrà eseguito un aggiornamento del modulo Firewall o un riavvio del sistema. In seguito a una di queste azioni, le regole temporanee verranno eliminate.

Durante la creazione di nuove regole, consentire solo le connessioni sicure. Se si consentono tutte le connessioni, il firewall non potrà svolgere la funzione per la quale è stato installato. Sono riportati di seguito importanti parametri per le connessioni:

- Lato remoto: consentire la connessione solo a indirizzi affidabili e noti.

- Applicazione locale: non è consigliabile consentire la connessione di applicazioni e processi sconosciuti.

- Numero porta: consentire la comunicazione sulle porte comuni (ad esempio, il traffico Web sulla porta 80) in circostanze normali.

Per poter proliferare, le infiltrazioni utilizzano spesso la connessione a Internet e connessioni nascoste per infettare sistemi remoti. Se le regole sono configurate correttamente, un firewall diventa uno strumento utile per la protezione contro numerosi attacchi di codici dannosi.