Utilizzo di ESET Endpoint Antivirus

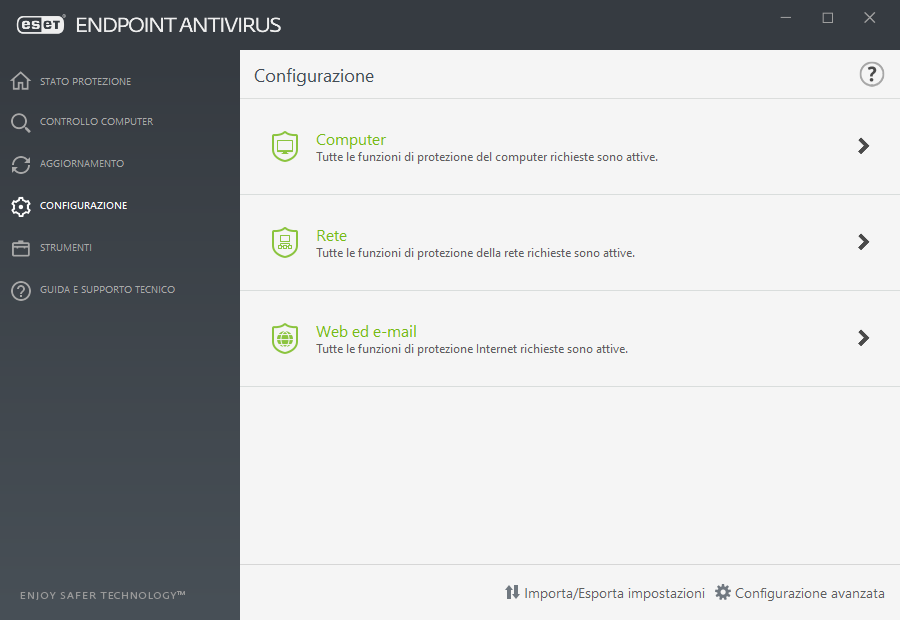

Le opzioni di configurazione di ESET Endpoint Antivirus consentono all'utente di configurare il livello di protezione del computer in uso, del Web e delle e-mail.

Durante la creazione di un criterio da ESET PROTECT Web Console è possibile selezionare il contrassegno per ciascuna impostazione. Le impostazioni con il contrassegno Forza hanno priorità e non possono essere sovrascritte da un criterio successivo (anche se questo è associato a tale contrassegno). In questo modo si assicura che l'impostazione non verrà modificata (p. es. dall'utente o da criteri successivi in fase di unione). Per ulteriori informazioni, consultare la Guida online Contrassegni in ESET PROTECT. |

Il menu Configurazione contiene le seguenti sezioni:

- Computer

- Rete

- Web e e-mail

La sezione Computer consente di attivare o disattivare i seguenti componenti:

- Protezione file system in tempo reale: tutti i file vengono sottoposti a controllo per la ricerca di codici dannosi al momento dell'apertura, creazione o esecuzione.

- Controllo dispositivi: offre un controllo automatico dei dispositivi (CD/DVD/USB/...). Questo modulo consente di bloccare o modificare le estensioni dei filtri/delle autorizzazioni e di definire la capacità dell'utente di accedere e di utilizzare un determinato dispositivo.

- Host Intrusion Prevention System (HIPS): il sistema HIPS monitora gli eventi che avvengono all'interno del sistema operativo e reagisce in base a un set personalizzato di regole.

- Lo Scanner memoria avanzato: lavora congiuntamente all'Exploit Blocker per rafforzare il livello di protezione contro malware concepiti allo scopo di eludere il rilevamento dei prodotti antimalware mediante l'utilizzo di pratiche di offuscamento o crittografia. Per impostazione predefinita, viene attivato lo scanner di memoria avanzato. Per ulteriori informazioni su questo tipo di protezione, consultare il glossario.

- Exploit Blocker: è progettato per rafforzare i tipi di applicazione comunemente utilizzati come browser Web, lettori PDF, client di posta e componenti di MS Office. L'exploit blocker è attivato per impostazione predefinita. Per ulteriori informazioni su questo tipo di protezione, consultare il glossario.

- Protezione ransomware: rappresenta un altro livello di protezione che opera all'interno della funzione HIPS. È necessario che il sistema di reputazione ESET LiveGrid® sia attivo per consentire il funzionamento della protezione ransomware. Per ulteriori informazioni su questo tipo di protezione.

- Modalità presentazione: funzionalità per gli utenti che desiderano utilizzare il software senza interruzioni, non essere disturbati dalle finestre popup e ridurre al minimo l'utilizzo della CPU. Dopo aver attivato la Modalità presentazione, l'utente riceverà un messaggio di avviso (potenziale rischio per la protezione) e la finestra principale del programma diventerà di colore arancione.

La sezione Rete consente di configurare la protezione attacchi di rete (IDS) e la Protezione Botnet.

La configurazione della protezione Web e e-mail consente di attivare o disattivare i seguenti componenti:

- Protezione accesso Web: se questa opzione è attiva, viene eseguito il controllo di tutto il traffico HTTP o HTTPS per la ricerca di software dannoso.

- Protezione client di posta: monitora le comunicazioni ricevute mediante il protocollo POP3 e IMAP.

- Protezione Anti-Phishing: protegge l'utente da tentativi di acquisizione di password, dati bancari e altre informazioni sensibili da parte di siti Web illegittimi camuffati da siti legittimi.

Per disattivare temporaneamente i singoli moduli, fare clic sul pulsante verde ![]() accanto al modulo desiderato. Tenere presente che in questo modo si potrebbe ridurre il livello di protezione del computer.

accanto al modulo desiderato. Tenere presente che in questo modo si potrebbe ridurre il livello di protezione del computer.

Per riattivare la protezione di un componente di protezione disattivato, fare clic sul pulsante rosso ![]() per far ritornare un componente allo stato attivato.

per far ritornare un componente allo stato attivato.

In caso di applicazione di un criterio ESET PROTECT, comparirà l'icona del lucchetto ![]() accanto a uno specifico componente. Sul criterio applicato da ESET PROTECT può essere eseguito l'override localmente in seguito all'autenticazione da parte dell'utente registrato (p. es. amministratore). Per ulteriori informazioni, consultare la Guida on-line di ESET PROTECT.

accanto a uno specifico componente. Sul criterio applicato da ESET PROTECT può essere eseguito l'override localmente in seguito all'autenticazione da parte dell'utente registrato (p. es. amministratore). Per ulteriori informazioni, consultare la Guida on-line di ESET PROTECT.

tutte le misure di protezione disattivate in base a questa modalità verranno riattivate dopo un riavvio del computer. |

Per accedere alle impostazioni dettagliate di un particolare componente di protezione, fare clic sull’icona a forma di ingranaggio ![]() visualizzata accanto.

visualizzata accanto.

Nella parte inferiore della finestra di configurazione sono disponibili ulteriori opzioni. Per caricare i parametri di configurazione mediante un file di configurazione .xml o per salvare i parametri di configurazione correnti in un file di configurazione, utilizzare Importa/esporta impostazioni. Per ulteriori informazioni, consultare Importa/esporta impostazioni.

Per opzioni più specifiche, fare clic su Configurazione avanzata oppure premere F5.