HIPS (Host-based Intrusion Prevention System)

Wijzigingen in de HIPS-instellingen mogen alleen worden aangebracht door ervaren gebruikers. Onjuiste configuratie van HIPS-instellingen kunnen leiden tot systeeminstabiliteit. |

Het Host-based Intrusion Prevention System (HIPS) beschermt uw systeem tegen malware of andere ongewenste activiteiten die als enig doel hebben de beveiliging van uw computer te omzeilen. HIPS koppelt geavanceerde gedragsanalyse aan de detectiemogelijkheden van het netwerkfilter om actieve processen, bestanden en registersleutels te controleren. HIPS werkt afzonderlijk van Realtimebeveiliging van bestandssysteem en is geen firewall.

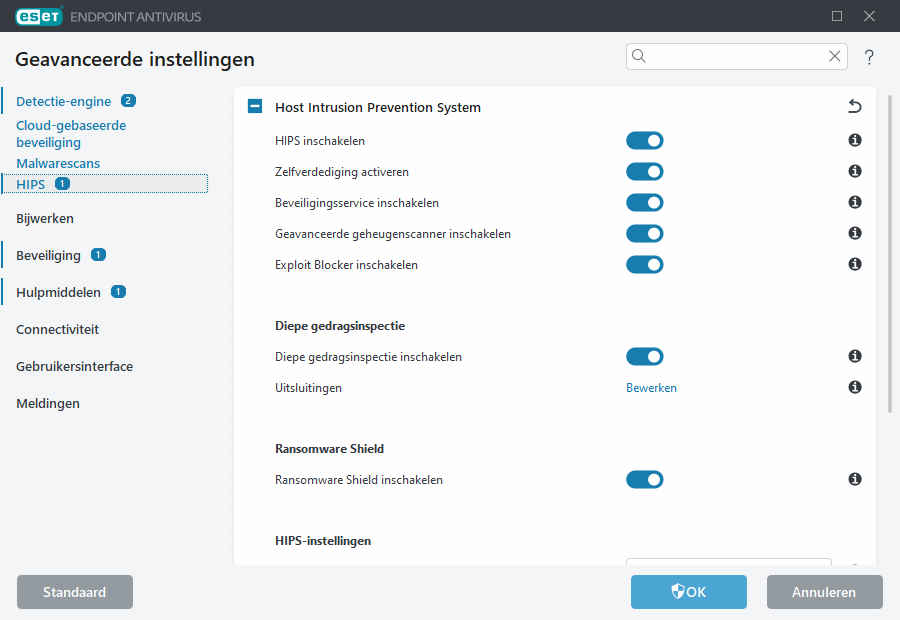

U kunt HIPS-instellingen configureren via Geavanceerde instellingen > Beveiliging > HIPS > Host Intrusion Prevention System. De HIPS-status (ingeschakeld/uitgeschakeld) wordt weergegeven in het ESET Endpoint Antivirus-hoofdprogrammavenster > Instellingen > Computer.

Host Intrusion Prevention System

HIPS inschakelen: HIPS is standaard ingeschakeld in ESET Endpoint Antivirus. Als u HIPS uitschakelt, worden de overige HIPS-functies, zoals Exploit Blocker, ook uitgeschakeld.

Stuurprogramma's die altijd mogen worden geladen: geselecteerde stuurprogramma's mogen altijd worden geladen ongeacht de geconfigureerde filtermodus, tenzij deze expliciet door een gebruikersregel worden geblokkeerd.

Geavanceerde geheugenscanner inschakelen: werkt in combinatie met Exploit Blocker voor een betere bescherming tegen malware die is ontworpen om detectie te omzeilen door middel van verhulling of codering. Geavanceerde geheugenscanner is standaard ingeschakeld. Raadpleeg de woordenlijst voor meer informatie over dit type beveiliging.

Exploit Blocker inschakelen: is ontworpen om de beveiliging te verbeteren van vaak bedreigde toepassingen zoals webbrowsers, PDF-lezers, e-mailclients en MS Office-onderdelen. Exploit Blocker is standaard ingeschakeld. Raadpleeg de woordenlijst voor meer informatie over dit type beveiliging.

Filtermodus: filteren kan in een van de volgende modi worden uitgevoerd:

Beschrijving |

|

|---|---|

Automatische modus |

Bewerkingen worden ingeschakeld, met uitzondering van vooraf gedefinieerde regels die uw systeem beveiligen. |

Smart-modus |

De gebruiker ontvangt alleen een melding over uiterst verdachte gebeurtenissen. |

Interactieve modus |

Gebruiker moet bewerkingen bevestigen. |

Op beleid gebaseerde modus |

Blokkeert alle bewerkingen die niet door een specifieke regel zijn gedefinieerd die ze toestaat. |

Leermodus |

Bewerkingen worden ingeschakeld en na elke bewerking wordt er een regel gemaakt. Regels die in deze modus zijn gemaakt, kunnen worden bekeken in de editor HIPS-regels, maar hun prioriteit is lager dan de prioriteit van de regels die handmatig zijn gemaakt of regels die zijn gemaakt in de automatische modus. Als u Leermodus selecteert in het vervolgkeuzemenu van de filtermodus, wordt de instelling Leermodus eindigt om beschikbaar gemaakt. De instelling beschikbaar gemaakt. Selecteer hoe lang u de leermodus actief wilt hebben. De maximumduur is 14 dagen. Wanneer de opgegeven duur is verstreken, wordt u gevraagd de regels te bewerken die door HIPS zijn gemaakt terwijl deze zich in de leermodus bevond. Ook kunt u een andere filtermodus kiezen, of de beslissing uitstellen en doorgaan met de leermodus. |

Modus ingesteld na vervallen van leermodus: selecteer de filtermodus die moet worden gebruikt na het vervallen van de leermodus. Na afloop van de leermodus is voor de optie Gebruiker vragen beheerdersbevoegdheden nodig om een wijziging door te voeren van de HIPS-filtermodus.

Het HIPS-systeem controleert gebeurtenissen binnen het besturingssysteem en reageert dienovereenkomstig op basis van de regels die vergelijkbaar zijn met die van de Firewall. Klik op Bewerken naast Regels om de editor voor HIPS-regels te openen. In het venster met HIPS-regels kunt u regels selecteren, toevoegen of verwijderen. Meer informatie over het maken van regels en HIPS-bewerkingen vindt u in Een HIPS-regel bewerken.

Alle geblokkeerde bewerkingen in logboek opnemen: alle geblokkeerde bewerkingen worden geregistreerd in het HIPS-logboek. Gebruik deze functie alleen wanneer u problemen oplost of wanneer technische ondersteuning van ESET u hierom vraagt, omdat dit een enorm logboekbestand kan genereren en uw computer kan vertragen.

Melding weergeven bij wijzigingen in opstarttoepassingen: geeft een melding weer op het bureaublad wanneer een toepassing wordt toegevoegd aan of verwijderd uit de lijst met opstartbestanden.

Zelfverdediging

Zelfverdediging activeren: ESET Endpoint Antivirus maakt gebruik van ingebouwde Zelfverdedigingstechnologie als onderdeel van HIPS om te voorkomen dat schadelijke software uw antivirus- en antispywarebeveiliging beschadigt of uitschakelt. Zelfverdediging beschermt cruciale systeemprocessen en processen van ESET, registersleutels en bestanden, zodat deze niet worden gemanipuleerd. ESET Management Agent wordt ook beschermd als deze is geïnstalleerd.

Beveiligde service inschakelen: maakt beveiliging van de ESET-service (ekrn.exe) mogelijk. Indien ingeschakeld, wordt de service gestart als een beveiligd Windows-proces ter bescherming tegen malware-aanvallen. Deze optie is beschikbaar in Windows 8.1 en Windows 10.

Diepe gedragsinspectie

Diepe gedragsinspectie inschakelen is een andere beveiligingslaag die deel uitmaakt van de HIPS-functie. Deze extensie van HIPS analyseert het gedrag van alle actieve programma's op de computer en waarschuwt u als het gedrag van het proces schadelijk is.

Met HIPS-uitsluitingen van Diepe gedragsinspectie kunt u processen opgeven die u wilt uitsluiten van analyse. Om te garanderen dat alle processen worden gescand op mogelijke bedreigingen, is het raadzaam alleen uitsluitingen te maken wanneer dat absoluut noodzakelijk is.

Ransomware Shield

Ransomware Shield inschakelen: is een andere beveiligingslaag die werkt als onderdeel van de HIPS-functie. U moet het ESET LiveGrid®-reputatiesysteem inschakelen om ervoor te zorgen dat het Ransomware Shield werkt. Voor meer informatie over dit type beveiliging.

InschakelenIntel® Threat Detection Technology: hiermee worden ransomware-aanvallen gedetecteerd met behulp van unieke Intel CPU-telemetrie om de detectie-efficiëntie te verhogen, het aantal vals-positieve waarschuwingen te verlagen en meer inzicht te krijgen, zodat geavanceerde ontwijkingstechnieken worden ontdekt. Bekijk de ondersteunde verwerkers.

Controlemodus van Ransomware Shield inschakelen: alles wat door het Ransomwareschild wordt gedetecteerd, wordt niet automatisch geblokkeerd, maar met de aanduiding Waarschuwing in het logbestand vastgelegd en met de vlag Controlemodus naar de beheerconsole gestuurd. De beheerder kan vervolgens besluiten om dergelijke detecties uit te sluiten om verdere detectie te voorkomen, of om de detectie ervan actief te houden, wat betekent dat deze detectie na afloop van de controlemodus wordt geblokkeerd en verwijderd. Het in-/uitschakelen van de controlemodus wordt ook vastgelegd in ESET Endpoint Antivirus. Deze optie is alleen beschikbaar in de ESET PROTECT On-Prem beleidsconfiguratie-editor.

Herstel na ransomware

Bestanden herstellen na een ransomware-aanval: deze functie is standaard ingeschakeld. Hiermee wordt de beveiliging van Ransomware Shield verbeterd door een back-up van documenten te maken en uiteindelijk versleutelde bestanden na detectie te herstellen.

Lijst met uitgesloten mappen: u kunt specifieke mappen uitsluiten van een back-up. Het pad moet eindigen op een backslash \ en sterretje * om aan te geven dat het een map is en dat alle mapinhoud (bestanden en submappen) wordt uitgesloten. Zie Uitsluitingen voor prestaties voor meer informatie over de indeling van uitsluitingen.

Lijst met beveiligde bestandstypen: u kunt de bestandstypen toevoegen of aanpassingen maken in de bestaande lijst met bestandstypen die doorgaans worden beveiligd en gecontroleerd.

Wanneer u het back-upproces start, wordt het proces alleen op de NTFS-geformatteerde harde schijf geverifieerd en gestart door het systeem. |

Wanneer een back-up wordt gemaakt, worden de back-ups van de betreffende bestanden gekopieerd naar het station waarop ESET Endpoint Antivirus is geïnstalleerd. |

Lees Herstel na ransomware voor meer informatie. |