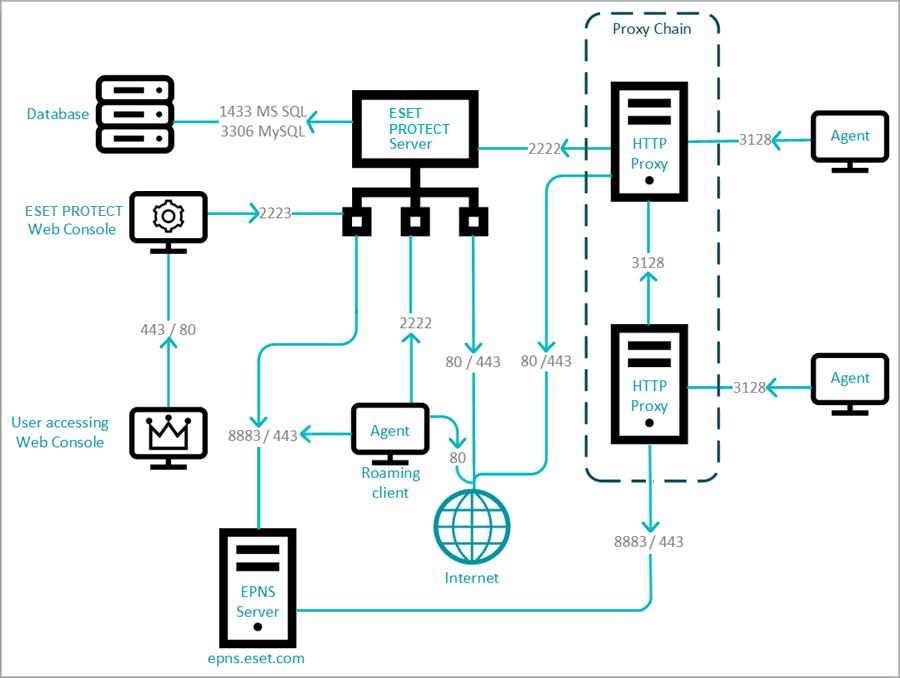

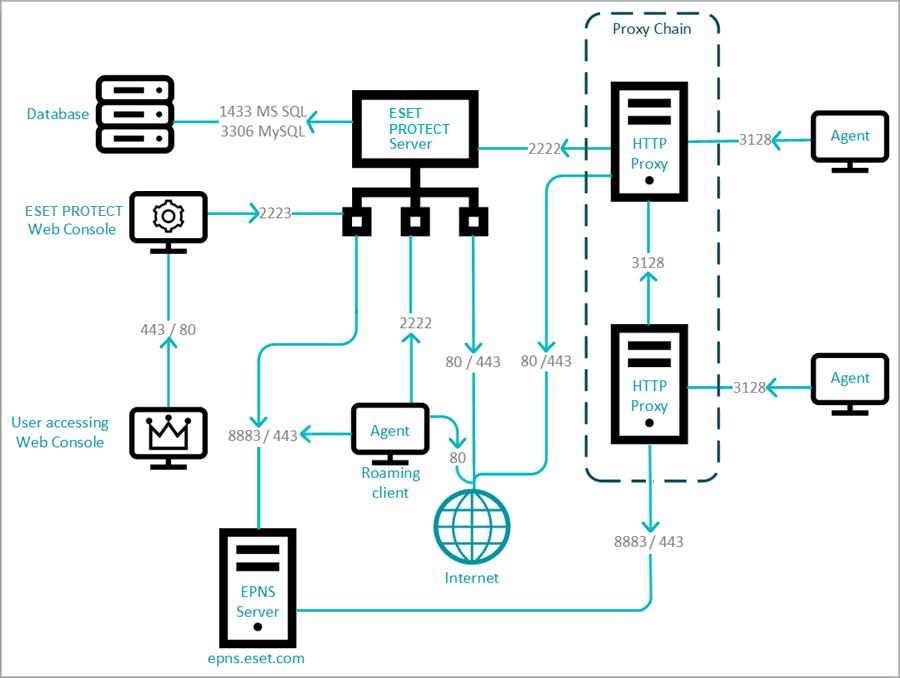

Le serveur ESET PROTECT peut être installé sur le même ordinateur que la base de données, la console Web ESET PROTECT et le mandataire HTTP. Le schéma ci-dessous montre l'installation séparée et les ports utilisés (les flèches indiquent le trafic réseau) :

Les tableaux suivants donnent la liste de tous les ports de communication réseau utilisés lorsque ESET PROTECT et ses composants sont installés dans votre infrastructure. D'autres communications se font à l'aide des processus natifs du système d'exploitation (par exemple NetBIOS avec TCP/IP).

|

|

Pour le bon fonctionnement de ESET PROTECT, d’autres applications ne doivent pas utiliser l’un des ports ci-dessous.

Assurez-vous que la configuration des pares-feux dans votre réseau permet la communication en utilisant les ports dans la liste ci-dessous.

|

Ordinateur client (agent ESET Management) ou mandataire HTTP ESET Bridge

Ordinateur client (agent ESET Management) ou mandataire HTTP ESET Bridge

Protocole

|

Port

|

Descriptions

|

TCP

|

2222

|

Communication entre les agents ESET Management et le serveur ESET PROTECT

|

TCP

|

80

|

Connexion au répertoire ESET

|

MQTT

|

8883, 443

|

Service de notification poussée d’ESET – Appels de réveil entre le serveur ESET PROTECT et l’agent ESET Management, 443 est le port de basculement.

|

TCP

|

3128

|

Communication avec ESET Bridge (mandataire HTTP)

|

TCP

|

443

|

Communication avec ESET LiveGuard Advanced (mandataire uniquement)

|

Agent ESET Management – Ports utilisés pour le déploiement à distance de l’agent vers un ordinateur cible avec le système d’exploitation Windows :

Protocole

|

Port

|

Descriptions

|

TCP

|

139

|

Utilisation du partage ADMIN$

|

TCP

|

445

|

Accès direct aux ressources partagées en utilisant TCP/IP pendant l'installation à distance (une alternative à TCP 139)

|

UDP

|

137

|

Résolution de noms lors de l'installation à distance

|

UDP

|

138

|

Naviguer lors de l'installation à distance

|

|

Console Web ESET PROTECT (si elle est différente de la machine serveur ESET PROTECT)

Console Web ESET PROTECT (si elle est différente de la machine serveur ESET PROTECT)

Machine serveur ESET PROTECT

Machine serveur ESET PROTECT

Protocole

|

Port

|

Descriptions

|

TCP

|

2222

|

Communication entre l’agent ESET Management et le serveur ESET PROTECT

|

TCP

|

80

|

Connexion au répertoire ESET

|

MQTT

|

8883

|

Service de notification poussée d’ESET – Appels de réveil entre le serveur ESET PROTECT et l’agent ESET Management

|

TCP

|

2223

|

Résolution DNS et basculement MQTT

|

TCP

|

3128

|

Communication avec ESET Bridge (mandataire HTTP)

|

TCP

|

1433 (Microsoft SQL)

3306 (MySQL)

|

Connexion à une base de données externe (seulement si la base de données est sur une autre machine).

|

TCP

|

389

|

Synchronisation LDAP. Ouvrez également ce port sur votre contrôleur AD.

|

UDP

|

88

|

Tickets Kerberos (ne s'applique qu'aux périphériques virtuels ESET PROTECT)

|

|

Rogue Detection (RD) Sensor

Rogue Detection (RD) Sensor

Protocole

|

Port

|

Descriptions

|

TCP

|

22, 139

|

Détection du système d'exploitation au moyen des protocoles SMB (TCP 139) et SSH (TCP 22).

|

UDP

|

137

|

Résolution des noms d’hôte de l’ordinateur via NetBIOS.

|

|

Machine MDC ESET PROTECT

Machine MDC ESET PROTECT

Protocole

|

Port

|

Descriptions

|

TCP

|

9977

9978

|

Communication interne entre le connecteur d'appareil mobile et l'agent ESET Management

|

TCP

|

9980

|

Inscription de l'appareil mobile

|

TCP

|

9981

|

Communication avec un appareil mobile

|

TCP

|

2195

|

Envoi de notifications à Apple Push Notification Service.

(gateway.push.apple.com)

jusqu'à ESMC version 7.2.11.1

|

TCP

|

2196

|

Service de rétroactions d’Apple

(feedback.push.apple.com)

jusqu'à ESMC version 7.2.11.1

|

HTTPS

|

2197

|

•Notification et retour d'information sur Apple push

(api.push.apple.com)

ESMCversion 7.2.11.3 et les versions ultérieures

|

TCP

|

2222

|

Communication (réplication) entre l’agent ESET Management, le serveur MDC et le serveur ESET PROTECT

|

TCP

|

1433 (Microsoft SQL)

3306 (MySQL)

|

Connexion à une base de données externe (seulement si la base de données est sur une autre machine)

|

|

Appareil géré par MDM

Appareil géré par MDM

Protocole

|

Port

|

Descriptions

|

TCP

|

9980

|

Inscription de l'appareil mobile

|

TCP

|

9981

|

Communication avec un appareil mobile

|

TCP

|

5223

|

Communication externe avec Apple Push Notification Service (iOS)

|

TCP

|

443

|

•Repli sur Wi-Fi uniquement, lorsque les appareils ne peuvent atteindre les APN sur le port 5223 (iOS).

•Connexion d'un appareil Android au serveur GCM.

•Connexion au portail de licences ESET.

•ESET LiveGrid® (Android) (entrant : https://i1.c.eset.com ; sortant : https://i3.c.eset.com)

•Données statistiques anonymes vers ESET Research Lab (Android) (https://ts.eset.com)

•Catégorisation des applications installée sur l’appareil. Utilisée pour Application Control lorsque le blocage de certaines catégories d’applications a été défini. (Android) (https://play.eset.com)

•Pour envoyer une demande d’assistance au moyen de la fonction Demande support technique (Android) (https://suppreq.eset.eu) |

TCP

|

5228

5229

5230

|

Envoi de notifications à Google Cloud Messaging (Android)*

Envoi de notifications à Firebase Cloud Messaging (Android)*

|

TCP

|

80

|

•Mise à jour du module (Android) (http://update.eset.com)

•Utilisé uniquement dans la version Web. Renseignements à propos de la dernière mise à jour de la version de l’application et du téléchargement d’une nouvelle version. (Android) (http://go.eset.eu) |

|

* Le service GCM (Google Cloud Messaging) est obsolète et a été retiré depuis le 11 avril 2019. Il a été remplacé par FCM (Firebase Cloud Messaging). Le serveur MDM (version 7) a remplacé le service GCM par le service FCM à partir de cette date; désormais, vous n'avez plus qu’à autoriser la communication pour le service FCM.

Les ports prédéfinis 2222 et 2223 peuvent être changés, au besoin.

Ordinateur client (agent ESET Management) ou mandataire HTTP ESET Bridge

Console Web ESET PROTECT (si elle est différente de la machine serveur ESET PROTECT)