Použití vlastních certifikátů v ESET PROTECT On-Prem

Pokud máte vlastní PKI (infrastrukturu veřejných klíčů) a přejete si používat vlastní certifikáty pro ověřování komunikace mezi komponentami ESET PROTECT On-Prem, podívejte se na příklad níže. Tento návod popisuje generování Windows Server 2012 R2. Mějte na paměti, že na starším operačním systému Windows může být postup odlišný.

•Nepoužívejte certifikáty s krátkou dobou platnosti (například ty od Let's Encrypt, které jsou platné pouze 90), abyste se vyhnuli složitému postupu při jejich časté výměně. •Při správě mobilních zařízení nedoporučujeme používat certifikáty podepsané samy sebou (stejně tak certifikáty vydané ESET PROTECT On-Prem CA), protože je neakceptují všechna mobilní zařízení, resp. nemusí uživateli povolit jejich použití. Doporučujeme použít certifikát vystavený certifikační autoritou třetí strany. |

Nové certifikáty můžete vytvořit rovněž pomocí OpenSSL. Více informací naleznete v Databázi znalostí. |

Vyžadované serverové role:

•Active Directory Domain Services.

•Active Directory Certificate Services s nainstalovanou Standalone Root CA.

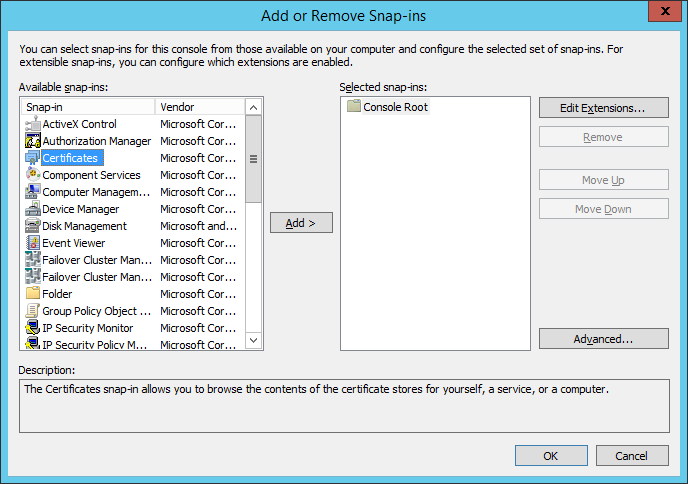

1.Otevřete Management Console a přidejte snap-in Certificates:

a)Přihlaste se na server jako administrátor.

b)Pomocí příkazu mmc.exe otevřete konzolu pro správu.

c)Klikněte na File a zvolte Add/Remove Snap-in… (nebo stiskněte klávesovou zkratku CTRL+M).

d)Vyberte položku Certificates a klikněte na tlačítko Add.

e)Vyberte Computer Account a klikněte na tlačítko Next.

f)Ujistěte se, že jste vybrali výchozí možnost Local Computer a klikněte na Finish.

g)Dále klikněte na tlačítko OK.

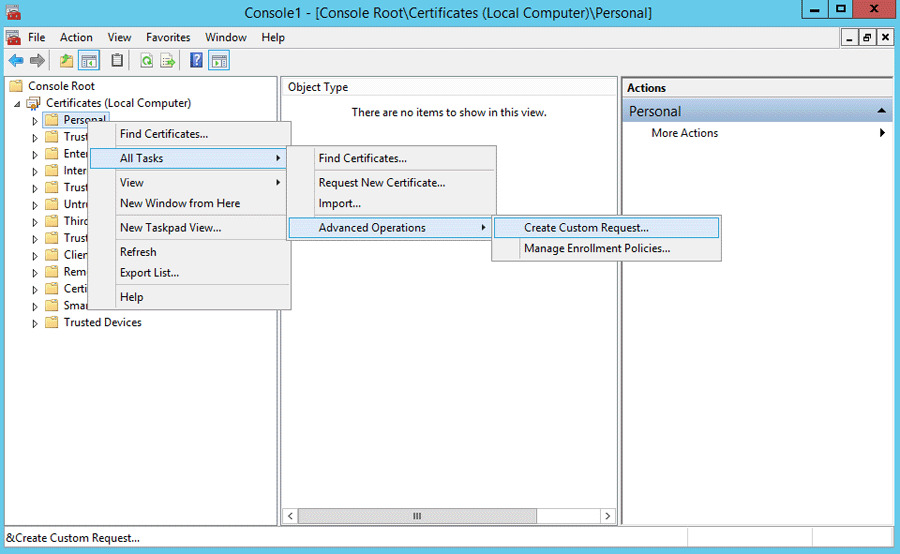

2.Vytvořte Custom Certificate Request:

a)Ve stromové struktuře přejděte do větve Certificates (Local Computer) .

b)Dále rozbalte větev Personal. Klikněte na Certificates a z kontextové menu vyberte All Tasks > Advanced operations > Create Custom Request...

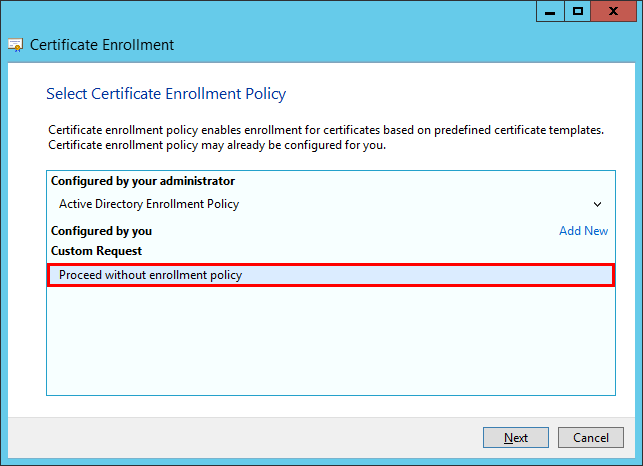

c)V průvodci vydáním certifikátu klikněte na tlačítko Next.

d)Vyberte možnost Proceed without enrollment policy a pokračujte kliknutím na tlačítko Next.

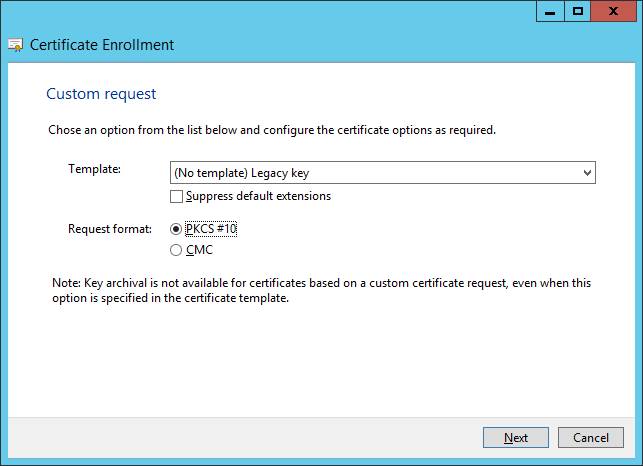

e)Z rozbalovacího menu vyberte (No Template) Legacy Key a ujistěte se, že máte vybrán formát PKCS #10. Klikněte na tlačítko Další.

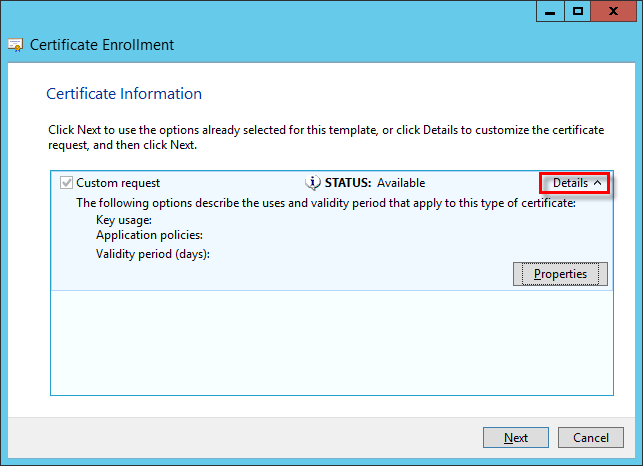

f)Rozbalte sekci Details a klikněte na tlačítko Properties.

g)Na záložce General zadejte Friendly name, volitelně popis.

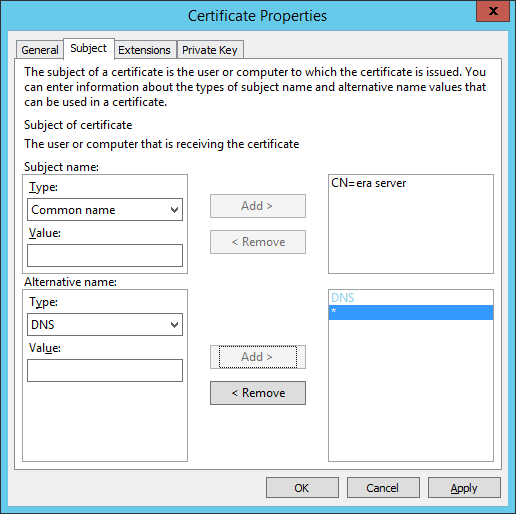

h)Na záložce Subject:

V sekci Subject name vyberte z rozbalovacího menu Type položku Common Name. Jako hodnotu zadejte era server a klikněte na tlačítko Add. V informačním poli se následně zobrazí CN=era server. Pokud vytváříte žádost o vydání certifikátu (CSR) pro ESET Management Agenta, jako Common Name zadejte era agent.

V závislosti na komponentě musí Common Name obsahovat jeden z těchto řetězců: "server" a "agent". |

i)V sekci Alternative name vyberte z rozbalovacího jména Type položku DNS. Jako hodnotu zadejte hvězdičku (*) a klikněte na tlačítko Add.

Subject Alternative Name (SAN) by měl být pro ESET PROTECT Server a všechny agenty definován jako "DNS:*". |

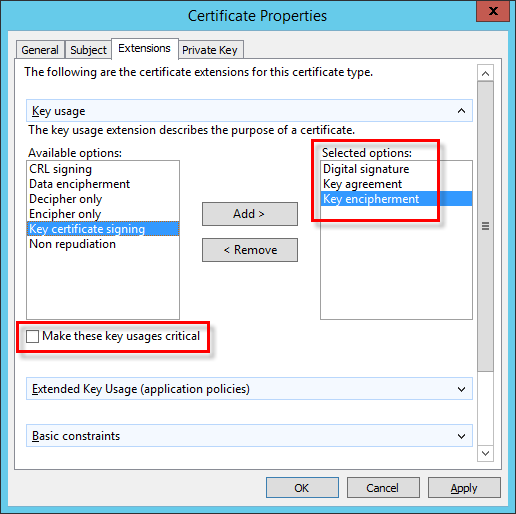

j)Na záložce Extensions rozbalte sekci Key usage. Z dostupných možností přidejte následující: Digital signature, Key agreement, Key encipherment. Odškrtněte možnost Make these key usages critical.

Ujistěte se, že v sekci Key usage > Key certificate signing máte vybrány tyto tři možnosti: •Digital signature •Key agreement •Key encipherment |

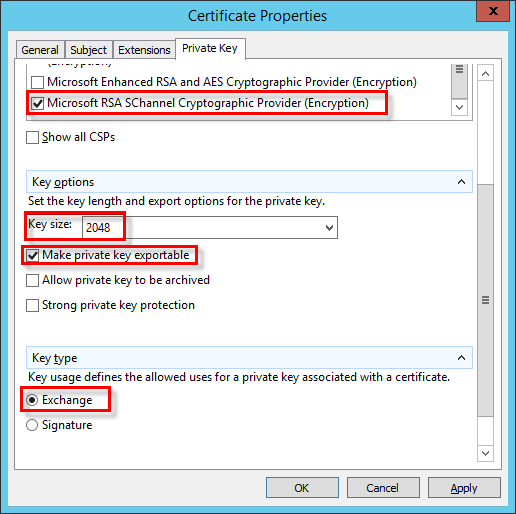

k)Na záložce Private Key:

i.Rozbalte sekci Cryptographic Service Provider. Následně uvidíte všechny kryptografické poskytovatele (CSP). Ujistěte se, že je vybrána možnost Microsoft RSA SChannel Cryptographic Provider (Encryption).

Zrušte výběr všech ostatních kryptografických poskytovatelů, kromě Microsoft RSA SChannel Cryptographic Provider (Encryption). |

i.Rozbalte sekci Key Options. Z menu Key size vyberte alespoň 2048. Dále zaškrtněte možnost Make private key exportable.

ii.Rozbalte sekci Key Type a vyberte možnost Exchange. Klikněte na tlačítko Apply a zkontrolujte nastavení.

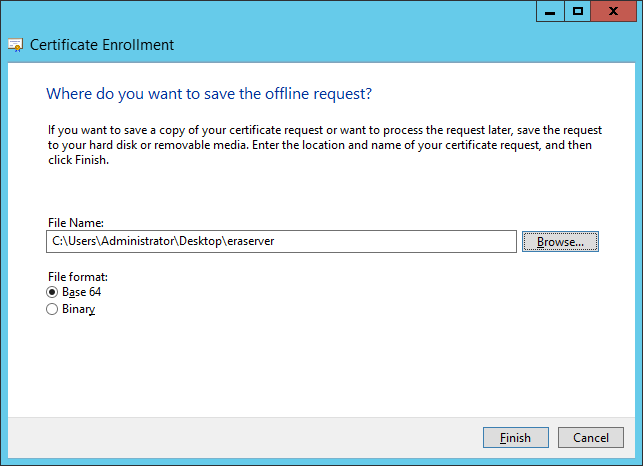

l)Dále klikněte na tlačítko OK. Zobrazí se informace o certifikátu. Pro pokračování klikněte na tlačítko Next. Klikněte na tlačítko Browse a vyberte umístění, do kterého chcete žádost (CSR) uložit. Následně zadejte název souboru a ujistěte se, že máte vybranou možnost Base 64.

m)Žádost (CSR) vygenerujete kliknutím na tlačítko Finish.

3.Postupujte podle níže uvedených kroků:

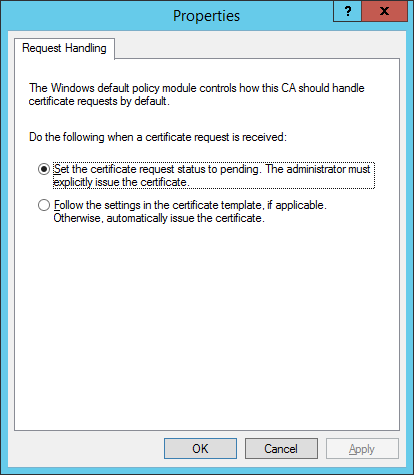

a)Otevřete Server Manager, klikněte na Tools > Certification Authority.

b)Ze stromové struktury vyberte Certification Authority (Local). Dále klikněte na váš server (obvykle reprezentovaný FQDN) a z kontextového menu vyberte Properties. Přejděte na záložku Policy Module. Klikněte na tlačítko Properties a ujistěte, že jste nastavili Set the certificate request status to pending. The administrator must explicitly issue the certificate. V opačném případě nebude generování fungovat. Změna tohoto nastavení může vyžadovat restart Active Directory CA služby.

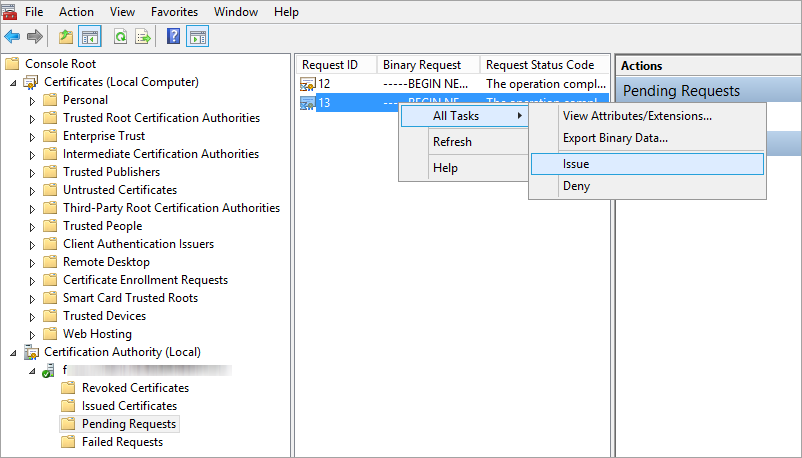

c)Ze stromové struktury vyberte Certification Authority (Local). Dále klikněte na váš server (obvykle reprezentovaný FQDN) a z kontextového menu vyberte All Tasks > Submit new request…. Vyberte žádost (CSR soubor), kterou jste získali v kroku 2.

d)Certifikát se přidá do seznamu Pending Requests. V pravé části obrazovky vyberte konkrétní CSR. V menu Action vyberte možnost All Tasks > Issue.

4.Exportujte Issued Custom Certificate do .tmp souboru.

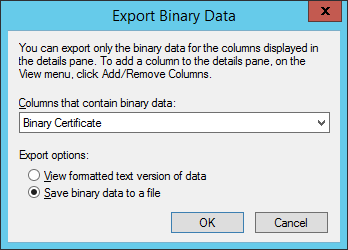

a)V levé části okna vyberte možnost Issued Certificates. Klikněte na certifikát, který chcete exportovat, a z kontextového menu vyberte možnost All Tasks > Export Binary Data...

b)V dialogovém okně Export Binary Data vyberte z rozbalovacího menu možnost Binary Certificate. V části Export klikněte na Save binary data to a file a potvrďte kliknutím na OK.

c)V okně Save Binary Data vyberte umístění, do kterého chcete certifikát uložit a akci dokončete kliknutím na tlačítko Save.

5.Importujte ..tmp soubor.

a)Ze stromové struktury vyberte Certificate (Local Computer)> Personal. Z kontextového menu vyberte možnost All Tasks > Import.

b)Klikněte na tlačítko Další.

c)Klikněte na tlačítko Browse…, vyberte uložený .tmp binární soubor a potvrďte kliknutím na tlačítko Open. Dále vyberte možnost Place all certificates in the following store > Personal. Klikněte na tlačítko Další.

d)Certifikát importujete kliknutím na tlačítko Finish.

6.Exportujte certifikát včetně privátního klíče do .pfx souboru.

a)Ze stromové struktury vyberte Certificates (Local Computer) > Personal > Certificates. Vyberte certifikát, který chcete exportovat v kontextovém menu klikněte na All Tasks > Export.

b)V průvodci exportováním vyberte možnost Yes, export the private key. (Tato možnost se zobrazí pouze v případě, kdy je umožněn export privátního klíče.)

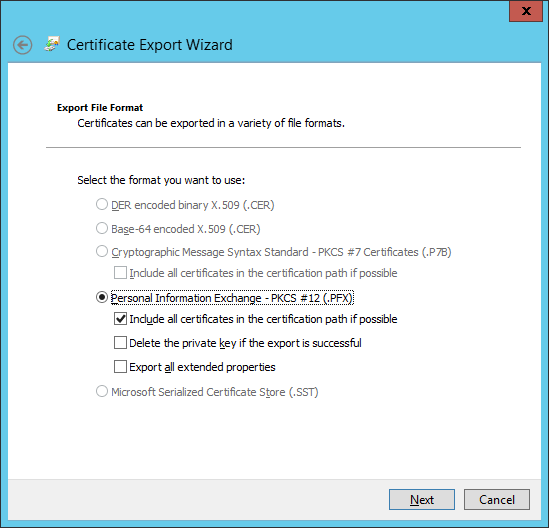

c)V sekci Export File Format vyberte Personal Information Exchange -PKCS #12 (.PFX), dále zaškrtněte možnost To include all certificates in the certification path, select the Include all certificates in the certification path if possible a pokračujte kliknutím na tlačítko Next.

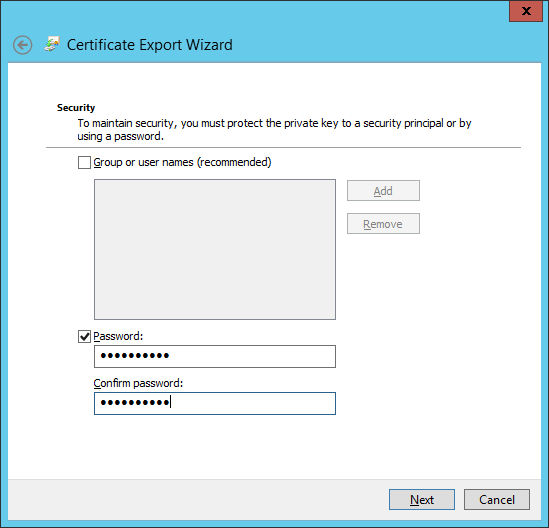

d)Zadejte Heslo, kterým se zašifruje privátní klíč. Do pole Confirm password zadejte ještě jednou heslo pro potvrzení a pokračujte kliknutím na tlačítko Next.

V hesle certifikátu není možné použít následující znaky: " \ Tyto znaky mohou způsobit chybu při inicializaci agenta. |

e)Zadejte název souboru a cestu, do kterého chcete exportovat .pfx certifikát a privátní klíč. Pokračujte kliknutím na tlačítko Next a Finish.

Na tomto příkladu jsme si ukázali, jak můžete vytvořit certifikát pro ESET Management Agenta. Podle stejných kroků můžete vygenerovat certifikát pro ESET PROTECT Server. Pomocí tohoto certifikátu nemůžete vytvořit další certifikát v ESMC Web Console. |

7.Exportujte certifikační autoritu:

a)Otevřete Server Manager, klikněte na Tools > Certification Authority.

b)Ve stromu Certification Authority (Local) vyberte váš server (obvykle reprezentovaný FQDN) > Properties > General a klikněte na View Certificate.

c)Na záložce Details klikněte na tlačítko Copy to File. Následně se zobrazí dialogové okno Certificate Export Wizard.

d)V dialogovém okně Export File Format vyberte DER encoded binary X.509 (.CER) a klikněte na tlačítko Next.

e)Klikněte na tlačítko Browse a vyberte umístění, do kterého chcete .cer soubor uložit, a akci potvrďte kliknutím na tlačítko Next.

f)Kliknutím na tlačítko Dokončit exportujete certifikační autoritu.

Nakonfigurujte komponenty ESET PROTECT On-Prem infrastruktury tak, aby používaly vaše certifikáty.