Власні сертифікати з ESET PROTECT

Якщо ви маєте власну PKI (інфраструктуру відкритих ключів) і хочете, щоб ESET PROTECT використовував ваші спеціальні сертифікати для обміну даними між компонентами, див. приклад нижче. Цей приклад базується на Windows Server 2012 R2. Вміст знімків екрана в інших версіях Windows може відрізнятися, проте загальна процедура залишається без змін.

•Не використовуйте сертифікати з коротким терміном дії (наприклад, Let's Encrypt, які дійсні протягом 90 дн.), щоб їх не довелося часто замінювати. •Якщо ви керуєте мобільними пристроями, не рекомендуємо використовувати самопідписані сертифікати (зокрема, сертифікати, підписані ЦС ESET PROTECT), оскільки не всі мобільні пристрої дають змогу користувачам приймати такі сертифікати. Рекомендується використовувати спеціальний сертифікат, наданий стороннім центром сертифікації. |

Для створення нових самопідписаних сертифікатів можна використовувати OpenSSL. Щоб дізнатися більше, перегляньте статтю бази знань. |

Обов’язкові ролі на сервері:

•Служби домену Active Directory.

•Служби сертифікації Active Directory з інстальованим автономним кореневим центром сертифікації.

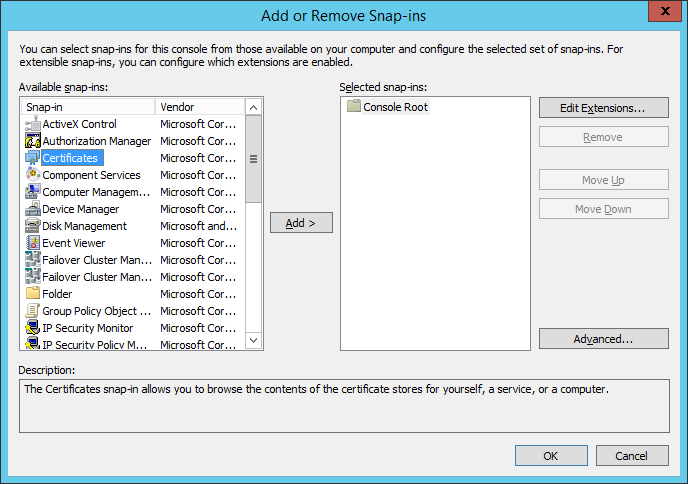

1.Відкрийте Консоль керування та додайте оснастку сертифікатів:

a)Увійдіть на сервер під обліковим записом учасника локальної групи адміністраторів.

b)Запустіть файл mmc.exe, щоб відкрити консоль керування.

c)Клацніть Файл і виберіть Додати/видалити оснастку… (або натисніть CTRL + M).

d)Виберіть Сертифікати на панелі зліва та натисніть кнопку Додати.

e)Виберіть Обліковий запис комп’ютера й натисніть Далі.

f)Переконайтеся, що вибрано параметр Локальний комп’ютер (за замовчуванням) і натисніть Готово.

g)Натисніть OK.

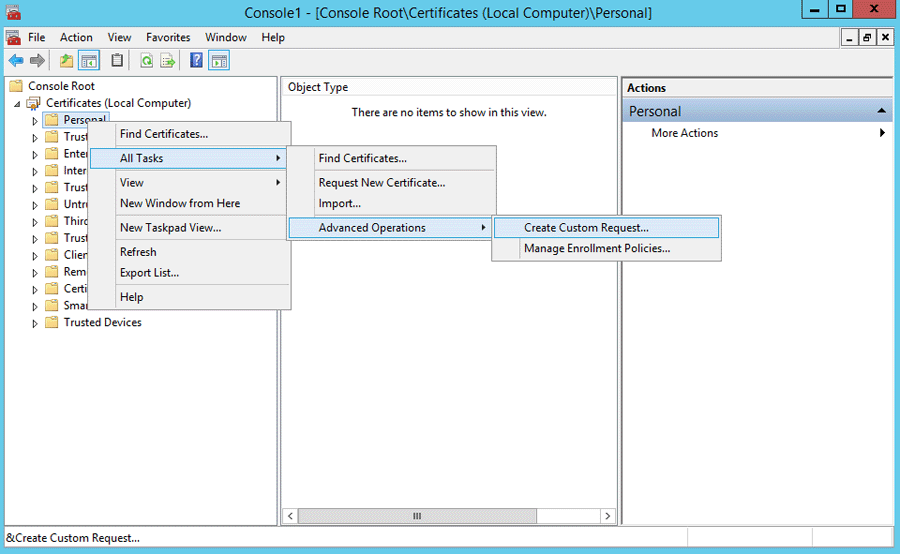

2.Створіть запит на спеціальний сертифікат:

a)Двічі клацніть Сертифікати (локальний комп’ютер), щоб розгорнути відповідний список.

b)Двічі клацніть пункт Особисті, щоб розгорнути його. Клацніть правою кнопкою миші пункт Сертифікати та виберіть Усі завдання > Розширені операції > Створити спеціальний запит.

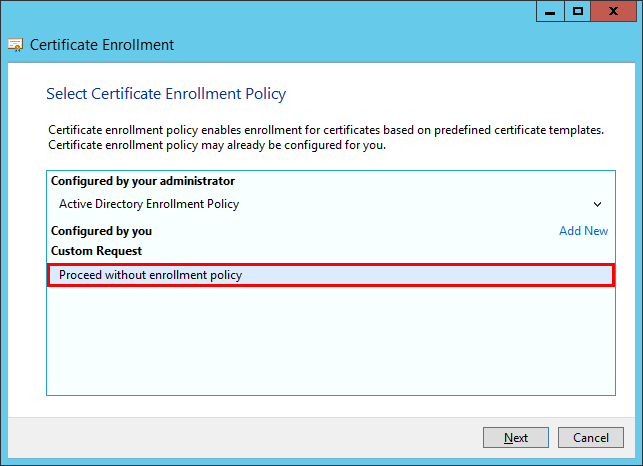

c)У вікні майстра реєстрації сертифікатів, що відкрилося, натисніть Далі.

d)Виберіть Продовжити без політики реєстрації та натисніть Далі, щоб продовжити.

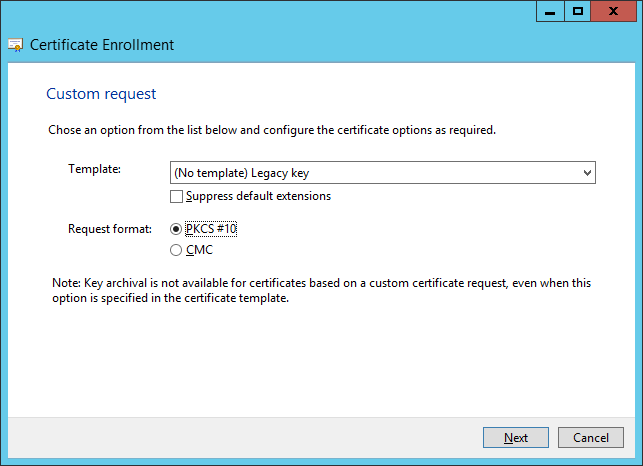

e)Оберіть (Без шаблону) Застарілий ключ з розкривного списку та переконайтесь, що вибрано формат запиту PKCS №10. Натисніть кнопку Далі.

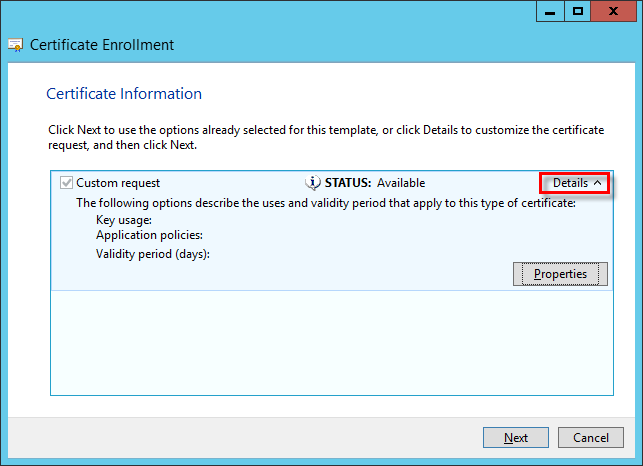

f)Клацніть стрілку, щоб розгорнути список Подробиці, а потім натисніть Властивості.

g)На вкладці Загальні уведіть Зрозуміле ім’я свого сертифіката. Крім того, ви також можете вказати опис (необов’язково).

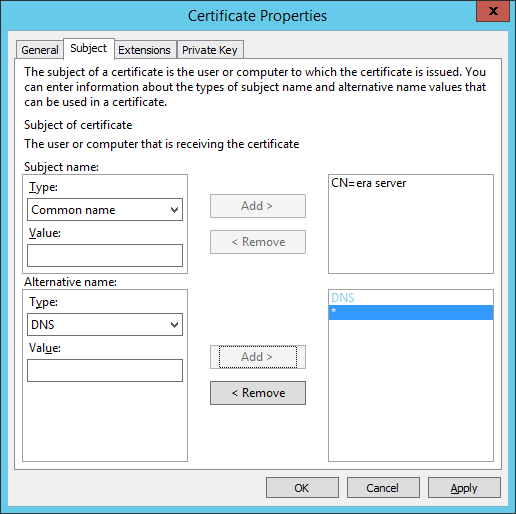

h)На вкладці Тема виконайте описані нижче дії.

У розділі Ім’я теми виберіть пункт Загальне ім’я з розкривного списку Тип, уведіть era server у поле Значення й клацніть Додати. В інформаційному полі праворуч відобразиться значення CN=era server. Якщо ви створюєте запит на сертифікат для агента ESET Management, введіть у полі «Загальне ім’я» значення era agent.

У залежності від типу запиту, загальне ім’я має містити один із наступних рядків: server або agent. |

i)У розділі Альтернативне ім’я виберіть пункт DNS з розкривного списку Тип, уведіть * (зірочку) у поле Значення, а потім клацніть Додати.

Для альтернативного імені теми (Subject Alternative Name, SAN) необхідно задати "DNS:*" для ESET PROTECT Server і для всіх агентів Agents. |

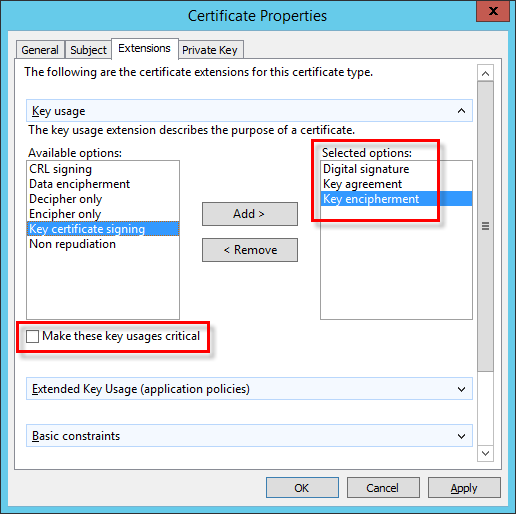

j)На вкладці Розширення розгорніть розділ Способи використання ключів, натиснувши стрілку. Додайте наведені нижче доступні опції: Цифровий підпис, Угода щодо ключів, Шифрування ключів. Скасуйте вибір пункту Зробити ці способи використання ключів критично важливими.

У розділі Способи використання ключів > Підписування ключа сертифіката мають бути вибраними такі три параметри: •Цифровий підпис •Угода щодо ключів •Шифрування ключів |

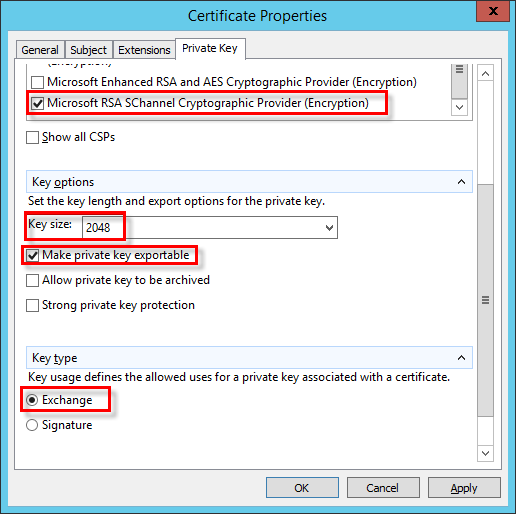

k)На вкладці Закритий ключ виконайте описані нижче дії.

i.Розгорніть розділ Криптопровайдер, натиснувши стрілку. Відобразиться список усіх криптопровайдерів (CSP). Переконайтеся, що вибрано лише криптопровайдера Microsoft RSA SChannel (шифрування).

Зніміть вибір усіх інших криптопровайдерів, окрім Microsoft RSA SChannel (шифрування). |

i.Розгорніть розділ Параметри ключів. У меню Розмір ключа встановіть значення не менше 2048. Виберіть Зробити закритий ключ придатним для експорту.

ii.Розгорніть розділ Тип ключа та виберіть Обмін. Клацніть Застосувати та перевірте налаштування.

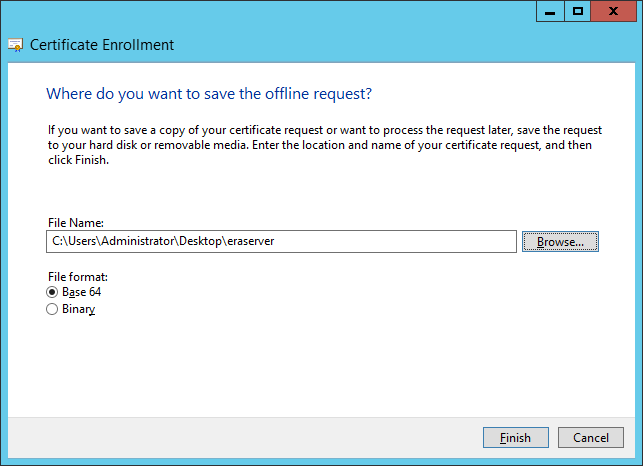

l)Натисніть OK. Після цього відобразиться інформація про сертифікат. Натисніть Далі, щоб продовжити. Натисніть Огляд, щоб вибрати місце для збереження запиту на підписання сертифіката (CSR). Уведіть ім’я файлу й виберіть стандарт кодування Base 64.

m)Клацніть «Готово», щоб створити CSR.

3.Щоб імпортувати власний запит на сертифікат, виконайте наведені нижче дії.

a)Відкрийте Диспетчер сервера та натисніть Інструменти > Центр сертифікації.

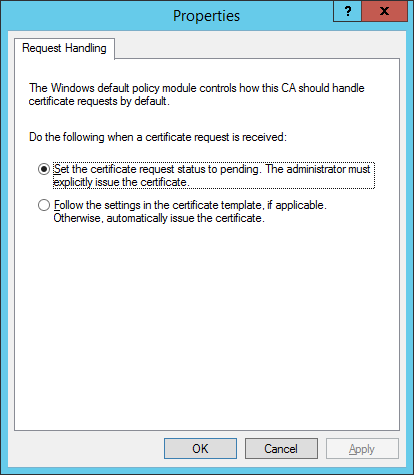

b)У дереві Центр сертифікації (локальний) виберіть Ваш сервер (зазвичай FQDN) > Властивості та перейдіть на вкладку Модуль політики. Клацніть Властивості та виберіть Установити для запиту на сертифікат стан «В очікуванні». Сертифікат має бути виданий адміністратором. В іншому разі в роботі сертифіката можуть виникнути проблеми. Щоб змінити цей параметр, потрібно перезавантажити служби сертифікатів Active Directory.

c)У дереві Центр сертифікації (локальний) виберіть Ваш сервер (зазвичай FQDN) > Усі завдання > Надіслати новий запит та перейдіть до створеного впродовж кроку 2 файлу CSR.

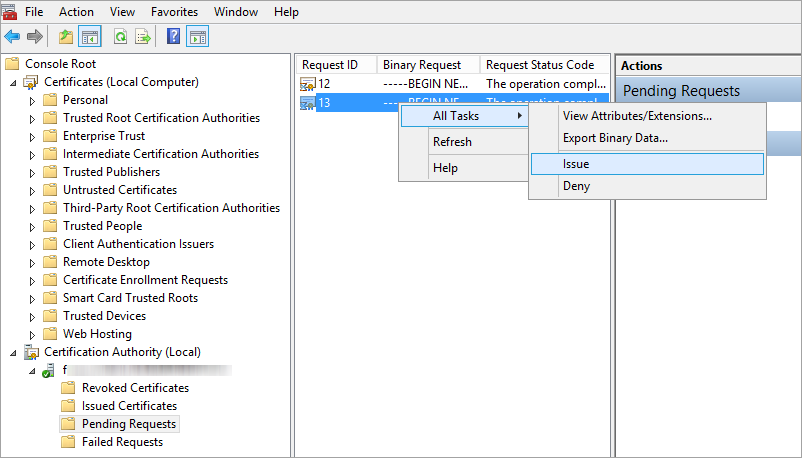

d)Сертифікат буде додано в розділ Запити в очікуванні. Виберіть CSR в області переходів праворуч. У меню Дія виберіть Усі завдання > Випустити.

4.Експортуйте Виданий спеціальний сертифікат у файл .tmp.

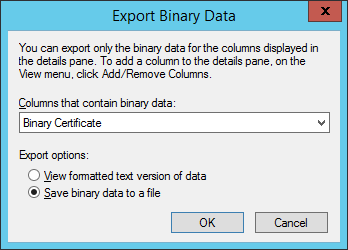

a)На лівій панелі виберіть пункт Видані сертифікати. Клацніть правою кнопкою миші сертифікат, який слід експортувати, і виберіть Усі завдання > Експорт двійкових даних.

b)У діалоговому вікні Експорт двійкових даних виберіть пункт Двійковий сертифікат із розкривного списку. У меню Параметри експорту виберіть Зберегти двійкові дані у файл та натисніть ОК.

c)У діалоговому вікні «Зберегти двійкові дані» перейдіть до місця збереження сертифіката, а потім натисніть Зберегти.

5.Імпортуйте файл ..tmp.

a)Перейдіть до пункту «Сертифікат (локальний комп’ютер)», клацніть правою кнопкою миші «Особисті» та виберіть «Усі завдання» > «Імпортувати».

b)Натисніть кнопку Далі.

c)Знайдіть збережений двійковий файл .tmp в меню Огляд і натисніть Відкрити. Виберіть «Розташовувати всі сертифікати в такому сховищі» > Особисті. Натисніть кнопку Далі.

d)Клацніть Готово, щоб імпортувати сертифікат.

6.Експортуйте сертифікат із закритим ключом у файл .pfx.

a)У розділі Сертифікати (Локальний комп’ютер) розгорніть пункт Особисті та натисніть Сертифікати. Виберіть новий сертифікат, який потрібно експортувати, перейдіть до меню Дія та клацніть Усі завдання > Експорт.

b)У Майстрі експорту сертифікатів натисніть Так, експортувати закритий ключ. (Цей параметр відобразиться лише якщо закритий ключ позначено як придатний до експорту, а ви маєте до нього доступ.)

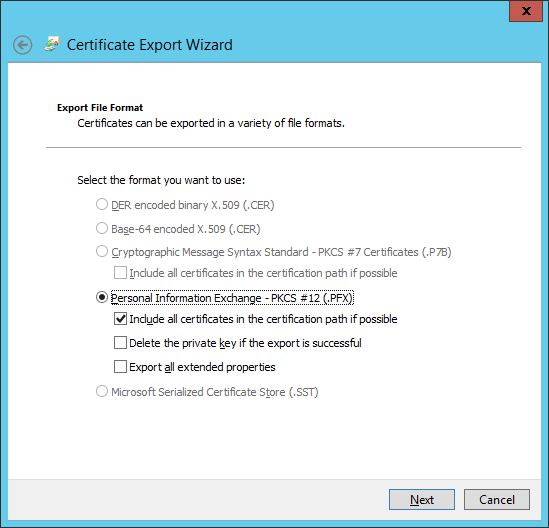

c)У розділі «Формат файлу експорту» виберіть Обмін приватними відомостями – PKCS № 12 (.PFX), установіть прапорець поруч із пунктом За можливості додати всі сертифікати до шляху сертифікації та натисніть Далі.

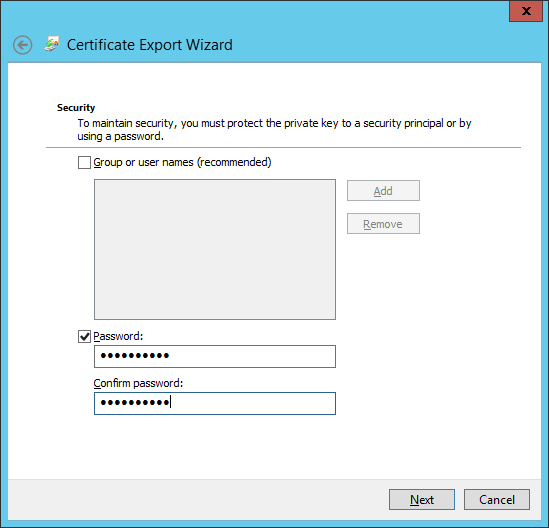

d)Пароль, уведіть пароль для шифрування закритого ключа, який експортуєте. У полі Підтвердити пароль знову введіть той же пароль, а потім натисніть Далі.

Парольна фраза сертифіката не може містити такі символи: " \ Ці символи спричиняють критичну помилку під час ініціалізації агента. |

e)Ім’я файлу, уведіть ім’я та шлях до файлу .pfx, в якому буде збережено експортований сертифікат і закритий ключ. Клацніть Далі та Готово.

Вище наведено приклад створення сертифіката для агента ESET Management. У разі створення сертифіката для сервера ESET PROTECT слід виконувати ті самі дії. За допомогою цього сертифіката не можна підписати інший новий сертифікат у веб-консолі. |

7.Для експорту центру сертифікації виконайте описані нижче дії.

a)Відкрийте Диспетчер сервера та натисніть Інструменти > Центр сертифікації.

b)У дереві Центр сертифікації (локальний) виберіть Ваш сервер (зазвичай FQDN) > Властивості > Загальні та натисніть Переглянути сертифікат.

c)На вкладці Подробиці натисніть Скопіювати у файл. Відкриється Майстер експорту сертифікатів.

d)У вікні Формат файлу експорту виберіть Файл у DER-кодуванні X.509 (.CER) та натисніть Далі.

e)Натисніть Огляд, щоб вибрати місце для збереження файлу .cer, а потім натисніть Далі.

f)Клацніть Готово, щоб експортувати орган сертифікації.

Покрокові інструкції щодо використання спеціальних сертифікатів у ESET PROTECT описані в наступному розділі.