Настраиваемые сертификаты в ESET PROTECT On-Prem

Если в вашей среде есть инфраструктура PKI (инфраструктура открытых ключей) и вы хотите, чтобы программа ESET PROTECT On-Prem использовала настраиваемые сертификаты для обмена данными между компонентами, см. пример ниже. Этот пример выполняется в системе Windows Server 2012 R2. Снимки экрана в разных версиях Windows могут отличаться, но общая процедура не меняется.

Не используйте сертификаты с коротким сроком действия (например, Let's Encrypt, которые действуют на протяжении 90 дней), чтобы избежать сложной процедуры их частой замены. |

Для создания новых самозаверяющих сертификатов можно использовать OpenSSL. Дополнительные сведения см. в статье нашей базы знаний. |

Требуемые роли сервера:

•Доменные службы Active Directory.

•Установленные службы сертификатов Active Directory (AD CS) с изолированным корневым ЦС.

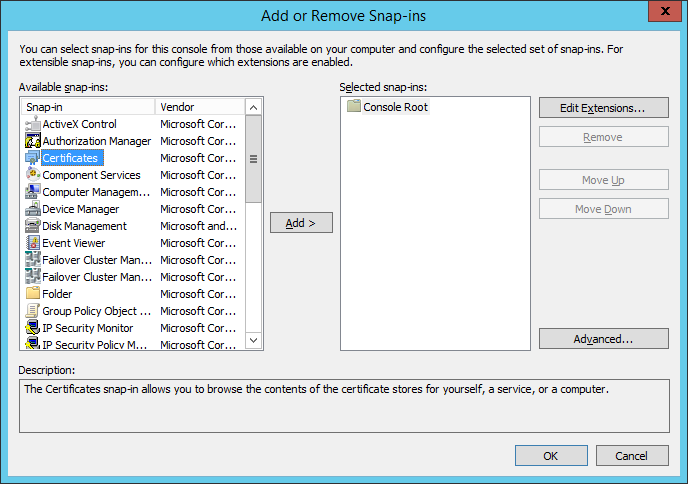

1.Откройте консоль управления и в качестве оснасток выберите Сертификаты. Для этого выполните следующие действия:

a)войдите на сервер под учетной записью участника локальной группы администраторов;

b)Запустите mmc.exe, чтобы открыть консоль управления.

c)Щелкните Файл и выберите Добавить или удалить оснастку... (или нажмите клавиши CTRL + M);

d)выберите Сертификаты на левой панели и нажмите кнопку Добавить;

e)выберите Учетная запись компьютера и щелкните Далее;

f)Убедитесь, что выбран элемент Локальный компьютер (по умолчанию), и щелкните Готово;

g)Нажмите кнопку ОК.

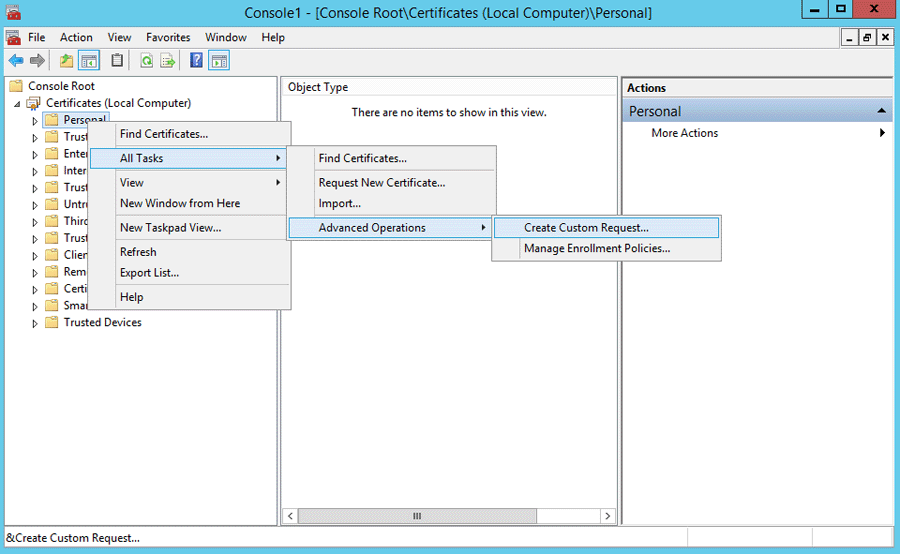

2.Создайте настраиваемый запрос на сертификат. Для этого выполните следующие действия:

a)дважды щелкните элемент Сертификаты (локальный компьютер), чтобы развернуть его;

b)дважды щелкните элемент Личные, чтобы развернуть его; Щелкните Сертификаты правой кнопкой мыши, выберите Все задачи > Дополнительные операции и выберите Создать настраиваемый запрос;

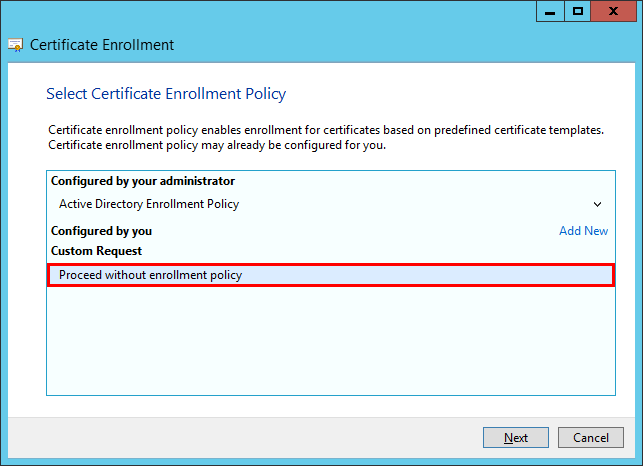

c)Когда откроется окно мастера регистрации сертификатов, нажмите кнопку Далее;

d)выберите Продолжить без политики регистрации и нажмите кнопку Далее, чтобы продолжить;

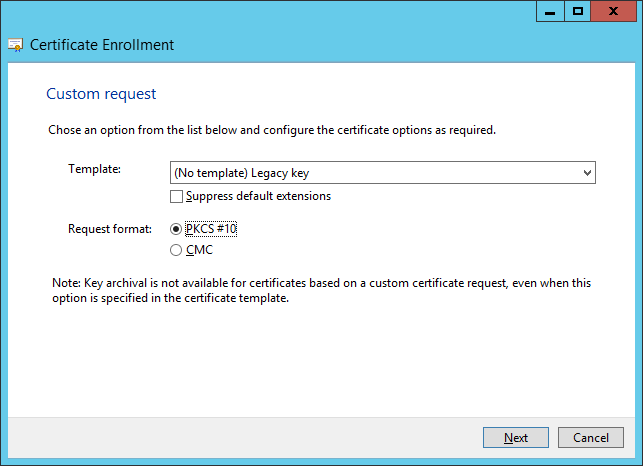

e)Выберите в раскрывающемся меню Старый ключ (без шаблона), выберите формат запроса PKCS #10 Нажмите кнопку Далее.

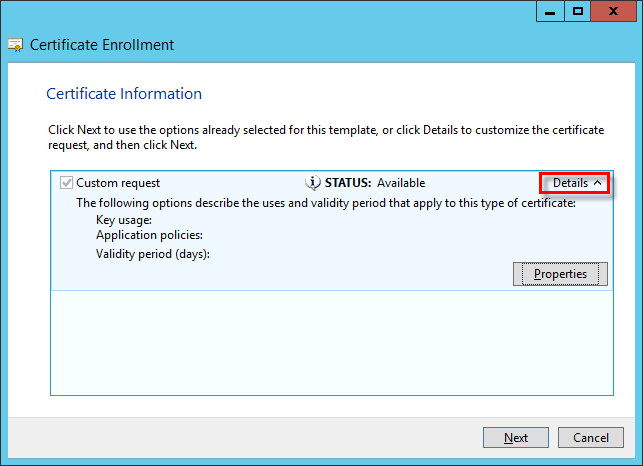

f)щелкните стрелку, чтобы развернуть раздел Подробности, а затем щелкните Свойства;

g)на вкладке Общие, введите понятное имя для сертификата и, если нужно, описание;

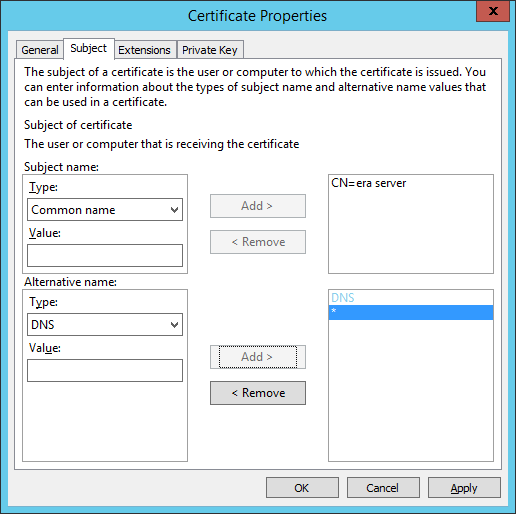

h)на вкладке Субъект выполните следующие действия.

В разделе Имя субъекта выберите в раскрывающемся списке пункт Обычное имя под заголовком Тип, введите era server в поле Значение и щелкните Добавить. В поле сведений сбоку отобразится CN=era server. Если вы создаете запрос на сертификат для агента ESET Management, введите era agent в поле обычного имени.

Обычное имя должно содержать одну из следующих строк: «сервер» или «агент» (в зависимости от того, какой запрос на сертификат нужно создать). |

i)В разделе Альтернативное имя выберите DNS в раскрывающемся списке под заголовком Тип, введите * (звездочку) в поле Значение и нажмите кнопку Добавить.

Альтернативное имя субъекта (SAN) должно быть определено как «DNS:*» для сервера ESET PROTECT и для всех агентов. |

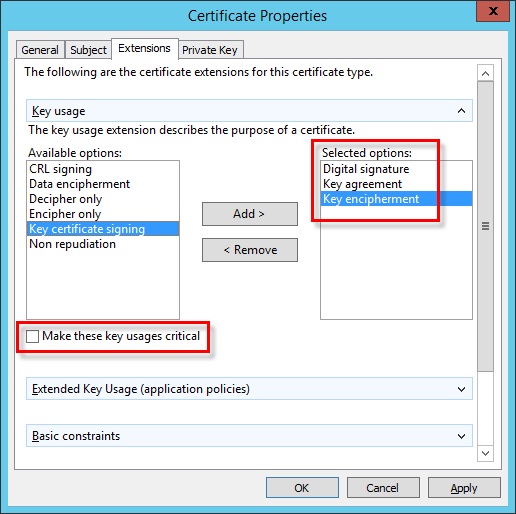

j)На вкладке Расширения разверните раздел Использование ключа. Для этого щелкните стрелку . Добавьте следующие доступные варианты. Цифровая подпись, Согласование ключей, Шифрование ключей. Снимите флажок Сделать критическими.

Эти 3 параметра должны быть выбраны в разделе Использование ключа > Подписание сертификата ключа: •Цифровая подпись •Согласование ключей •Шифрование ключей |

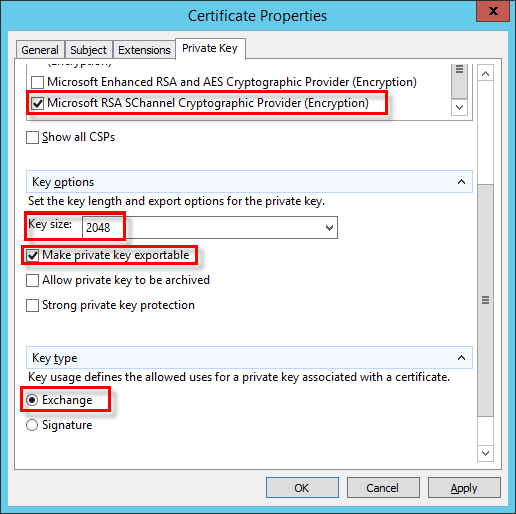

k)На вкладке Закрытый ключ выполните следующие действия.

i.Разверните раздел Поставщик службы шифрования, щелкнув стрелку. Отобразится список всех поставщиков служб шифрования (CSP). Выберите только один поставщик: Microsoft RSA SChannel Cryptographic Provider (Encryption).

Отмените выбор всех поставщиков, кроме Microsoft RSA SChannel Cryptographic Provider (Encryption). |

i.Откройте раздел Параметры ключей. В меню Размер ключа задайте значение не менее 2048. Выберите Сделать закрытый ключ экспортируемым.

ii.Разверните раздел Тип ключа и выберите элемент Обмен. Нажмите кнопку Применить и проверьте параметры.

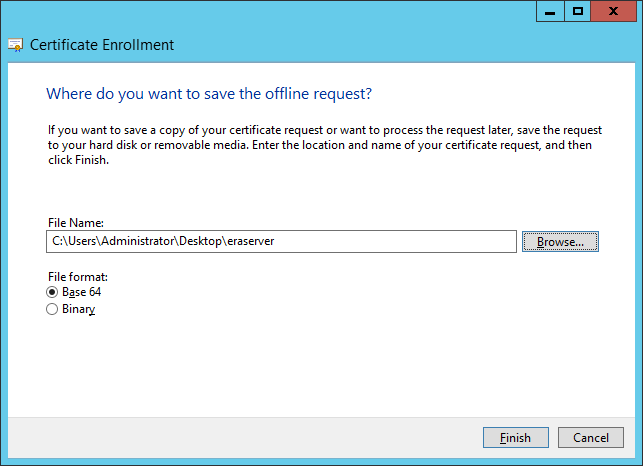

l)Нажмите кнопку ОК. Отобразится информация о сертификате. Чтобы продолжить, нажмите кнопку Далее. Чтобы выбрать расположение, в которое нужно сохранить запрос на подпись сертификата (CSR), нажмите кнопку Обзор. Введите имя файла и выберите формат Base 64.

m)Нажмите кнопку Готово, чтобы создать CSR.

3.Чтобы импортировать запрос на настраиваемый сертификат, выполните следующие действия.

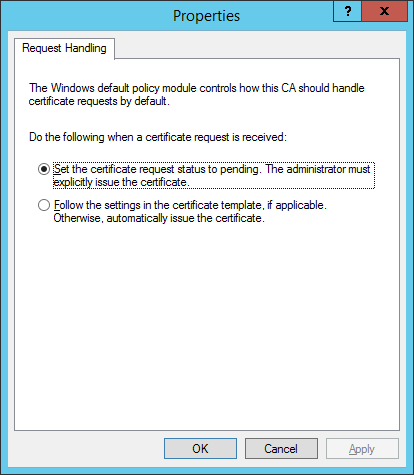

a)Откройте диспетчер серверов и щелкните Служебные программы > Центр сертификации.

b)В дереве Центр сертификации (локальный) выберите элементы Ваш сервер (обычно полное доменное имя) > Свойства, а затем вкладку Модуль политик. Нажмите кнопку Свойства и выберите Включить для запроса на сертификат состояние «Ожидающий». Выдать сертификат должен явным образом администратор. В противном случае он не будет работать надлежащим образом. Если вы изменили этот параметр, перезапустите службы сертификатов Active Directory.

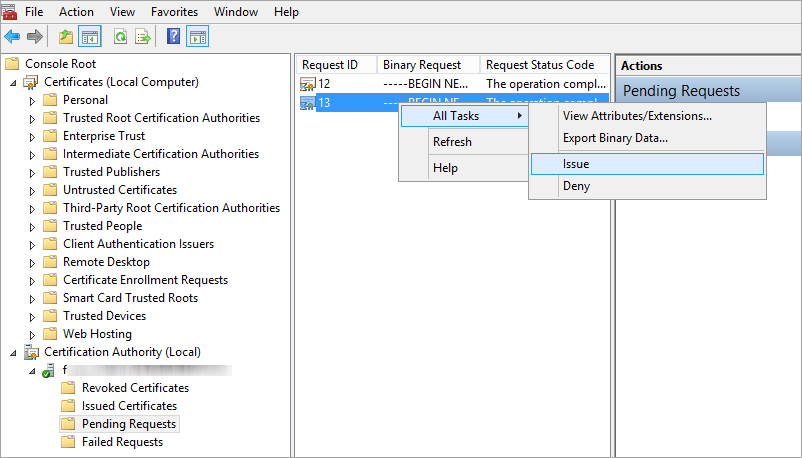

c)В дереве Центр сертификации (локальный) выберите Ваш сервер (обычно полное доменное имя) > Все задачи > Отправить новый запрос и перейдите к файлу Запрос на подписание сертификата, созданному на этапе 2.

d)Сертификат будет добавлен в список Ожидающие запросы. На панели навигации выберите Запрос на подписание сертификата. В меню Действие выберите Все задачи > Выдать.

4.Экспортируйте выданный настраиваемый сертификат в файл в формате .tmp. Для этого выполните следующие действия:

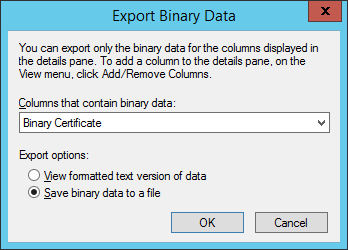

a)Щелкните Выданные сертификаты на левой панели. Щелкните правой кнопкой мыши сертификат, который нужно экспортировать, а затем Все задачи > Экспорт двоичных данных.

b)В диалоговом окне Экспорт двоичных данных выберите в раскрывающемся списке пункт Двоичный сертификат. В диалоговом окне Параметры экспорта щелкните Сохранение двоичных данных в файл и нажмите кнопку ОК.

c)В диалоговом окне «Сохранение двоичных данных» выберите расположение, в котором необходимо сохранить сертификат, и нажмите кнопку Сохранить.

5.Импортируйте файл .tmp.

a)Щелкните «Сертификат (локальный компьютер)», затем щелкните правой кнопкой мыши элемент «Личные» и выберите «Все задачи > Импорт».

b)Нажмите кнопку Далее.

c)Найдите сохраненный ранее двоичный файл .tmp с помощью кнопки Обзор. и нажмите кнопку Открыть. Выберите «Поместить все сертификаты в следующее хранилище» > Личные. Нажмите кнопку Далее.

d)Нажмите кнопку Готово, чтобы импортировать сертификат.

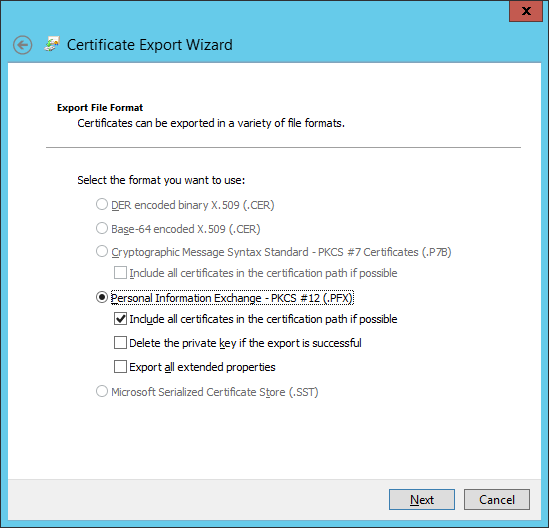

6.Экспортируйте сертификат (в том числе закрытый ключ) в файл .pfx. Для этого выполните следующие действия:

a)В разделе Сертификаты (локальный компьютер) разверните элемент Личные и щелкните Сертификаты, выберите созданный сертификат, который нужно экспортировать, а затем в меню Действие щелкните Все задачи > Экспорт.

b)В мастере экспорта сертификатов щелкните Да, экспортировать закрытый ключ. (Этот параметр отображается только в том случае, если закрытый ключ доступен для экспорта и у вас есть к нему доступ.)

c)Под заголовком «Формат экспортируемого файла» выберите Обмен личной информацией — PKCS #12 (.PFX), установите флажок Включить по возможности все сертификаты в путь сертификата и нажмите кнопку Далее.

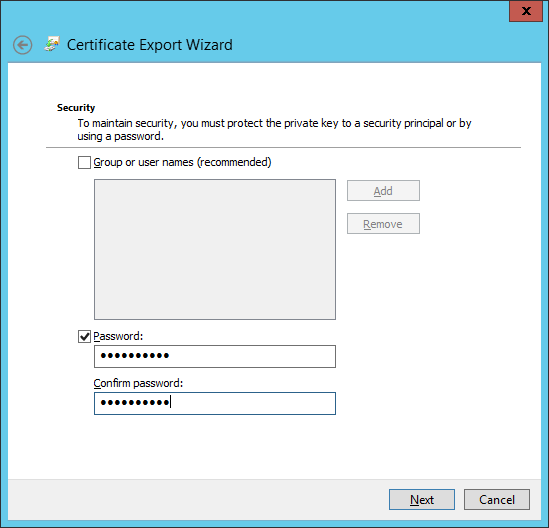

d)В поле Пароль введите пароль, чтобы зашифровать экспортируемый закрытый ключ В поле Подтверждение пароля введите тот же пароль еще раз, а затем нажмите кнопку Далее.

Пароль сертификата не должен содержать следующие символы: " \ Эти символы вызывают критическую ошибку во время инициализации агента. |

e)В поле Имя файла введите имя файла и путь к файлу в формате .pfx, в котором хранятся экспортированный сертификат и закрытый ключ. Нажмите кнопку Далее, а затем — Готово.

В приведенном выше примере показано, как создать сертификат агента ESET Management. Повторите эти действия, чтобы создать сертификаты ESET PROTECT Server. Нельзя использовать этот сертификат для подписания другого нового сертификата в веб-консоли. |

7.Экспорт центра сертификации

a)Откройте диспетчер серверов и щелкните Служебные программы > Центр сертификации.

b)В дереве Центр сертификации (локальный) выберите элементы Ваш сервер (обычно полное доменное имя) > Свойства и вкладку Общие, а затем щелкните Показать сертификат.

c)На вкладке Подробности щелкните Копировать в файл. Откроется Мастер экспорта сертификатов.

d)В окне Формат файла экспорта выберите DER encoded binary X.509 (.CER) и нажмите кнопку Далее.

e)Нажмите кнопку Обзор, чтобы выбрать расположение, в которое нужно сохранить файл .cer, а затем нажмите кнопку Далее.

f)Нажмите кнопку Готово, чтобы экспортировать центр сертификации.

Пошаговую инструкцию по использованию настраиваемых сертификатов в ESET PROTECT On-Prem см. в следующей главе.