Używanie certyfikatów niestandardowych w programie ESET PROTECT On-Prem

Jeśli użytkownik ma własną infrastrukturę klucza publicznego (Public Key Infrastructure, PKI), a program ESET PROTECT On-Prem ma używać certyfikatów niestandardowych na potrzeby komunikacji między komponentami, należy zapoznać się z poniższym przykładem. W przykładzie użyto systemu Windows Server 2012 R2. Zrzuty ekranu mogą się różnić w innych wersjach systemu Windows, ale ogólny przebieg procedury pozostaje niezmieniony.

Nie używaj certyfikatów o krótkiej ważności (na przykład certyfikatów Let's Encryptważnych przez 90 dni), aby uniknąć skomplikowanej procedury ich częstego zastępowania. |

Do tworzenia nowych certyfikatów podpisanych samodzielnie można użyć OpenSSL. Więcej informacji zawiera ten artykuł bazy wiedzy. |

Wymagane role serwera:

•Usługi domenowe Active Directory (AD DS)

•Usługi certyfikatów Active Directory (AD CS) z zainstalowanym autonomicznym głównym urzędem certyfikacji.

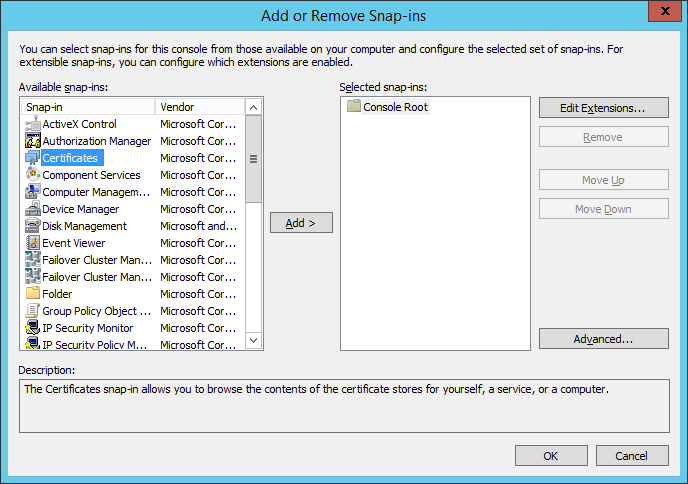

1.Otwórz Konsolę zarządzania i dodaj przystawkę Certyfikaty:

a)Zaloguj się na serwerze jako członek lokalnej grupy administratorów.

b)Uruchom plik mmc.exe, aby otworzyć konsolę zarządzania.

c)Kliknij pozycję Plik i wybierz opcję Dodaj/Usuń przystawkę (lub naciśnij klawisze CTRL+M).

d)W okienku po lewej wybierz pozycję Certyfikaty i kliknij przycisk Dodaj.

e)Wybierz pozycję Konto komputera i kliknij przycisk Dalej.

f)Upewnij się, że wybrano pozycję Komputer lokalny (pozycja domyślna), i kliknij przycisk Zakończ.

g)Kliknij przycisk OK.

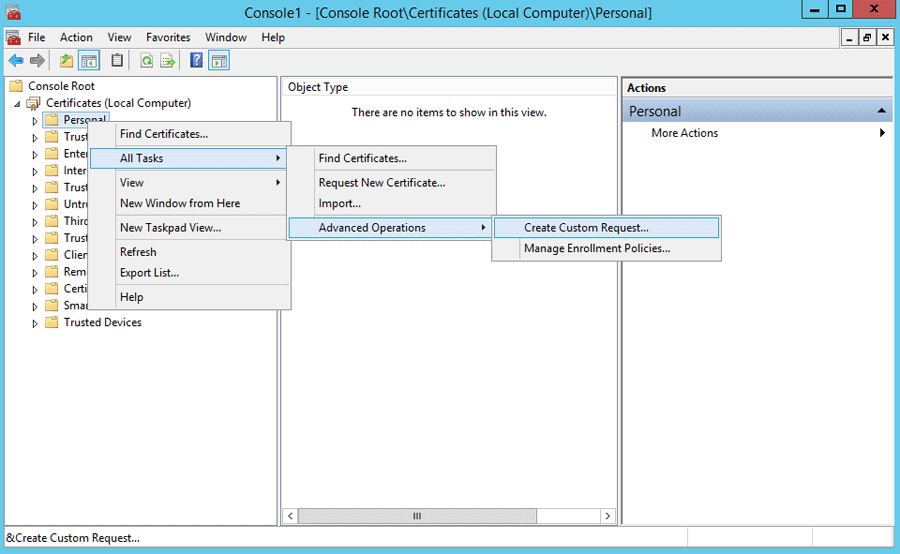

2.Utwórz niestandardowe żądanie certyfikatu:

a)Kliknij dwukrotnie pozycję Certyfikaty (komputer lokalny), aby ją rozwinąć.

b)Kliknij dwukrotnie pozycję Osobisty, aby ją rozwinąć. Kliknij prawym przyciskiem myszy pozycję Certyfikaty i wybierz kolejno pozycje Wszystkie zadania > Operacje zaawansowane, a następnie wybierz pozycję Utwórz żądanie niestandardowe.

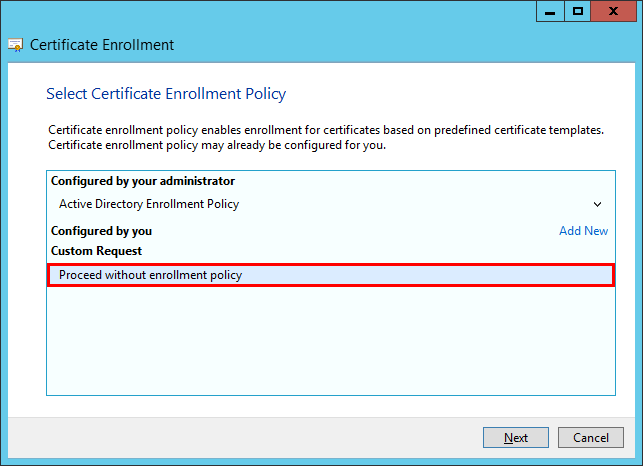

c)Zostanie otwarte okno kreatora Rejestracja certyfikatów. Kliknij przycisk Dalej.

d)Wybierz pozycję Kontynuuj bez zasad rejestracji i kliknij przycisk Dalej, aby kontynuować.

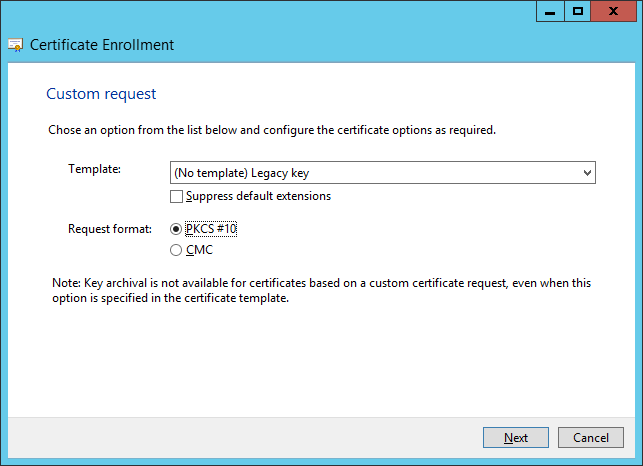

e)Wybierz z listy rozwijanej pozycję (Brak szablonu) Starszy klucz i upewnij się, że w sekcji Format żądania zaznaczono pozycję PKCS #10. Kliknij przycisk Dalej.

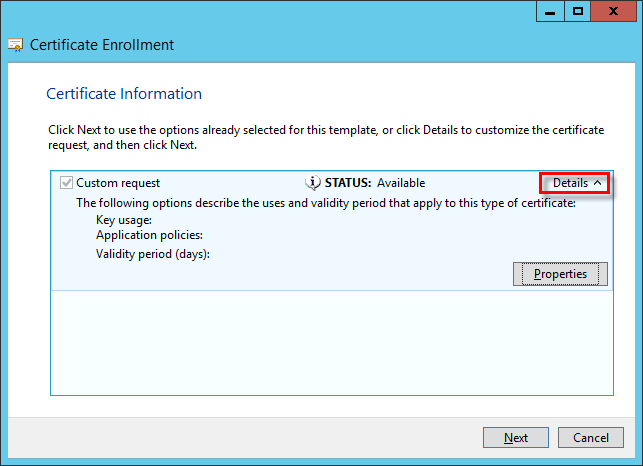

f)Kliknij strzałkę, aby rozwinąć sekcję Szczegóły, a następnie kliknij opcję Właściwości.

g)Na karcie Ogólne wpisz przyjazną nazwę certyfikatu. Możesz też wpisać opis.

h)Na karcie Podmiot wykonaj jedną z poniższych czynności:

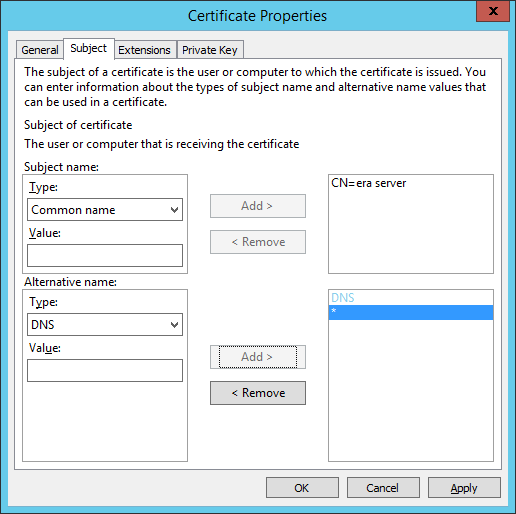

W sekcji Nazwa podmiotu wybierz pozycję Nazwa pospolita z listy rozwijanej Typ i wprowadź ciąg era server w polu Wartość, a następnie kliknij przycisk Dodaj. Element CN=era server pojawi się w polu informacji z boku. W przypadku tworzenia żądania certyfikatu dotyczącego agenta ESET Management wprowadź ciąg „era agent” w polu Nazwa pospolita.

Nazwa pospolita musi zawierać jeden z następujących ciągów: „server” lub „agent”, w zależności od tego, które żądanie certyfikatu ma zostać utworzone. |

i)W sekcji Nazwa alternatywna wybierz pozycję DNS z listy rozwijanej Typ i wprowadź „*” (znak gwiazdki) w polu Wartość, a następnie kliknij przycisk Dodaj.

Alternatywna nazwa podmiotu (SAN) powinna być zdefiniowana jako "DNS:*" dla serwera ESET PROTECT i wszystkich agentów. |

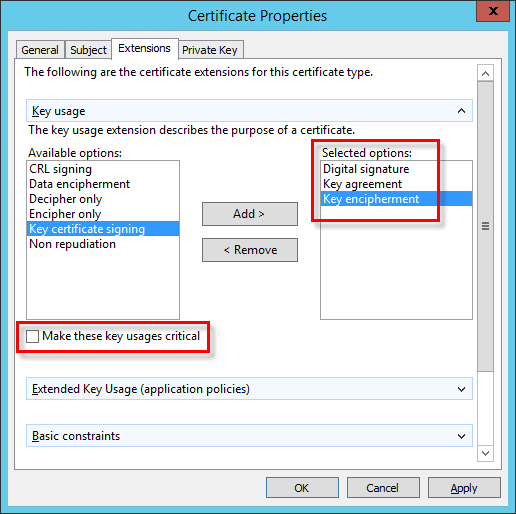

j)Na karcie Rozszerzenia rozwiń sekcję Użycie klucza, klikając strzałkę w dół. W sekcji Dostępne opcje wybierz poniższe pozycje: Podpis cyfrowy, Uzgadnianie klucza, Szyfrowanie klucza. Wyczyść pole wyboru Ustaw te użycia klucza jako krytyczne.

Upewnij się, aby w obszarze Użycie klucza > Podpisywanie certyfikatu za pomocą klucza zaznaczyć następujące 3 opcje: •Podpis cyfrowy •Uzgadnianie klucza •Szyfrowanie klucza |

k)Na karcie Klucz prywatny wykonaj poniższe czynności:

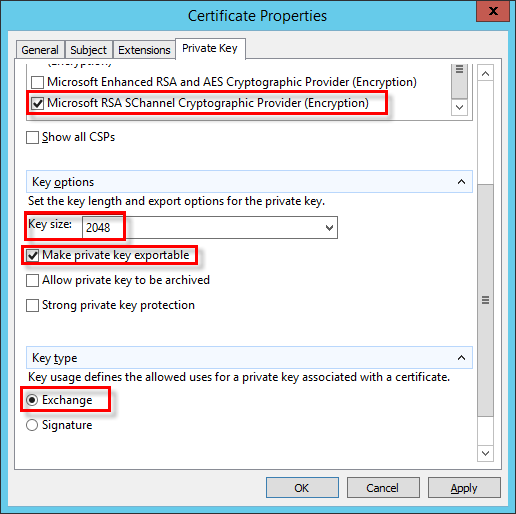

i.Kliknij strzałkę, aby rozwinąć sekcję Dostawca usług kryptograficznych. Zostanie wyświetlona lista wszystkich dostawców usług kryptograficznych. Upewnij się, że jest zaznaczona tylko opcja Microsoft RSA SChannel Cryptographic Provider (Szyfrowanie).

Usuń zaznaczenie wszystkich pozostałych dostawców usług kryptograficznych oprócz pozycji Microsoft RSA SChannel Cryptographic Provider (Szyfrowanie). |

i.Rozwiń sekcję Opcje klucza. W menu Rozmiar klucza wybierz wartość wynoszącą co najmniej 2048. Zaznacz pole wyboru Klucz prywatny można eksportować.

ii.Rozwiń sekcję Typ klucza i wybierz pozycję Wymiana. Kliknij przycisk Zastosuj, a następnie sprawdź ustawienia.

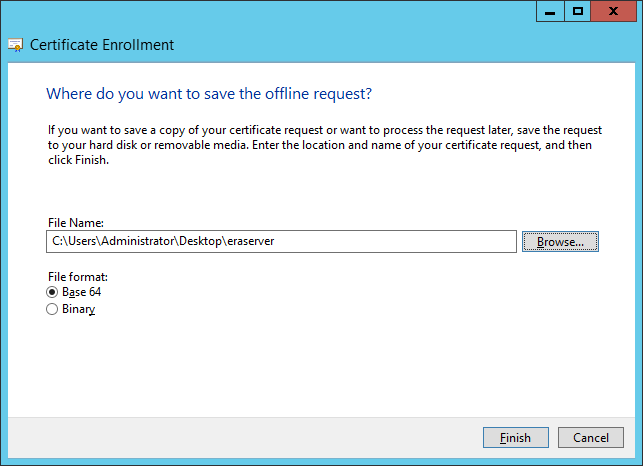

l)Kliknij przycisk OK. Zostaną wyświetlone informacje o certyfikacie. Kliknij przycisk Dalej, aby kontynuować. Kliknij przycisk Przeglądaj, aby wybrać miejsce, w którym zostanie zapisane żądanie podpisania certyfikatu. Wpisz nazwę pliku i upewnij się, że została wybrana pozycja Base 64.

m)Kliknij przycisk Zakończ, aby wygenerować żądanie podpisania certyfikatu.

3.Aby zaimportować niestandardowe żądanie certyfikatu, wykonaj poniższe czynności:

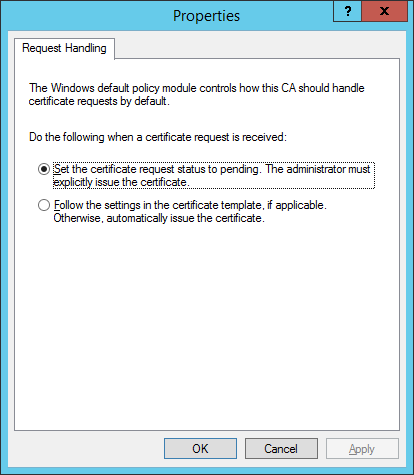

a)Otwórz Menedżera serwera. Kliknij kolejno pozycje Narzędzia > Urząd certyfikacji.

b)W drzewie Urząd certyfikacji (lokalny) wybierz kolejno pozycje Twój serwer (zwykle nazwa FQDN) > Właściwości, a następnie kartę Moduł zasad. Kliknij pozycję Właściwości i wybierz opcję Ustaw stan żądania certyfikatu na oczekujące. Administrator musi wyraźnie wystawić certyfikat.. W innym przypadku czynność nie zadziała poprawnie. W przypadku konieczności zmiany tego ustawienia należy ponownie uruchomić Usługi certyfikatów Active Directory.

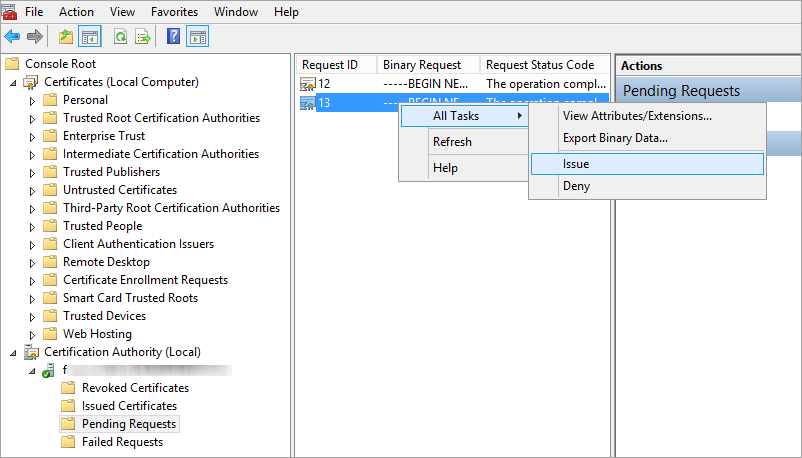

c)W drzewie Urząd certyfikacji (lokalny) wybierz kolejno pozycje Twój serwer (zwykle nazwa FQDN) > Wszystkie zadania > Prześlij nowe żądanie i przejdź do pliku żądania CSR wygenerowanego w kroku 2.

d)Certyfikat zostanie dodany do obszaru Żądania oczekujące. Wybierz pozycję CSR w okienku nawigacyjnym. W menu Akcja wybierz kolejno pozycje Wszystkie zadania > Problem.

4.Wyeksportuj wystawiony certyfikat niestandardowy do pliku .tmp.

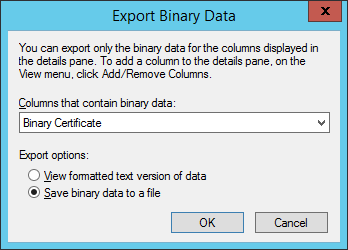

a)Wybierz pozycję Wystawione certyfikaty w okienku po lewej. Kliknij prawym przyciskiem myszy certyfikat, który chcesz wyeksportować, a następnie kliknij kolejno pozycje Wszystkie zadania > Eksportuj dane binarne.

b)W oknie dialogowym Eksportowanie danych binarnych wybierz z listy rozwijanej pozycję Certyfikat binarny. W obszarze Opcje eksportu kliknij przycisk Zapisz dane binarne do pliku i kliknij przycisk OK.

c)W oknie dialogowym Zapisywanie danych binarnych przejdź do lokalizacji plików, w której chcesz zapisać certyfikat, a następnie kliknij przycisk Zapisz.

5.Zaimportuj plik ..tmp.

a)Przejdź do pozycji Certyfikat (komputer lokalny), a następnie kliknij prawym przyciskiem myszy pozycję Osobisty i wybierz kolejno pozycje Wszystkie zadania > Importuj.

b)Kliknij przycisk Dalej.

c)Znajdź zapisany plik binarny .tmp, klikając kolejno opcje Przeglądaj i Otwórz. Wybierz kolejno pozycje Umieść wszystkie certyfikaty w następującym magazynie > Osobisty. Kliknij przycisk Dalej.

d)Kliknij przycisk Zakończ, aby zaimportować certyfikat.

6.Wyeksportuj certyfikat wraz z kluczem prywatnym do pliku .pfx.

a)W sekcji Certyfikat (komputer lokalny) rozwiń pozycję Osobisty, kliknij pozycję Certyfikaty, wybierz nowo utworzony certyfikat, który chcesz wyeksportować, a następnie w menu Czynność wskaż kolejno pozycje Wszystkie zadania > Eksportuj.

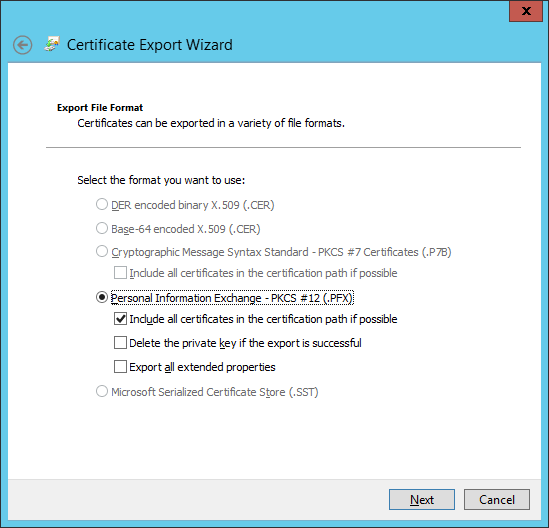

b)W Kreatorze eksportu certyfikatu kliknij pozycję Tak, eksportuj klucz prywatny. Ta pozycja jest wyświetlana tylko wtedy, gdy klucz prywatny jest oznaczony jako możliwy do eksportu i masz dostęp do klucza prywatnego.

c)W sekcji Format pliku eksportu wybierz Personal Information Exchange -PKCS #12 (.PFX) i zaznacz pole wyboru Jeżeli jest to możliwe, dołącz wszystkie certyfikaty do ścieżki certyfikacji, a następnie kliknij przycisk Dalej.

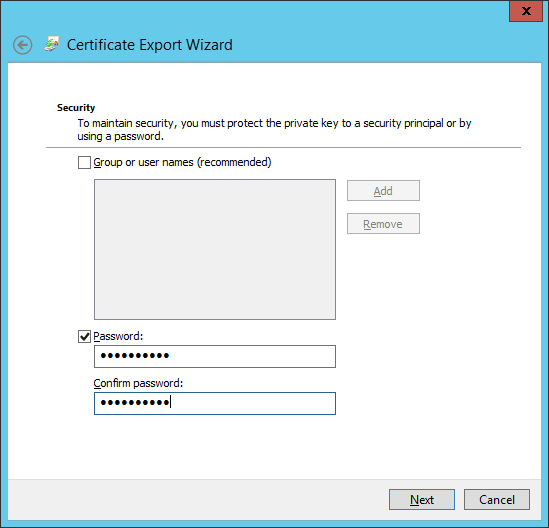

d)W polu Hasło wpisz hasło, aby zaszyfrować eksportowany klucz prywatny. W polu Potwierdź hasło ponownie wpisz to samo hasło, a następnie kliknij przycisk Dalej.

Hasło do certyfikatu nie może zawierać następujących znaków: " \ Znaki te powodują błąd krytyczny podczas inicjowania agenta. |

e)W polu Nazwa pliku wpisz nazwę pliku i ścieżkę do pliku .pfx, w którym będzie przechowywany wyeksportowany certyfikat i klucz prywatny. Kliknij przycisk Dalej, a następnie przycisk Zakończ.

Powyższa procedura zawiera informacje o sposobie tworzenia certyfikatu agenta ESET Management. Te same czynności należy wykonać w przypadku certyfikatów serwera ESET PROTECT. Nie możesz użyć tego certyfikatu, aby podpisać inny nowy certyfikat w konsoli internetowej. |

7.Eksport urzędu certyfikacji:

a)Otwórz Menedżera serwera. Kliknij kolejno pozycje Narzędzia > Urząd certyfikacji.

b)W drzewie Urząd certyfikacji (lokalny) wybierz kolejno pozycje Twój serwer (zwykle nazwa FQDN) > Właściwości i kartę Ogólne, a następnie kliknij opcję Wyświetl certyfikat.

c)Na karcie Szczegóły kliknij opcję Kopiuj do pliku. Zostanie otwarty Kreator eksportu certyfikatu.

d)W oknie Format pliku eksportu wybierz DER encoded binary X.509 (.CER) i kliknij przycisk Dalej.

e)Kliknij przycisk Przeglądaj, aby wybrać miejsce, w którym zostanie zapisany plik .cer, a następnie kliknij przycisk Dalej.

f)Kliknij przycisk Zakończ, aby wyeksportować urząd certyfikacji.

Szczegółowe instrukcje korzystania z certyfikatów niestandardowych w produkcie ESET PROTECT On-Prem można znaleźć w następnym rozdziale.