Benutzerdefinierte Zertifikate mit ESET PROTECT On-Prem

Wenn Sie eine eigene PKI (Public Key-Infrastruktur) verwenden und ESET PROTECT On-Prem Ihre benutzerdefinierten Zertifikate für die Kommunikation zwischen den Komponenten verwenden soll, beachten Sie das folgende Beispiel. Dieses Beispiel wird unter Windows Server 2012 R2 ausgeführt. Die Screenshots unter anderen Windows-Versionen können abweichen, aber die allgemeine Vorgehensweise bleibt gleich.

Verwenden Sie keine Zertifikate mit kurzer Gültigkeit (z. B. Let's Encrypt mit einer Gültigkeit von 90 Tagen), um den häufigen Austausch und den damit verbundenen Arbeitsaufwand zu vermeiden. |

Sie können OpenSSL verwenden, um neue selbstsignierte Zertifikate zu erstellen. Weitere Informationen finden Sie in unserem Knowledgebase-Artikel. |

Benötigte Serverrollen:

•Active Directory-Domänendienste.

•Active Directory-Zertifikatdienste mit installierter eigenständiger Stamm-ZS.

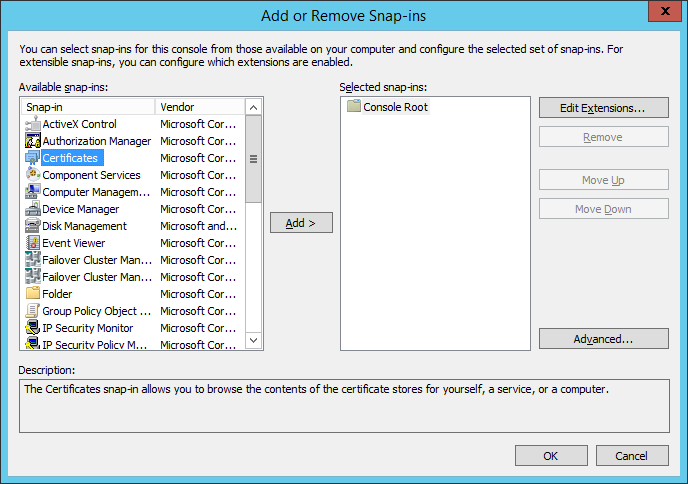

1.Öffnen Sie die Verwaltungskonsole und fügen Sie Zertifikat-Snap-Ins hinzu:

a)Melden Sie sich als Mitglied der lokalen Administratorgruppe beim Server an.

b)Führen Sie mmc.exe aus, um die Verwaltungskonsole zu öffnen.

c)Klicken Sie auf Datei und wählen Sie Snap-In hinzufügen/entfernen… aus (oder drücken Sie STRG+M).

d)Wählen Sie im linken Bereich Zertifikate aus und klicken Sie auf Hinzufügen.

e)Wählen Sie Computerkonto aus und klicken Sie auf Weiter.

f)Wählen Sie Lokaler Computer aus (Standard) und klicken Sie auf Fertig stellen.

g)Klicken Sie auf OK.

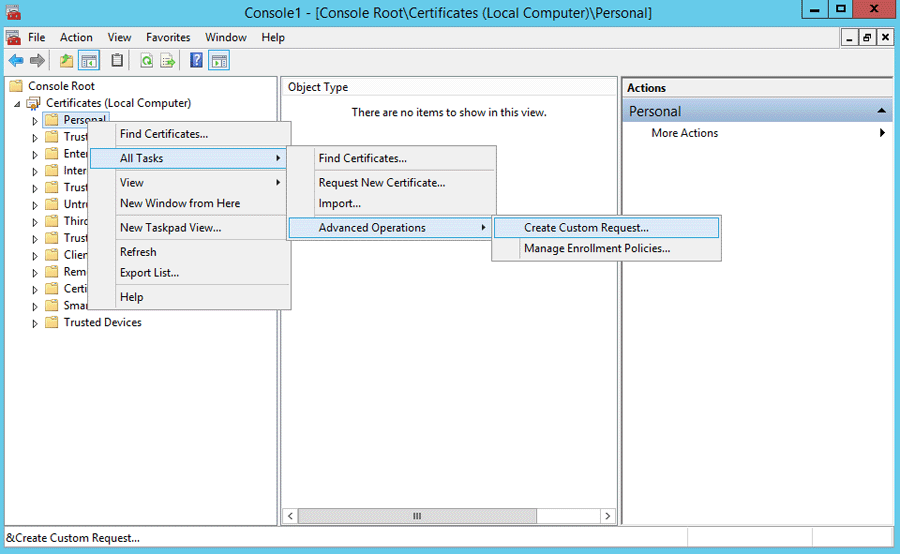

2.Erstellen Sie eine benutzerdefinierte Zertifikatanforderung:

a)Doppelklicken Sie auf Zertifikate (Lokaler Computer), um den Eintrag zu erweitern.

b)Doppelklicken Sie auf Persönlich, um den Eintrag zu erweitern. Klicken Sie mit der rechten Maustaste auf Zertifikate, wählen Sie Alle Tasks > Erweiterte Operationen aus und klicken Sie auf Benutzerdefinierte Anforderung erstellen.

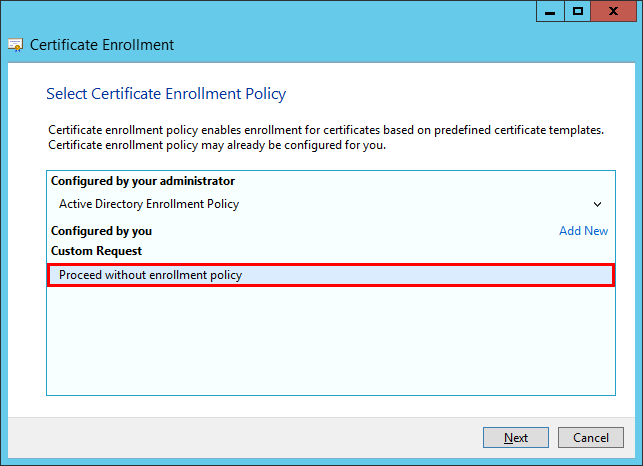

c)Der Assistent für die Zertifikatregistrierung wird geöffnet. Klicken Sie auf Weiter.

d)Wählen Sie die Option Ohne Registrierungs-Policy fortfahren aus und klicken Sie auf Weiter, um fortzufahren.

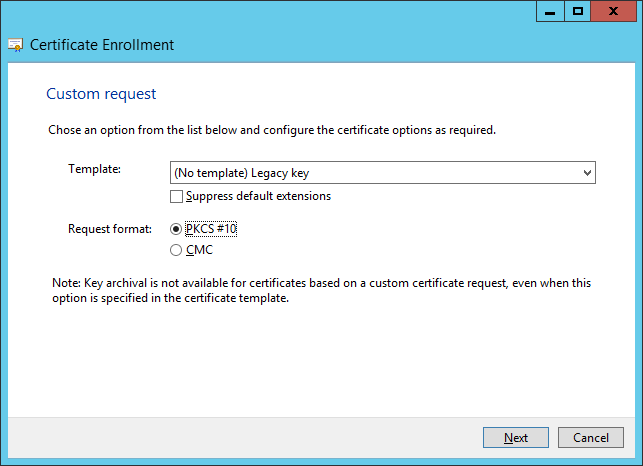

e)Wählen Sie (Kein Template) Legacy-Schlüssel in der Dropdownliste aus und wählen Sie das Anforderungsformat PKCS #10 aus. Klicken Sie auf Weiter.

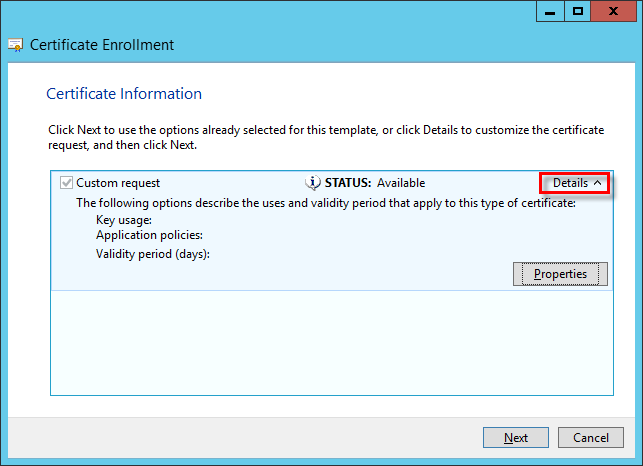

f)Klicken Sie auf den Pfeil, um den Bereich Details zu erweitern, und klicken Sie anschließend auf Eigenschaften.

g)Geben Sie in der Registerkarte Allgemein einen Anzeigenamen und eine optionale Beschreibung für Ihr Zertifikat ein.

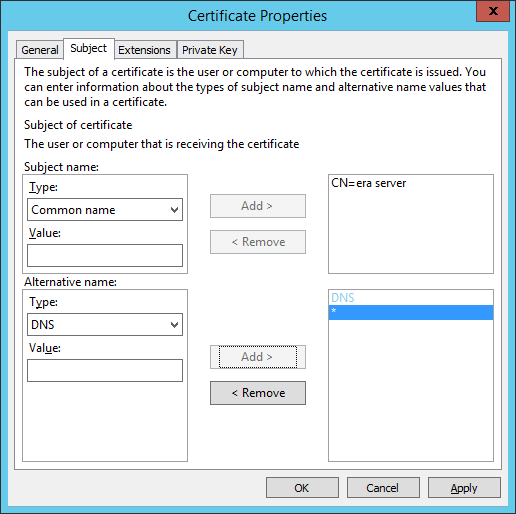

h)Führen Sie in der Registerkarte Betreff die folgenden Aktionen aus:

Wählen Sie im Bereich Betreffname den Eintrag Allgemeiner Name aus der Dropdownliste unter Typ aus, geben Sie era server in das Feld Wert ein und klicken Sie auf Hinzufügen. Im Informationsbereich auf der Seite wird CN=era server angezeigt. Wenn Sie eine Zertifikatanforderung für den ESET Management Agent erstellen, geben Sie era agent in das Feld Allgemeiner Name ein.

Der allgemeine Name muss je nach Art der Zertifikatanforderung eine der folgenden Zeichenfolgen enthalten: „server“, „agent“ oder „proxy“. |

i)Wählen Sie im Bereich Alternativer Name den Eintrag DNS aus der Dropdownliste unter Typ aus, geben Sie * (Sternchen) in das Feld Wert ein und klicken Sie auf Hinzufügen.

Der alternative Antragstellername (SAN) sollte als „DNS:*“ für den ESET PROTECT Server und für alle Agenten definiert werden. |

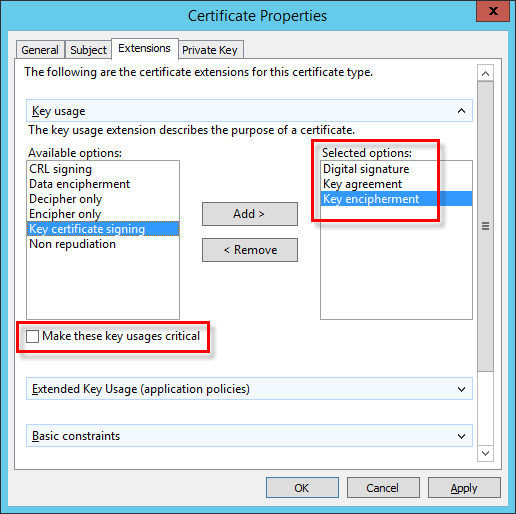

j)Erweitern Sie in der Registerkarte Erweiterungen den Bereich Schlüsselnutzung, indem Sie auf den Pfeil klicken. Fügen Sie die folgenden Optionen hinzu: Digitale Signatur, Schlüsselvereinbarung, Schlüsselchiffrierung. Deaktivieren Sie die Option Diese Schlüsselnutzungen als kritisch festlegen.

Wählen Sie unter Schlüsselverwendung > Schlüsselzertifikatssignatur die folgenden drei Optionen aus: •Digitale Signatur •Schlüsselvereinbarung •Schlüsselverschlüsselung |

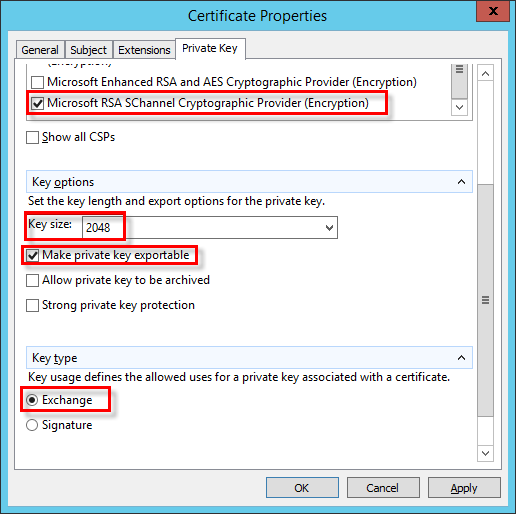

k)Führen Sie in der Registerkarte Privater Schlüssel die folgenden Aktionen aus:

i.Erweitern Sie den Bereich Kryptografiedienstanbieter, indem Sie auf den Pfeil klicken. Daraufhin wird eine Liste aller Kryptografiedienstanbieter (Cryptographic Service Provider, CSP) angezeigt. Stellen Sie sicher, dass nur der Eintrag Microsoft RSA SChannel-Kryptografieanbieter (Verschlüsselung) ausgewählt ist.

Deaktivieren Sie alle CSPs mit Ausnahme von Microsoft RSA SChannel-Kryptografieanbieter (Verschlüsselung). |

i.Erweitern Sie den Bereich Schlüsseloptionen. Wählen Sie im Menü Schlüssellänge 2048 oder einen höheren Wert aus. Wählen Sie die Option Privaten Schlüssel exportierbar machen aus.

ii.Erweitern Sie den Bereich Schlüsseltyp und wählen Sie die Option Austausch aus. Klicken Sie auf Übernehmen und überprüfen Sie Ihre Einstellungen.

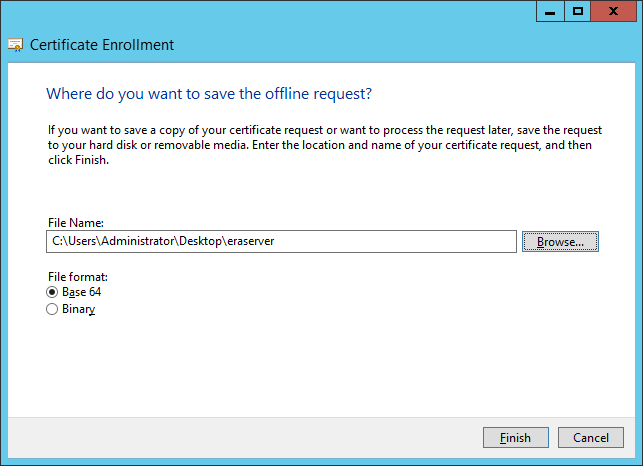

l)Klicken Sie auf OK. Daraufhin werden die Zertifikatinformationen angezeigt. Klicken Sie auf Weiter, um fortzufahren. Klicken Sie auf Durchsuchen, um einen Speicherort für die Zertifikatsignieranforderung (CSR) auszuwählen. Geben Sie den Dateinamen ein und wählen Sie die Option Base 64 aus.

m)Klicken Sie auf Fertig stellen, um die CSR zu erstellen.

3.Gehen Sie wie folgt vor, um Ihre benutzerdefinierte Zertifikatanforderung zu importieren:

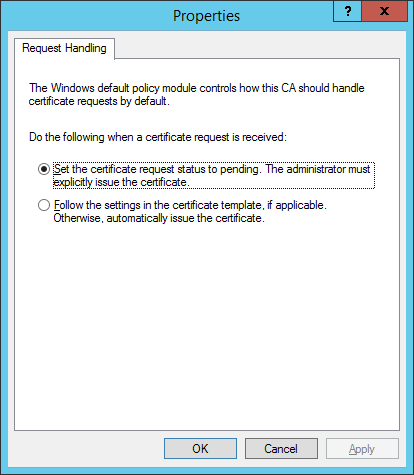

a)Öffnen Sie den Server-Manager und klicken Sie auf Tools > Zertifizierungsstelle.

b)Navigieren Sie in der Baumstruktur Zertifizierungsstelle (lokal) zu Ihr Server (normalerweise FQDN) > Eigenschaften und wählen Sie das Policy-Modul aus. Klicken Sie auf Eigenschaften und legen Sie den Status der Zertifikatanforderung auf Ausstehend fest. Der Administrator muss das Zertifikat ausdrücklich ausstellen. Andernfalls ist kein normaler Betrieb möglich. Sie müssen die Active Directory-Zertifikatdienste neu starten, um Änderungen an dieser Einstellung zu übernehmen.

c)Navigieren Sie in der Baumstruktur Zertifizierungsstelle (lokal) zu Ihr Server (normalerweise FQDN) > Alle Tasks > Neue Anforderung übermitteln. Navigieren Sie anschließend zu der in Schritt 2 erstellten CSR-Datei.

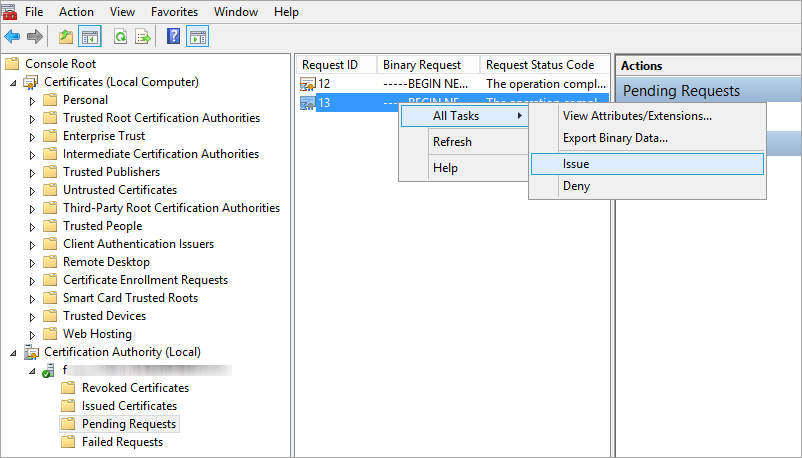

d)Das Zertifikat wird unter Ausstehende Anforderungen hinzugefügt. Wählen Sie die CSR im Navigationsbereich aus. Klicken Sie im Menü Aktion auf Alle Tasks > Ausstellen.

4.Exportieren Sie das ausgestellte benutzerdefinierte Zertifikat in eine .tmp-Datei.

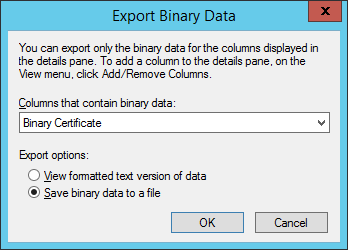

a)Wählen Sie die Ausgestellten Zertifikate im linken Bereich aus. Klicken Sie mit der rechten Maustaste auf das gewünschte Zertifikat und klicken Sie auf Alle Tasks > Binärdaten exportieren.

b)Wählen Sie im Dialogfeld Binärdaten exportieren den Eintrag Binärzertifikat in der Dropdownliste aus. Klicken Sie in den Exportoptionen auf Binärdaten in Datei speichern und dann auf OK.

c)Navigieren Sie im Dialogfeld „Binärdaten speichern“ zum gewünschten Speicherort für das Zertifikat und klicken Sie auf Speichern.

5.Importieren Sie die ..tmp-Datei.

a)Navigieren Sie zu Zertifikat (Lokaler Computer), klicken Sie mit der rechten Maustaste auf Persönlich, wählen Sie Alle Tasks > Importieren aus.

b)Klicken Sie auf Weiter.

c)Navigieren Sie zu Ihrer gespeicherten .tmp-Binärdatei mit der Option Durchsuchen und klicken Sie auf Öffnen. Wählen Sie Alle Zertifikate in diesem Speicher ablegen > Persönlich aus. Klicken Sie auf Weiter.

d)Klicken Sie auf Fertig stellen, um das Zertifikat zu importieren.

6.Exportieren Sie das Zertifikat inklusive privatem Schlüssel in eine .pfx-Datei.

a)Erweitern Sie unter Zertifikate (Lokaler Computer) den Eintrag Persönlich und klicken Sie auf Zertifikate. Wählen Sie das gewünschte Zertifikat im Menü Aktion aus und navigieren Sie zu Alle Tasks > Exportieren.

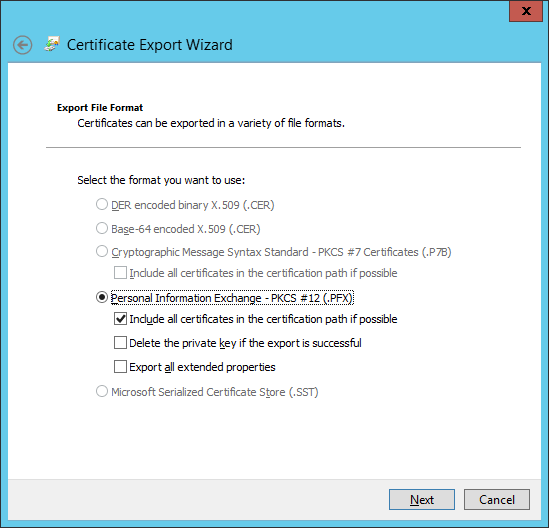

b)Klicken Sie im Assistenten für den Zertifikatexport auf Ja, privaten Schlüssel exportieren. (Diese Option wird nur angezeigt, wenn der private Schlüssel exportierbar ist und Sie Zugang zum privaten Schlüssel haben.)

c)Aktivieren Sie unter Export-Dateiformat die Option Austausch persönlicher Informationen - PKCS #12 (), aktivieren Sie das Kontrollkästchen neben Alle Zertifikate im Zertifizierungspfad integrieren aus, falls möglich und klicken Sie auf Weiter.

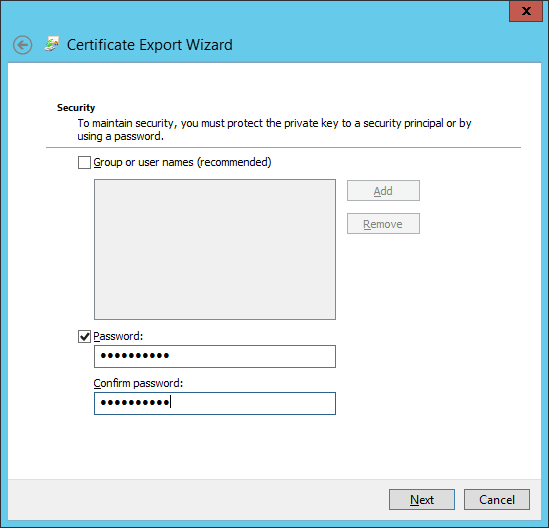

d)Passwort, geben Sie ein Passwort für die Verschlüsselung des privaten Schlüssels ein, den Sie exportieren. Geben Sie dasselbe Passwort unter Passwort bestätigen erneut ein und klicken Sie auf Weiter.

Die Zertifikat-Passphrase darf die folgenden Zeichen nicht enthalten: " \ Diese Zeichen verursachen kritische Fehler bei der Initialisierung des Agenten. |

e)Dateiname, geben Sie einen Dateinamen und einen Pfad für die .pfx-Datei ein, in der das exportierte Zertifikat und der private Schlüssel gespeichert werden. Klicken Sie auf Weiter und dann auf Fertig stellen.

Das obige Beispiel beschreibt die Erstellung eines ESET Management Server-Zertifikats. Wiederholen Sie dieselben Schritte für ESET PROTECT Server-Zertifikate. Sie können dieses Zertifikat nicht verwenden, um ein anderes neues Zertifikat in der Web-Konsole zu signieren. |

7.Zertifizierungsstelle exportieren:

a)Öffnen Sie den Server-Manager und klicken Sie auf Tools > Zertifizierungsstelle.

b)Navigieren Sie in der Baumstruktur Zertifizierungsstelle (lokal) zu Ihr Server (normalerweise FQDN) > Eigenschaften > Registerkarte Allgemein und klicken Sie auf Zertifikat anzeigen.

c)Klicken Sie in der Registerkarte Details auf In Datei kopieren. Daraufhin wird der Assistent für den Zertifikatexport geöffnet.

d)Wählen Sie im Fenster Export-Dateiformat die Option DER-codierte Binärdatei X.509 (.CER) aus und klicken Sie auf Weiter.

e)Klicken Sie auf Durchsuchen, um den Speicherort für die .cer-Datei auszuwählen und klicken Sie auf Weiter.

f)Klicken Sie auf Fertig stellen, um die Zertifizierungsstelle zu exportieren.

Eine schrittweise Anleitung für die Verwendung von benutzerdefinierten Zertifikaten in ESET PROTECT On-Prem finden Sie im nächsten Kapitel.