Certificados personalizados com ESET PROTECT On-Prem

Se você tem seu próprio PKI (infraestrutura de chave pública) dentro do seu ambiente e quer que o ESET PROTECT On-Prem use seus certificados personalizados para comunicação entre os componentes, veja o exemplo abaixo. Esse exemplo é executado em um Windows Server 2012 R2. Capturas de tela podem variar em outras versões do windows, mas o procedimento geral permanece o mesmo.

•Não use certificados com validade curta (por exemplo, Let's Encrypt que são válidos por 90 dias) para evitar o procedimento complexo de uma substituição frequente. •Se você gerenciar dispositivos móveis, não recomendamos usar certificados assinados com assinatura própria (incluindo certificados assinados pela CA ESET PROTECT On-Prem) porque nem todos os dispositivos móveis permitem que os usuários aceitem certificados assinados com assinatura própria. Recomendamos usar um certificado personalizado fornecido por uma Autoridade de certificação de terceiros. |

Você pode usar o OpenSSL para criar novos certificados com assinatura própria. Veja nosso artigo da Base de conhecimento para obter mais informações. |

Funções de servidor necessárias:

•Serviços de domínio do Active Directory.

•Certificado de Serviço do Active Directory com o CA de Raiz Autônomo instalado.

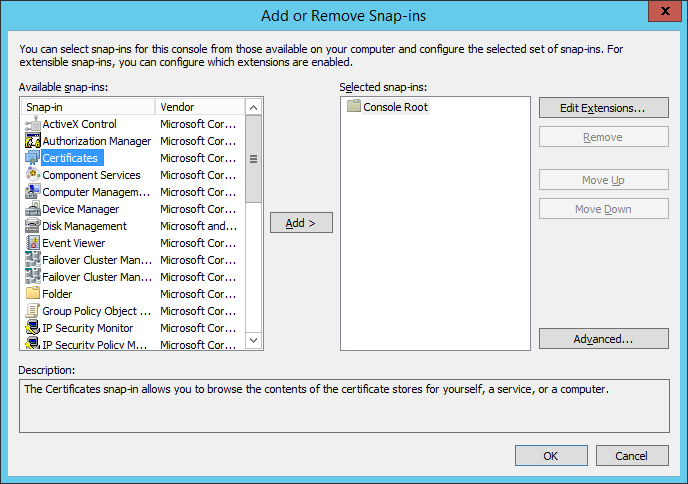

1.Abra o Console de gerenciamento e adicione snap-ins de Certificados:

a)Faça logon no servidor como membro do grupo Administrador local.

b)Execute o mmc.exe para abrir o Console de gerenciamento.

c)Clique em Arquivo e selecione Adicionar/remover Snap-in... (ou pressione CTRL+M).

d)Selecione Certificados no painel da esquerda e clique no botão Adicionar.

e)Selecione Conta de computador e clique em Avançar.

f)Certifique-se que o Computador Local está selecionado (padrão) e clique em Concluir.

g)Clique em OK.

2.Criar uma Solicitação de certificado personalizado:

a)Clique duas vezes em Certificados (Computador local) para expandir.

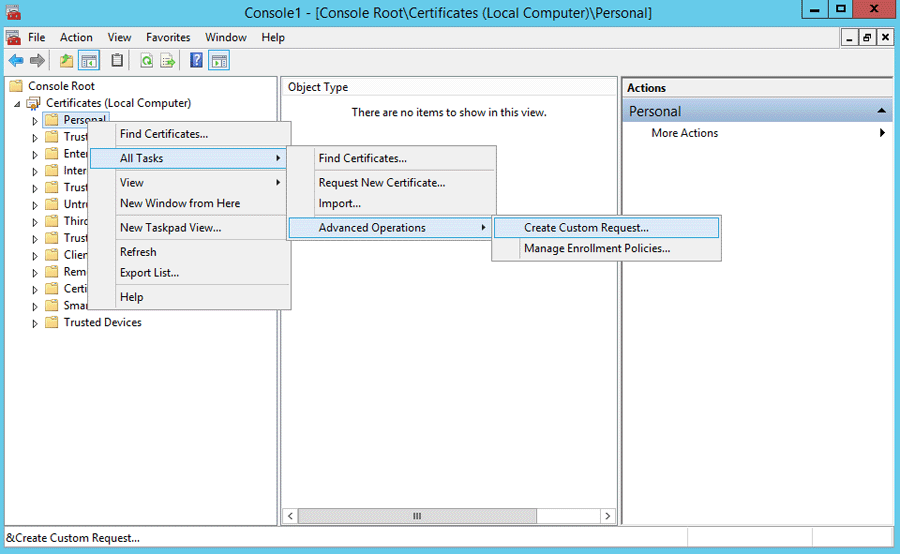

b)Clique duas vezes em Pessoal para expandir. Clique com o botão direito em Certificados e selecione Todas as tarefas > Operações avançadas e escolha Criar solicitação personalizada

c)A janela do assistente de Inscrição de certificado vai abrir, clique em Avançar.

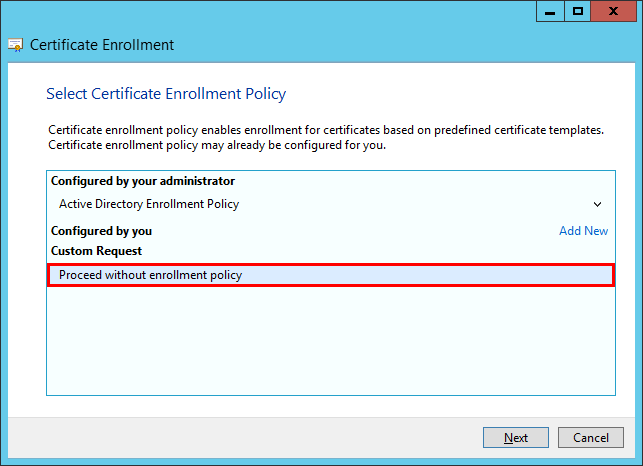

d)Selecione Continuar sem política de inscrição e clique em Avançar para continuar.

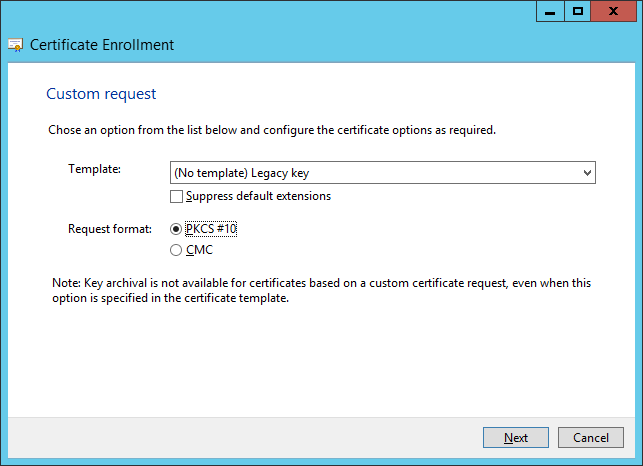

e)Escolha (Sem modelo) Chave de legado da lista suspensa e certifique-se de que o formato de solicitação PKCS #10 foi selecionado. Clique em Avançar.

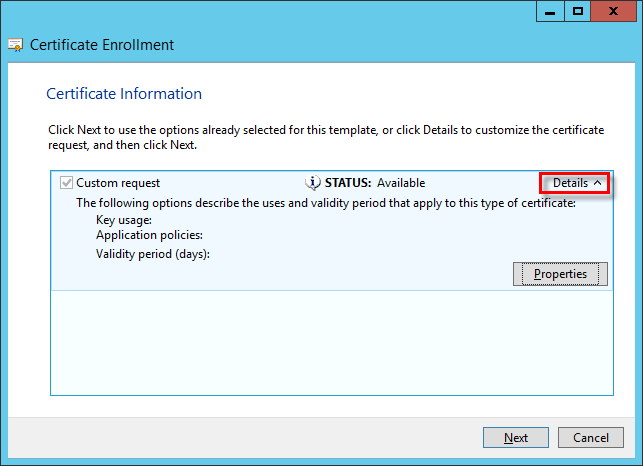

f)Clique na seta para abrir a seção Detalhes e clique em Propriedades.

g)Na guia Geral, digite o Nome amigável do seu certificado, você também pode digitar a Descrição (opcional).

h)Na guia Assunto, faça o seguinte:

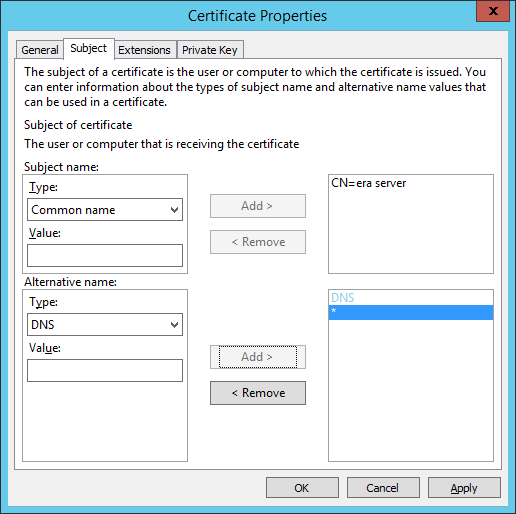

Na seção Nome do assunto, selecione Nome comum na lista suspensa em Tipo e digite era server no campo Valor, então clique em Adicionar. O CN=era server vai aparecer na caixa de informações na direita. Se você estiver criando uma solicitação de certificado para o Agente ESET Management digite era agent no campo de valor de nome comum.

O nome comum deve conter uma dessas strings: "servidor" ou "agente", dependendo de qual Solicitação de certificado você quer criar. |

i)Na seção Nome alternativo, escolha DNS da lista suspensa em Tipo e digite * (asterisco) no campo Valor, então clique no botão Adicionar.

O Nome alternativo para o assunto (Subject Alternative Name – SAN) deve ser definido como "DNS:*" para o Servidor ESET PROTECT e para todos os agentes. |

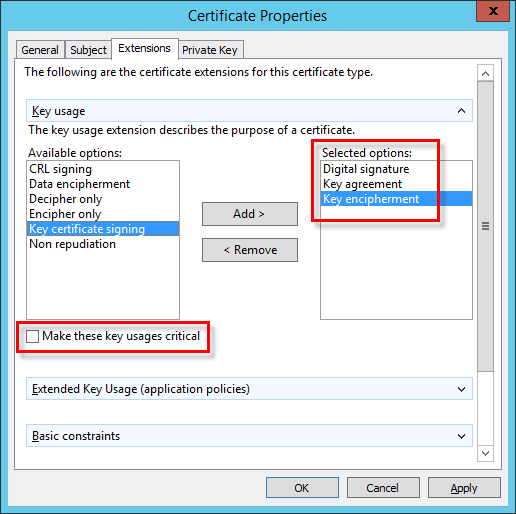

j)Na guia Extensões, abra a seção Uso de chave clicando na seta. Adicione o seguinte das Opções disponíveis: Assinatura digital, Combinação de chave, Criptografia de chave. Desmarque a opção Tornar o uso dessas chaves crítico.

Certifique-se de selecionar as três opções sob Uso da chave > Assinatura de certificado da chave: •Assinatura digital •Acordo de chave •Criptografia de chave |

k)Na guia Chave privada, faça o seguinte:

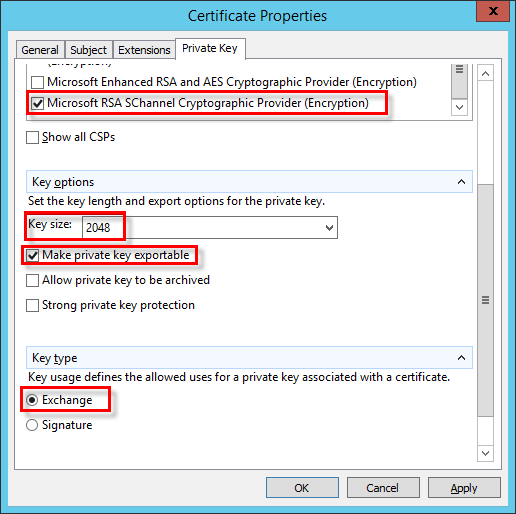

i.Abra a seção Provedor de serviço criptográfico clicando na seta. Uma lista de todos os provedores de serviços de criptografia (CSP) será exibida. Certifique-se de que somente Microsoft RSA SChannel Cryptographic Provider (Encryption) está selecionado.

Desmarcar todos os CSPs que não sejam o Microsoft RSA SChannel Cryptographic Provider (Criptografia). |

i.Abra a seção Chave Opções. No menu Tamanho da chave, defina um valor de pelo menos 2048. Selecione Tornar chave privada exportável.

ii.Abra a seção Tipo de chave e selecione Exchange. Clique em Aplicar e verifique suas configurações.

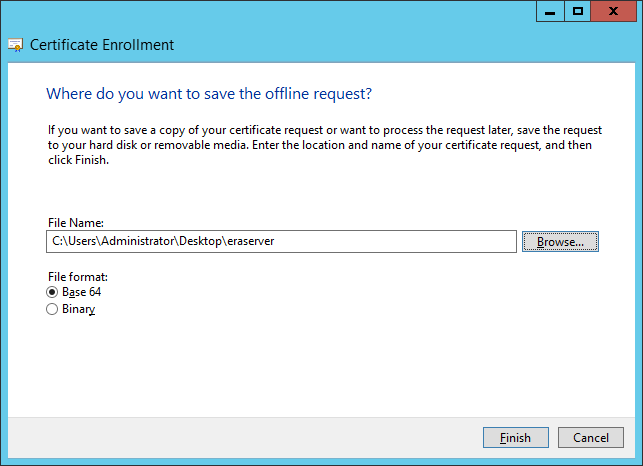

l)Clique em OK. Informações do certificado serão exibidas. Clique no botão Avançar para continuar. Clique em Procurar para selecionar o local onde a solicitação de assinatura de certificado (CSR) será salva. Digite o nome do arquivo e certifique-se de que Base 64 está selecionado.

m)Clique em Concluir para gerar o CSR.

3.Para importar sua solicitação de certificado personalizado, siga as etapas abaixo:

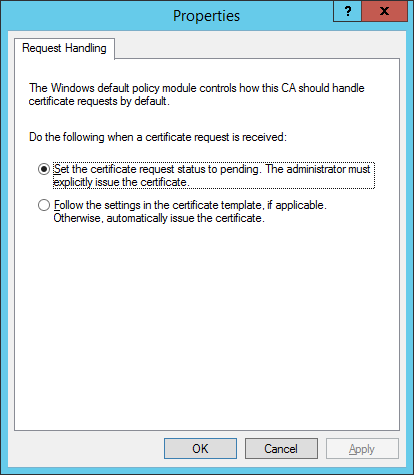

a)Abra o Gerenciador de servidor e clique em Ferramentas > Autoridade de Certificação.

b)Na árvore Autoridade de Certificação (Local), selecione Seu servidor (geralmente FQDN) > Propriedades e selecione a guia Módulo de Política. Clique em Propriedades e selecione Definir o status da solicitação de certificado como pendente. O administrador deve emitir explicitamente o certificado. Caso contrário, ele não vai funcionar adequadamente. Você precisará reiniciar os serviços de certificados do Active Directory se precisar alterar essa configuração.

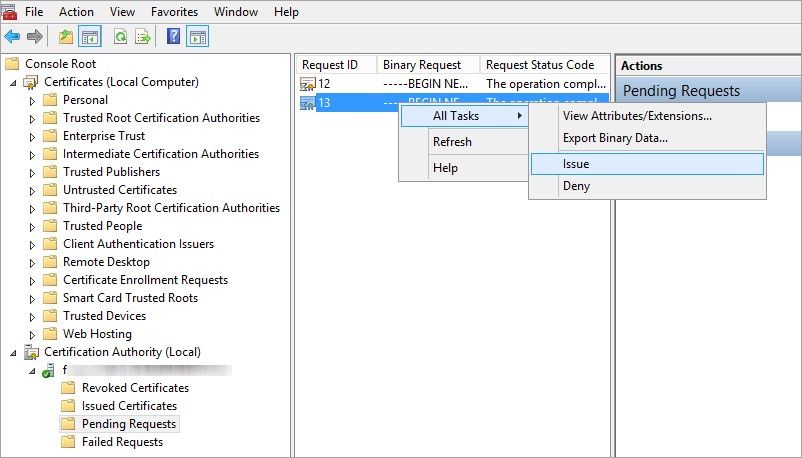

c)Na árvore Autoridade de Certificação (Local), selecione Seu servidor (geralmente FQDN) > Todas as tarefas > Enviar nova solicitação e vá para o arquivo CSR gerado anteriormente na etapa 2.

d)O certificado será adicionado a Solicitações pendentes. Selecione o CSR no painel de navegação da direita. No menu Ação, selecione Todas as tarefas > Emitir.

4.Exportar Certificado personalizado emitido para o arquivo .tmp.

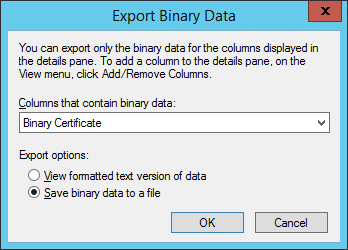

a)Selecione Certificados Emitidos no painel da esquerda. Clique com o botão direito no certificado que você deseja exportar e clique em Todas as tarefas > Exportar dados binários.

b)No diálogo Exportar dados binários, escolha Certificado binário da lista suspensa. Em Opções de exportação, clique em Salvar dados binários para um arquivo e clique em OK.

c)Na caixa de diálogo Salvar dados binários, vá para o local do arquivo onde deseja salvar o certificado e clique em Salvar.

5.Importar o arquivo ..tmp.

a)Vá para Certificado (Computador local) > clique com o botão direito em Pessoal, selecione Todas as tarefas > Importar.

b)Clique em Avançar.

c)Localize seu arquivo binário .tmp salvo anteriormente usando Procurar e clique em Abrir. Selecione Colocar todos os certificados no armazenamento a seguir > Pessoal. Clique em Avançar.

d)Clique em Concluir para importar o certificado.

6.Exporte o Certificado incluindo uma chave privada para o arquivo .pfx.

a)Em Certificados (computador local) abra Pessoal e clique em Certificados, selecione o certificado criado que você deseja exportar, no menu Ação, aponte para Todas as tarefas > Exportar.

b)No Assistente de exportação de certificados, clique em Sim, exportar a chave privada. (Esta opção vai aparecer somente se a chave privada for marcada como de exportação possível e se você tiver acesso à chave privada.)

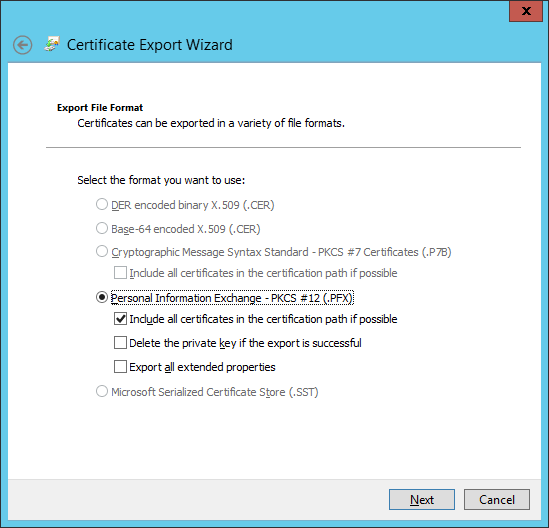

c)Em Formato de arquivo de exportação, selecione Personal Information Exchange -PKCS #12 (.PFX), selecione a caixa de marcação ao lado de Incluir todos os certificados no caminho de certificação se possível e clique em Avançar.

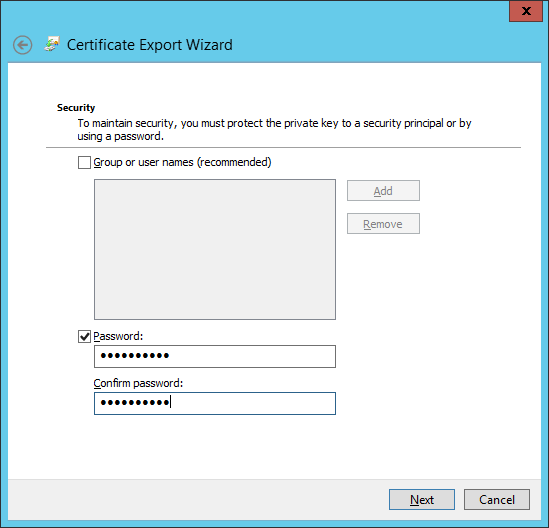

d)Senha, digite uma senha para criptografar a chave privada que você está exportando. No campo Confirmar senha, digite a mesma senha novamente e clique em Avançar.

A senha do certificado não deve ter os seguintes caracteres: " \ Esses caracteres causam um erro crítico durante a inicialização do Agente. |

e)Nome do arquivo, digite um nome de arquivo e caminho para o arquivo .pfx que vai armazenar o certificado exportado e a chave privada. Clique em Avançar e depois em Concluir.

O exemplo acima mostra como criar o certificado de um Agente ESET Management. Repita as mesmas etapas para os certificados do Servidor ESET PROTECT. Não é possível usar esse certificado para assinar outro novo certificado no console da Web. |

7.Exportar Autoridade de certificação:

a)Abra o Gerenciador de servidor e clique em Ferramentas > Autoridade de Certificação.

b)Na árvore Autoridade de Certificação (Local), selecione Seu servidor (geralmente FQDN) > Propriedades > Geral e selecione a guia Exibir certificado.

c)Na guia Detalhes, clique em Copiar para o arquivo. O Assistente de exportação do certificado vai abrir.

d)Na janela Formato de exportação do arquivo, selecione binário codificado DER X.509 (.CER) e clique em Avançar.

e)Clique em Procurar para selecionar o local onde o arquivo .cer será salvo e clique em Avançar.

f)Clique em Concluir para exportar a autoridade de certificação.

Para instruções passo a passo sobre o uso de certificados personalizados no ESET PROTECT On-Prem, consulte o próximo capítulo.