Indicateurs

Lors de la fusion de politiques, vous pouvez modifier le comportement à l'aide d'indicateurs de politique. Les indicateurs définissent la façon dont un paramètre est géré par la politique.

Pour chaque paramètre, vous pouvez sélectionner l'un des indicateurs suivants :

![]() Ne pas appliquer : un paramètre associé à cet indicateur n'est pas défini par la politique. Comme l'application de ce paramètre n'est pas forcée, il peut être modifié ultérieurement par d'autres politiques.

Ne pas appliquer : un paramètre associé à cet indicateur n'est pas défini par la politique. Comme l'application de ce paramètre n'est pas forcée, il peut être modifié ultérieurement par d'autres politiques.

![]() Appliquer : les paramètres associés à cet indicateur seront envoyés au client. Toutefois, en cas de fusion des politiques, les paramètres peuvent être remplacés par une politique ultérieure. Lorsqu'une politique est appliquée à un ordinateur client et qu'un paramètre spécifique est associé à cet indicateur, ce dernier est modifié indépendamment de ce qui est configuré localement sur le client. Comme l'application de ce paramètre n'est pas forcée, il peut être modifié ultérieurement par d'autres politiques.

Appliquer : les paramètres associés à cet indicateur seront envoyés au client. Toutefois, en cas de fusion des politiques, les paramètres peuvent être remplacés par une politique ultérieure. Lorsqu'une politique est appliquée à un ordinateur client et qu'un paramètre spécifique est associé à cet indicateur, ce dernier est modifié indépendamment de ce qui est configuré localement sur le client. Comme l'application de ce paramètre n'est pas forcée, il peut être modifié ultérieurement par d'autres politiques.

![]() Forcer : les paramètres associés à l'indicateur Forcer sont prioritaires et ne peuvent pas être remplacés par une politique ultérieure (même si cette politique ultérieure est associée à un indicateur Forcer). Il garantit que ces paramètres ne seront pas modifiés par des politiques ultérieures lors de la fusion.

Forcer : les paramètres associés à l'indicateur Forcer sont prioritaires et ne peuvent pas être remplacés par une politique ultérieure (même si cette politique ultérieure est associée à un indicateur Forcer). Il garantit que ces paramètres ne seront pas modifiés par des politiques ultérieures lors de la fusion.

Pour faciliter la navigation, toutes les règles sont comptabilisées. Le nombre de règles que vous avez définies dans une section spécifique s'affiche automatiquement. Un nombre apparaît également en regard du nom d'une catégorie dans l'arborescence de gauche. Il indique la somme des règles dans toutes ses sections. Vous pouvez ainsi rapidement déterminer l'emplacement et le nombre de paramètres/règles définis.

Pour faciliter la modification des politiques, vous pouvez également suivre ces suggestions :

•Utiliser ![]() pour définir l'indicateur Appliquer sur tous les éléments d'une section ;

pour définir l'indicateur Appliquer sur tous les éléments d'une section ;

•Utilisez l’indicateur ![]() Ne pas appliquer pour supprimer les règles appliquées aux éléments de la section actuelle.

Ne pas appliquer pour supprimer les règles appliquées aux éléments de la section actuelle.

Consultez également Règles de suppression de règles. |

Comment l'administrateur peut permettre aux utilisateurs de voir toutes les politiques

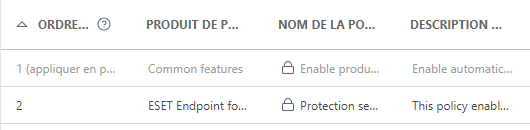

L'administrateur veut autoriser l'utilisateur Jean à créer ou à modifier des règles dans son groupe d'accueil et autoriser Jean à voir toutes les politiques créées par l'administrateur. Les politiques créées par l'administrateur comprennent l'indicateur L'administrateur doit procéder comme suit : Créer l'environnement 1.Il doit créer un groupe statique appelé San Diego. 2.Il doit créer un jeu d'autorisations appelé Politique - Tous John avec un accès au groupe statique Tous et une autorisation Lecture pour Politiques. 3.Il doit créer un jeu d'autorisations appelé Politique John avec un accès au groupe statique San Diego et une autorisation Écrire pour Groupe et ordinateurs et Politiques. Ce jeu d'autorisations permet à John de créer ou modifier des politiques dans son groupe résidentiel San Diego. 4.Il doit créer un nouvel utilisateur John et dans la section Ensembles d’autorisations, sélectionner Politique - Tous John et Politique John. Créer les politiques 5.Il doit créer la politique Tous- Activer le pare-feu, développer la section Paramètres, sélectionner ESET Endpoint pour Windows, accéder à Protection du réseau >Pare-feu > Général et appliquer tous les paramètres à l'aide de l'indicateur 6.Il doit créer la politique Groupe de Jean- Activer le pare-feu, développer la section Paramètre, sélectionner ESET Endpoint pour Windows, accéder à Protection du réseau > Pare-feu > Général et appliquer tous les paramètres à l'aide de l'indicateur Résultat Les politiques créées par l'administrateur seront appliquées en premier parce qu'elles sont attribuées au groupe Tous. Les paramètres associés à l'indicateur Accédez à Plus > Groupes > San Diego, cliquez sur l'ordinateur et sélectionnez Détails. Dans Configuration > Politiques appliquées, vous pouvez voir l'ordre final de l'application des politiques.

La première politique est créée par l'administrateur et la seconde par John. |

Groupe d'accueil : Le groupe d’accueil est automatiquement détecté en fonction de l'ensemble d’autorisations attribué à l’utilisateur actuellement actif.

Exemple de scénario : Le compte d’utilisateur actuellement actif dispose du droit d’accès en écriture pour la tâche client d’installation de logiciels et le groupe d’accueil du compte d’utilisateur est « Department_1 ». Lorsque l’utilisateur crée une nouvelle tâche client d’installation de logiciels, « Department_1 » est automatiquement sélectionné comme groupe d’accueil de la tâche client. |

Si le groupe d’accueil présélectioné ne répond pas à vos attentes, vous pouvez sélectionner le groupe d’accueil manuellement.