Erstellen einer Policy für MDC zur Aktivierung von APN/ABM für die iOS-Registrierung

Wenn Sie das HTTPS-Zertifikat in Ihrer Policy für MDC ändern, führen Sie die folgenden Schritte aus, um sicherzustellen, dass sich die Mobilgeräte weiterhin mit Ihrem MDM verbinden können: 1. Erstellen Sie die neue Policy, die das neue HTTPS-Zertifikat verwendet, und wenden Sie sie an. 2. Geben Sie den Geräten Zeit, um sich mit dem MDM Server zu verbinden und die neue Policy zu erhalten. 3. Vergewissern Sie sich, dass die Geräte das neue HTTPS-Zertifikat verwenden (der HTTPS-Zertifikataustausch ist abgeschlossen). 4. Warten Sie mindestens 72 Stunden ab, bis die Geräte die neue Policy erhalten haben. Nachdem alle Geräte die neue Policy erhalten haben (MDM Core-Warnung „HTTPS-Zertifikatänderung ist noch nicht abgeschlossen. Das alte Zertifikat wird weiterhin verwendet.“ wird nicht mehr in der Registerkarte „Warnungen“ angezeigt), und löschen Sie die alte Policy anschließend. |

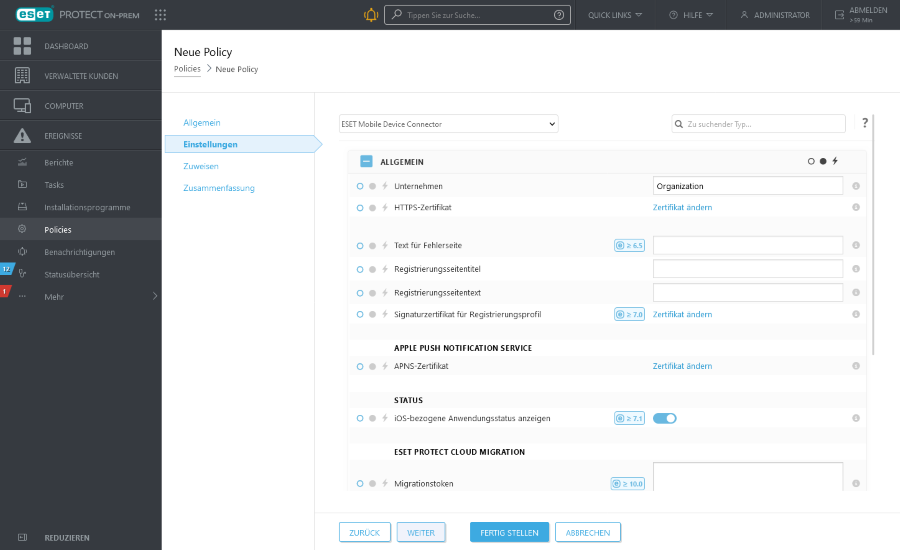

Dieses Beispiel beschreibt die Erstellung einer neuen Policy für ESET Mobile Device Connector, um APNS (Apple Push Notification Services) und das iOS-Geräteregistrierungsprogramm zu aktivieren. Dies wird für die iOS-Geräteregistrierung benötigt. Bevor Sie diese Policy konfigurieren, erstellen Sie ein neues APN-Zertifikat und lassen Sie es im Apple Push Certificates-Portal von Apple signieren, um es als APNS-Zertifikat verwenden zu können. Eine Schritt-für-Schritt-Anleitung hierzu finden Sie im Bereich APN-Zertifikate.

Einfach

Geben Sie einen Namen für die Policy ein. Die Eingabe in das Feld Beschreibung ist optional.

Einstellungen

Wählen Sie in der Dropdownliste den Eintrag ESET Mobile Device Connector aus.

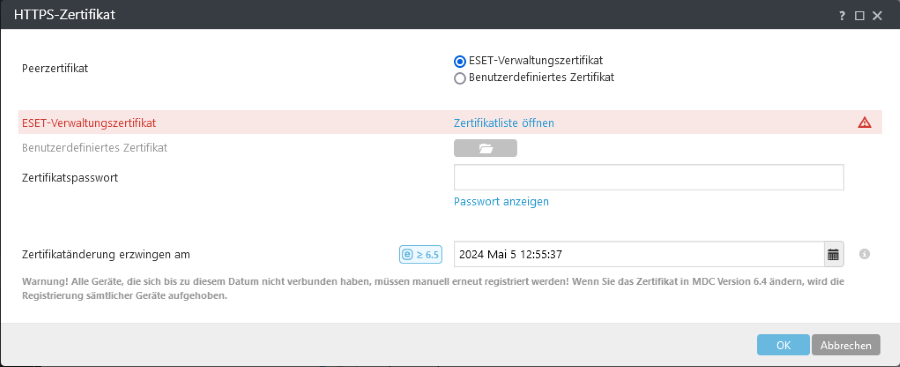

Wenn Sie den MDM Server mit dem All-in-One-Installationsprogramm (nicht als eigenständige Installation oder als Komponente) installiert haben, wurde das HTTPS-Zertifikat bei der Installation automatisch generiert. In allen anderen Fällen müssen Sie ein benutzerdefiniertes HTTPS-Zertifikat angeben. Weitere Informationen finden Sie im Anschluss an Schritt eins im Thema Mobile Device Management. Sie können das (von der ESET PROTECT-CA signierte) ESET PROTECT On-Prem-Zertifikat oder ein eigenes Zertifikat verwenden. Außerdem können Sie ein Datum für die nächste erzwungene Zertifikatänderung angeben. Klicken Sie auf die QuickInfo neben dieser Einstellung für weitere Informationen. |

Geben Sie den Namen Ihrer Organisation im Feld Organisation ein. Dieser Wert wird beim Generieren von Registrierungsprofilen verwendet und in das Profil einbezogen. |

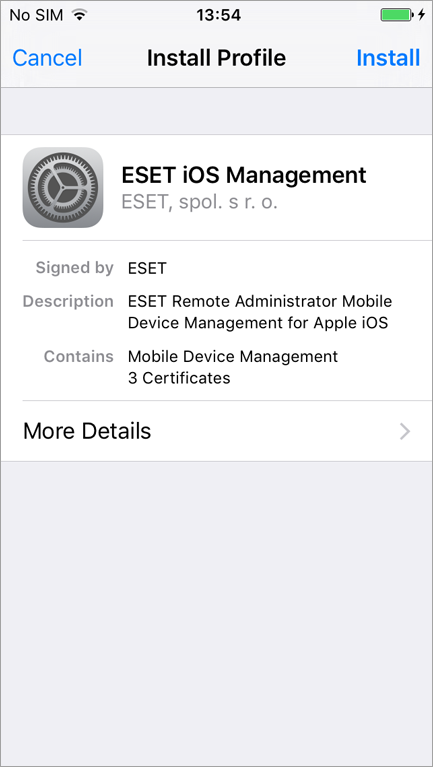

Unter ![]() Allgemein können Sie optional Ihr HTTPS-Zertifikat für die Registrierung beim Signaturzertifikat für Registrierungsprofil hochladen (wirkt sich nur auf die Registrierung ohne ABM aus). Auf diese Weise wird die Registrierungsseite, die die iOS-Geräte bei der Registrierung besuchen, signiert und wird in der Datei Signiert von gemäß des Zertifikats angezeigt.

Allgemein können Sie optional Ihr HTTPS-Zertifikat für die Registrierung beim Signaturzertifikat für Registrierungsprofil hochladen (wirkt sich nur auf die Registrierung ohne ABM aus). Auf diese Weise wird die Registrierungsseite, die die iOS-Geräte bei der Registrierung besuchen, signiert und wird in der Datei Signiert von gemäß des Zertifikats angezeigt.

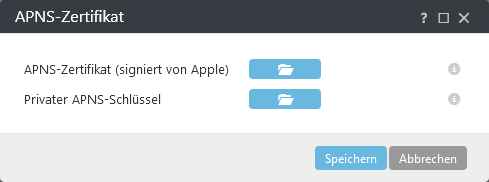

Hochladen der Apple-Zertifikate für die iOS-Registrierung – Navigieren Sie zum Apple Push Notification Service und laden Sie das APNS-Zertifikat und einen privaten APNS-Schlüssel hoch.

APNS-Zertifikat (signiert von Apple) - Klicken Sie auf das Ordnersymbol und navigieren Sie zum APNS-Zertifikat, um das Zertifikat hochzuladen. Das APNS-Zertifikat ist die Datei, die Sie aus dem Apple Push-Zertifizierungsportal heruntergeladen haben.

Privater APNS-Schlüssel - Klicken Sie auf das Ordnersymbol und navigieren Sie zum privaten APNS-Schlüssel, um den Schlüssel hochzuladen. Der private APNS-Schlüssel ist die Datei, die Sie bei der Erstellung des APN/ABM-Zertifikats heruntergeladen haben.

Produktverbesserungsprogramm – Aktivieren oder deaktivieren Sie die Übermittlung von Absturzberichten und anonymen Telemetriedaten an ESET.

Informationsumfang für Trace-Log – Legen Sie die Mindestinformationen fest, die erfasst und in Logs geschrieben werden. Die Abstufung reicht von Trace (umfangreiche Informationen) bis Schwerwiegend (wichtigste, kritische Informationen).

Falls Sie diese Policy für die iOS-Registrierung mit Apple ABM erstellen, navigieren Sie zu ![]() Apple Business Manager (ABM).

Apple Business Manager (ABM).

![]() Apple Business Manager (ABM) - diese Einstellungen gelten nur für ABM.

Apple Business Manager (ABM) - diese Einstellungen gelten nur für ABM. ![]()

Wenn Sie nach der Ausgangskonfiguration Änderungen an diesen Einstellungen vornehmen möchten, müssen Sie alle betroffenen Geräte auf deren Werkseinstellungen zurücksetzen und erneut registrieren. |

Autorisierungstoken hochladen - Klicken Sie auf das Ordnersymbol und navigieren Sie zum ABM-Servertoken. Das ABM-Servertoken ist die Datei, die Sie bei der Erstellung des virtuellen MDM Servers im Apple ABM-Portal heruntergeladen haben.

Pflichtinstallation – Mit dieser Option kann der Benutzer das Gerät nicht verwenden, ohne das MDM-Profil zu installieren.

Benutzer darf MDM-Profil entfernen – Das Gerät muss sich im beaufsichtigten Modus befinden, um die Entfernung des MDM-Profils zu verbieten.

Domänenanmeldung verlangen – Benutzer müssen im Assistenten für die Geräteeinrichtung gültige Domänenanmeldeinformationen eingeben.

Setupelemente überspringen - Mit dieser Einstellung können Sie auswählen, welche Setup-Schritte bei der Ausgangskonfiguration von iOS übersprungen werden. Weitere Informationen zu diesen Schritten finden Sie in diesem Apple Knowledgebase-Artikel.

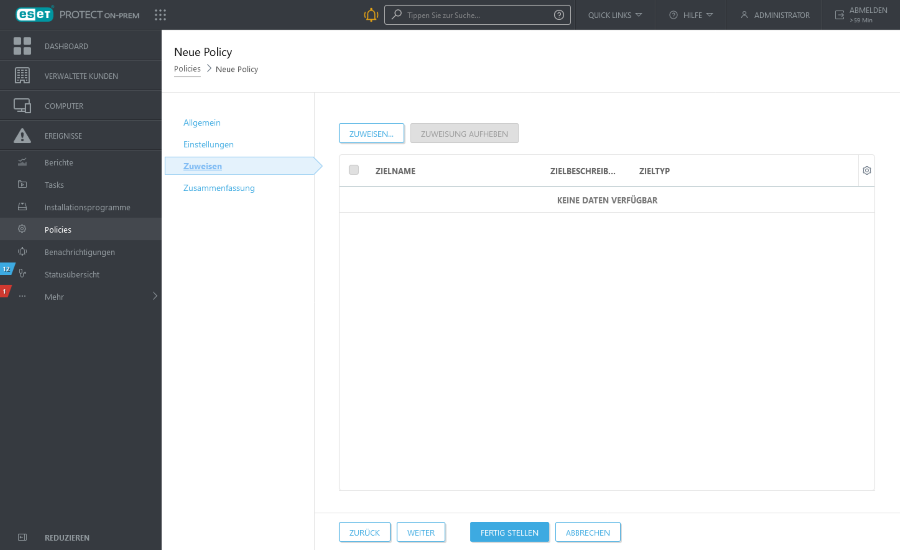

Zuweisen

Wählen Sie das Gerät aus, auf dem der MDM Server gehostet ist, den die Policy als Ziel verwendet.

Klicken Sie auf Zuweisen, um alle statischen und dynamischen Gruppen und ihre Mitglieder anzuzeigen. Wählen Sie die Mobile Device Connector-Instanz aus, für die Sie eine Policy anwenden möchten, und klicken Sie auf OK.

Zusammenfassung

Überprüfen Sie die Einstellungen für diese Policy und klicken Sie auf Fertig stellen.