Crear una política para que MDC active APN/ABM para la inscripción de iOS

Cuando cambie el certificado HTTPS utilizado en su política para MDC, siga estos pasos para que los dispositivos móviles no se desconecten de su MDM: 1. Cree y aplique la nueva política que utiliza el nuevo certificado HTTPS. 2. Permita que los dispositivos se registren en el servidor MDM y reciban la nueva política. 3. Verifique que los dispositivos utilicen el nuevo certificado HTTPS (que se haya completado el intercambio del certificado HTTPS). 4. Espere 72 horas como mínimo a que sus dispositivos reciban la nueva política. Cuando todos los dispositivos hayan recibido la nueva política (la alerta del núcleo MDM "El cambio de certificado HTTPS está en curso. Todavía se está utilizando el certificado antiguo" ya no aparece en la ficha Alertas), puede eliminar la política anterior. |

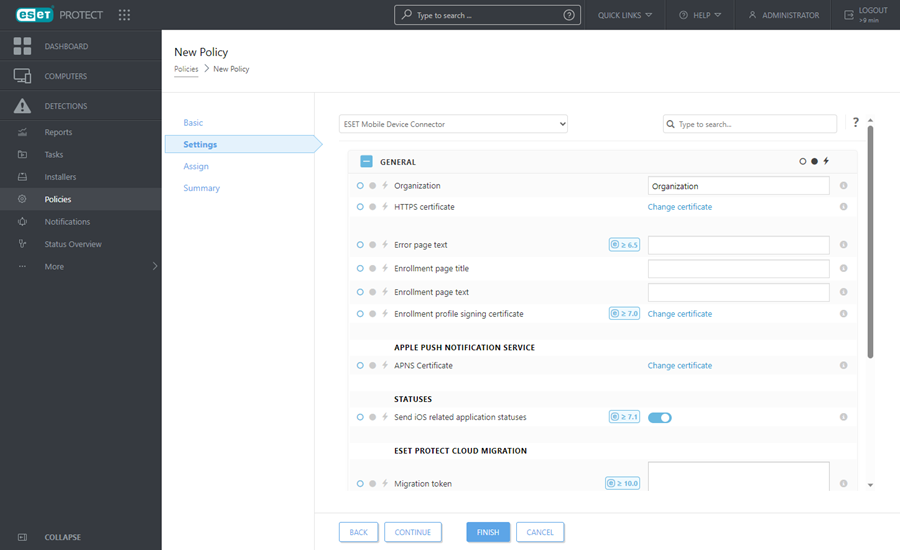

Este es un ejemplo de cómo crear una nueva política para que el Conector de dispositivo móvil de ESET active APNS (Apple Push Notification Services) y la función Programa de inscripción de dispositivos iOS. Es una acción obligatoria para inscribir dispositivos iOS. Antes de configurar esta directiva, cree un nuevo certificado APN y obtenga la firma de Apple en el Portal de certificados push de Apple para que se convierta en un certificado firmado o en un Certificado de APNS. Para instrucciones detalladas, consulte la sección Certificado de APN.

Básico

Escriba el Nombre de esta política. El campo Descripción es opcional.

Configuración

Seleccione Conector de dispositivo móvil de ESET en la lista desplegable.

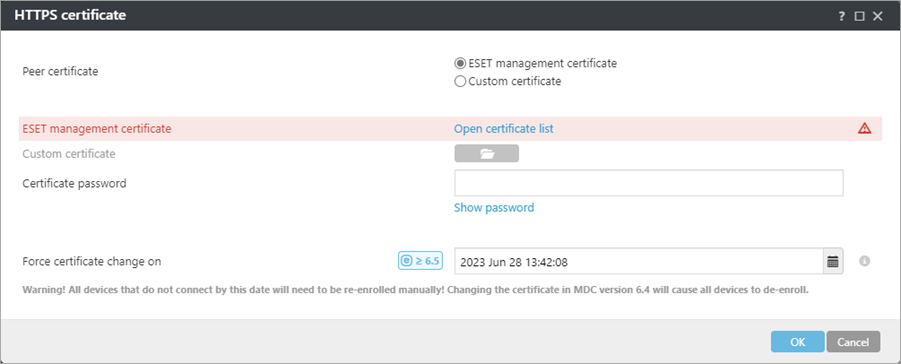

Si instaló el servidor MDM con el instalador todo en uno (no de forma independiente y no como componente), el certificado HTTPS se generó automáticamente durante la instalación. En todos los demás casos, debe aplicar un certificado HTTPS personalizado. Puede consultar más información anotada tras el paso uno del tema Administración de dispositivos móviles. Puede utilizar el certificado ESET PROTECT (firmado por la CA ESET PROTECT) o su certificado personalizado. También puede especificar la fecha en la que Forzar cambio de certificado. Haga clic en la sugerencia situada junto a este ajuste para obtener más información. |

Escriba el nombre de su organización sobre la cadena Organización. El generador de perfiles de inscripción usa este dato para incluir esta información en el perfil. |

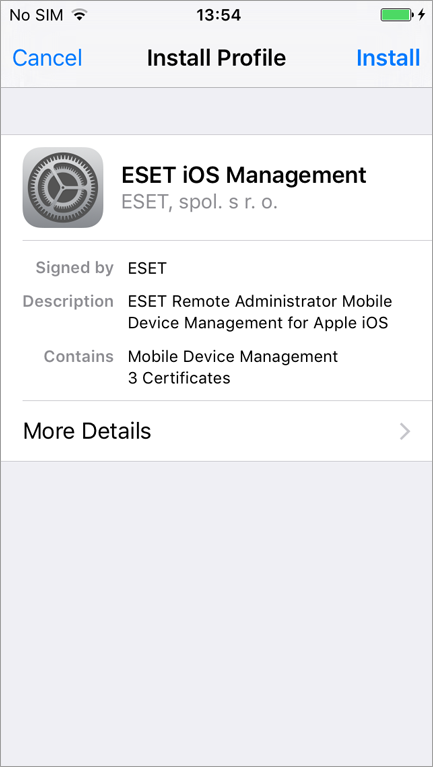

En ![]() General puede cargar su certificado HTTPS de inscripción en el Certificado de firma de perfil de inscripción (esto solo afecta a la inscripción que no es ABM). Esto permitirá firmar la página de inscripción para dispositivos iOS que visitan durante el proceso de inscripción y que estén visibles en el campo Firmado por según el certificado.

General puede cargar su certificado HTTPS de inscripción en el Certificado de firma de perfil de inscripción (esto solo afecta a la inscripción que no es ABM). Esto permitirá firmar la página de inscripción para dispositivos iOS que visitan durante el proceso de inscripción y que estén visibles en el campo Firmado por según el certificado.

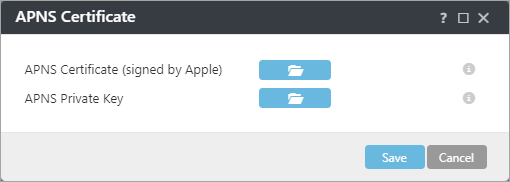

Cargar los certificados de Apple para la inscripción de iOS: vaya a Apple Push Notification Service y cargue el Certificado de APNS y una Clave privada de APNS.

Certificado de APNS (firmado por Apple): haga clic en el icono de la carpeta y busque el Certificado de APNS para cargarlo. El Certificado de APNS es el archivo que descargó del Portal de certificados push de Apple.

Clave privada de APNS: haga clic en el icono de la carpeta y busque la Clave privada de APNS para cargarla. La Clave privada de APNS es el archivo que descargó durante la creación del Certificado de APN/ABM.

Programa para la mejora del producto: active o desactive la transmisión de informes de bloqueo y datos de telemetría anónimos a ESET.

Nivel de detalle de seguimiento de registros: establezca el nivel de detalle del registro para determinar la cantidad de información que se recogerá y registrará de Trazar (datos meramente informativos) a Fatal (la información más importante).

Si crea esta política para la inscripción de iOS con el ABM de Apple, desplácese hasta ![]() Apple Business Manager (ABM).

Apple Business Manager (ABM).

![]() Apple Business Manager (ABM): estos ajustes son exclusivos de ABM.

Apple Business Manager (ABM): estos ajustes son exclusivos de ABM. ![]()

Si se cambia cualquiera de estos ajustes tras la configuración inicial, para aplicar los cambios tendrá que restablecer los valores predeterminados de fábrica de los dispositivos iOS afectados e inscribirlos de nuevo. |

Cargar token de autorización: haga clic en el icono de la carpeta y busque el token del servidor ABM. El token del servidor ABM es el archivo que descargó al crear el servidor MDM virtual en el portal de ABM de Apple.

Instalación obligatoria: el usuario no podrá utilizar el dispositivo sin instalar el perfil de MDM.

Permitir al usuario quitar el perfil de MDM: el dispositivo debe estar en modo supervisado para impedir que el usuario quite el perfil de MDM.

Requerir inicio de sesión en dominio: el usuario debe utilizar credenciales de dominio válidas en el asistente de configuración de dispositivos.

Omitir elementos de configuración: este ajuste le permite decidir qué pasos de la configuración inicial se omitirán durante la configuración inicial de iOS. Puede encontrar más información sobre cada uno de estos pasos en el artículo de la base de conocimiento de Apple.

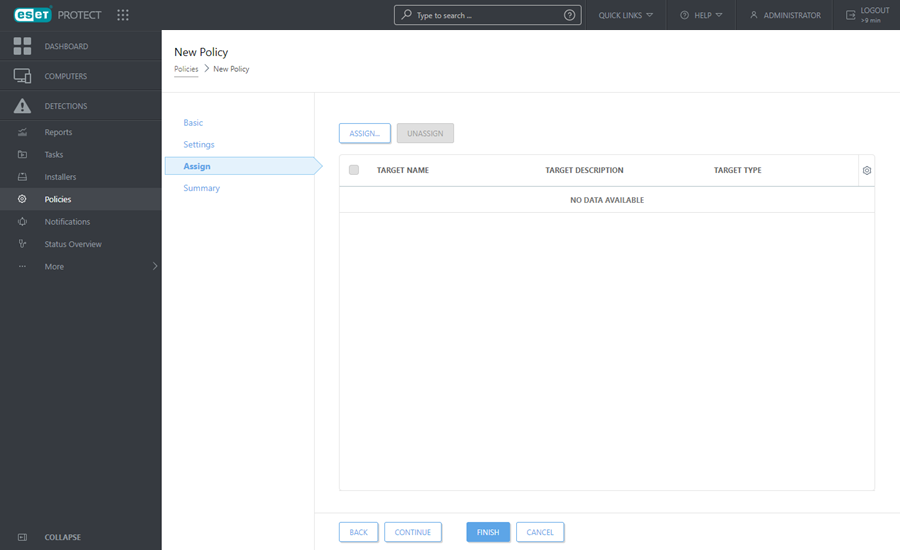

Asignar

Seleccione el dispositivo que aloja el servidor MDM al que va dirigida la política.

Haga clic en Asignar para mostrar todos los grupos estáticos y dinámicos así como sus miembros. Seleccione la instancia del Conector del dispositivo móvil a la que quiera aplicar la política y haga clic en Aceptar.

Resumen

Revise las opciones de esta directiva y haga clic en Finalizar.