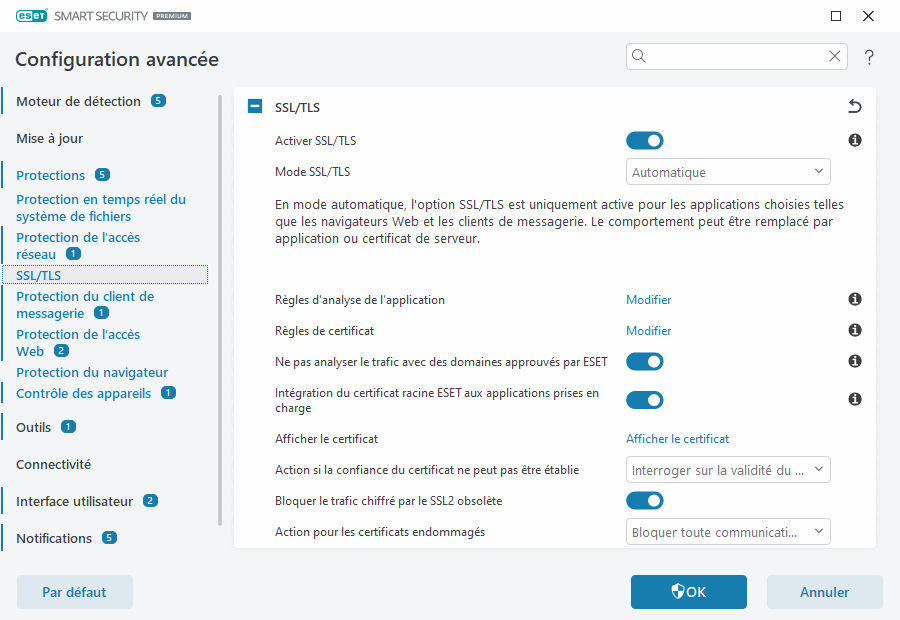

SSL/TLS

ESET Security Ultimate peut rechercher les menaces de communication qui utilisent le protocole SSL. Vous pouvez utiliser plusieurs modes de filtrage pour examiner les communications SSL protégées à l'aide de certificats approuvés, de certificats inconnus ou de certificats exclus de la vérification des communications SSL protégées. Pour modifier les paramètres SSL/TLS, ouvrez Configurations avancées > Protections > SSL/TLS.

Activer SSL/TLS : si cette option est désactivée, ESET Security Ultimate n'analyse pas les communications sur SSL/TLS.

Le mode SSL/TLS est disponible dans les options suivantes :

Mode de filtrage |

Description |

|---|---|

Automatique |

Ce mode par défaut n'analyse que les applications appropriées telles que les navigateurs Web et les clients de messagerie. Vous pouvez le remplacer en sélectionnant les applications dans lesquelles les communications sont analysées. |

Interactif |

Si vous entrez un nouveau site protégé par SSL (avec un certificat inconnu), une boîte de dialogue de sélection d'action s'affiche. Ce mode vous permet de créer la liste des certificats SSL/applications qui seront exclus de l'analyse. |

Basé sur des politiques |

Sélectionnez cette option pour analyser toutes les communications SSL protégées, à l'exception des communications protégées par des certificats exclus de la vérification. Si une nouvelle communication utilisant un certificat signé inconnu est établie, vous n'êtes pas informé et la communication est automatiquement filtrée. Lorsque vous accédez à un serveur disposant d'un certificat non approuvé indiqué comme approuvé (il figure dans la liste des certificats approuvés), la communication vers le serveur est autorisée et le contenu du canal de communication est filtré. |

Règles d'analyse de l'application : permet de personnaliser le comportement d'ESET Security Ultimate pour des applications spécifiques.

Règles de certificat : permet de personnaliser le comportement d'ESET Security Ultimate pour des certificats SSL spécifiques.

Ne pas analyser le trafic avec des domaines approuvés par ESET : lorsque cette option est activée, les communications avec les domaines approuvés sont exclues de l'analyse. Une liste blanche intégrée gérée par ESET détermine la fiabilité d'un domaine.

Intégration du certificat racine ESET aux applications prises en charge : pour que la communication SSL fonctionne correctement dans les navigateurs/clients de messagerie, il est essentiel d'ajouter le certificat racine pour ESET à la liste des certificats racines connus (éditeurs). Lorsque cette option est activée, ESET Security Ultimate ajoute automatiquement le certificat ESET SSL Filter CA aux navigateurs connus (Opera par exemple). Pour les navigateurs utilisant le magasin de certification système, le certificat est ajouté automatiquement. Par exemple, Firefox est automatiquement configuré pour approuver les autorités racines dans le magasin de certification système.

Pour appliquer le certificat à des navigateurs non pris en charge, cliquez sur Afficher le certificat > Détails > Copier dans un fichier, puis importez-le manuellement dans le navigateur.

Action si la confiance du certificat ne peut pas être établie : dans certains cas, un certificat de site web ne peut pas être vérifié à l'aide du magasin TRCA (par exemple, un certificat arrivé à expiration, un certificat non approuvé, un certificat non valide pour le domaine spécifique ou une signature qui peut être analysée mais qui ne signe pas correctement le certificat). Les sites web légitimes utilisent toujours des certificats approuvés. S'ils n'en fournissent pas, cela peut signifier qu'un pirate déchiffre vos communications ou que le site web connaît des difficultés techniques.

Si Interroger sur la validité du certificat est activé (sélectionné par défaut), vous êtes invité à sélectionner une action lorsque la communication chiffrée est établie. Une boîte de dialogue de sélection d'action apparaît ; vous pouvez marquer le certificat comme étant fiable ou exclu. Si le certificat ne figure pas dans la liste TRCA, la fenêtre est rouge. S'il y figure, la fenêtre est verte.

Vous pouvez sélectionner Bloquer toute communication utilisant le certificat pour toujours mettre fin à la connexion chiffrée au site utilisant le certificat non approuvé.

Bloquer le trafic chiffré par le SSL2 obsolète : les communications utilisant la version antérieure du protocole SSL seront automatiquement bloquées.

Action pour les certificats endommagés : un certificat endommagé est un certificat qui utilise un format non reconnu par ESET Security Ultimate ou qui a été reçu endommagé (par exemple, écrasé par des données aléatoires). Dans ce cas, nous recommandons de conserver l'option Bloquer toute communication utilisant le certificat activée. Si l'option Interroger sur la validité du certificat est sélectionnée, l’utilisateur est invité à sélectionner une action à exécuter lorsque la communication chiffrée est établie.

Exemples illustrés Les articles suivants de la base de connaissances ESET peuvent être disponibles uniquement en anglais : •Notifications de certificat dans les produits pour les particuliers ESET Windows •« Trafic réseau chiffré : certificat non approuvé » s'affiche lors de la consultation de pages web |