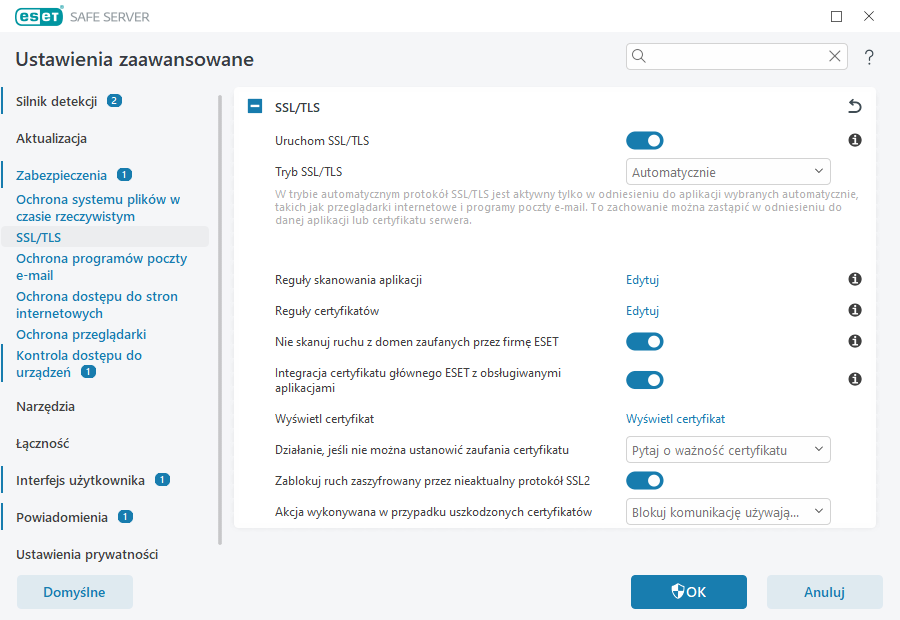

SSL/TLS

ESET Safe Server może sprawdzać zagrożenia komunikacyjne korzystające z protokołu SSL. W przypadku sprawdzania komunikacji chronionej protokołem SSL można stosować różne tryby filtrowania z użyciem certyfikatów zaufanych, nieznanych lub takich, które zostały wyłączone ze sprawdzania komunikacji chronionej przez protokół SSL. Aby edytować ustawienia SSL/TLS, otwórz Ustawienia zaawansowane > Zabezpieczenia > SSL/TLS.

Włącz SSL/TLS — jeśli ta opcja jest wyłączona, ESET Safe Server nie będzie skanować komunikacji przez SSL/TLS.

tryb SSL/TLS jest dostępny w następujących opcjach:

Tryb filtrowania |

Opis |

|---|---|

Automatycznie |

Domyślny tryb skanowania uwzględnia tylko odpowiednie aplikacje, takie jak przeglądarki internetowe i programy poczty e-mail. Można go zastąpić, wybierając aplikacje, w których skanowana jest komunikacja. |

Interaktywny |

Po wprowadzeniu przez użytkownika nowej witryny chronionej protokołem SSL (przy użyciu nieznanego certyfikatu) wyświetlane jest okno dialogowe umożliwiające wybranie czynności. W tym trybie można utworzyć listę certyfikatów SSL lub aplikacji, które zostaną wyłączone ze skanowania. |

Tryb oparty na politykach |

Wybranie tej opcji powoduje skanowanie całej komunikacji chronionej protokołem SSL oprócz komunikacji chronionej za pomocą certyfikatów wyłączonych ze sprawdzania. W przypadku nawiązania nowego połączenia z użyciem nieznanego, podpisanego certyfikatu użytkownik nie zostanie powiadomiony, a połączenie będzie automatycznie filtrowane. Gdy dostęp do serwera uzyskiwany jest przy użyciu certyfikatu niezaufanego oznaczonego jako zaufany (znajdującego się na liście zaufanych certyfikatów), komunikacja z serwerem jest dozwolona, a jej treść jest filtrowana. |

Reguły skanowania aplikacji — umożliwia dostosowanie zachowania ESET Safe Server do określonych aplikacji.

Reguły certyfikatów — umożliwia dostosowanie zachowania ESET Safe Server do określonych certyfikatów SSL.

Nie skanuj ruchu sieciowego z domenami zaufanymi ESET — po włączeniu tej opcji komunikacja z zaufanymi domenami zostanie wykluczona ze skanowania. Wbudowana biała lista zarządzana przez ESET określa wiarygodność domeny.

Integracja certyfikatu głównego ESET z obsługiwanymi aplikacjami — aby w przeglądarkach internetowych lub programach poczty e-mail komunikacja przy użyciu protokołu SSL przebiegała prawidłowo, konieczne jest dodanie certyfikatu głównego firmy ESET do listy znanych certyfikatów głównych (wydawców). Gdy ta opcja jest włączona, program ESET Safe Server automatycznie doda certyfikat ESET SSL Filter CA do znanych przeglądarek (np. Opera). W przypadku przeglądarek korzystających z systemowego magazynu certyfikacji certyfikat jest dodawany automatycznie. Na przykład w konfiguracji przeglądarki Firefox automatycznie zakłada się, że główne urzędy certyfikacji w magazynie systemowym są zaufane.

Aby zastosować certyfikat w przypadku nieobsługiwanych przeglądarek, należy kliknąć opcję Wyświetl certyfikat > Szczegóły > Kopiuj do pliku, a następnie ręcznie zaimportować go do przeglądarki.

Działanie, jeśli nie można ustanowić zaufania certyfikatu — w niektórych przypadkach nie można zweryfikować certyfikatu witryny sieci Web przy użyciu magazynu zaufanych głównych urzędów certyfikacji (TRCA) (na przykład wygasły certyfikat, niezaufany certyfikat, certyfikat nieprawidłowy dla określonej domeny lub podpis, który może zostać przeanalizowany, ale nie podpisuje poprawnie certyfikatu). Wiarygodne witryny zawsze będą używać zaufanych certyfikatów. Jeśli go nie dostarczają, może to oznaczać, że atakujący odszyfrowuje komunikację lub witryna ma problemy techniczne.

Jeśli pole wyboru Pytaj o ważność certyfikatu jest zaznaczone (ustawienie domyślne), zostaje wyświetlony monit o wybranie czynności, która ma zostać podjęta przy nawiązywaniu szyfrowanego połączenia. Pojawi się okno dialogowe wyboru czynności, w którym można oznaczyć dany certyfikat jako zaufany lub wyłączony. Jeśli certyfikat nie występuje na liście zaufanych głównych urzędów certyfikacji (TRCA), okno to jest czerwone. Jeśli certyfikat występuje na liście zaufanych głównych urzędów certyfikacji, okno to jest zielone.

Można zaznaczyć pole wyboru Blokuj komunikację używającą certyfikatu, aby zawsze przerywać szyfrowane połączenie z witryną, która korzysta z niezaufanego certyfikatu.

Blokuj ruch szyfrowany przez przestarzały protokół SSL2 — komunikacja przy użyciu wcześniejszej wersji protokołu SSL zostanie automatycznie zablokowana.

Działanie w przypadku uszkodzonych certyfikatów — uszkodzony certyfikat oznacza, że certyfikat używa formatu, który nie został rozpoznany przez ESET Safe Server lub został odebrany uszkodzony (na przykład zastąpiony przez losowe dane). W takim przypadku zalecamy pozostawienie zaznaczenia opcji Blokuj komunikację używającą certyfikatu. Jeśli wybrano opcję Zapytaj o ważność certyfikatu, użytkownik jest monitowany o wybranie akcji do podjęcia po ustanowieniu zaszyfrowanej komunikacji.

Przykłady z ilustracjami Następujące artykuły z bazy wiedzy ESET mogą być dostępne tylko w języku angielskim: •Powiadomienia o certyfikatach w produktach ESET do systemu Windows dla małych biur |