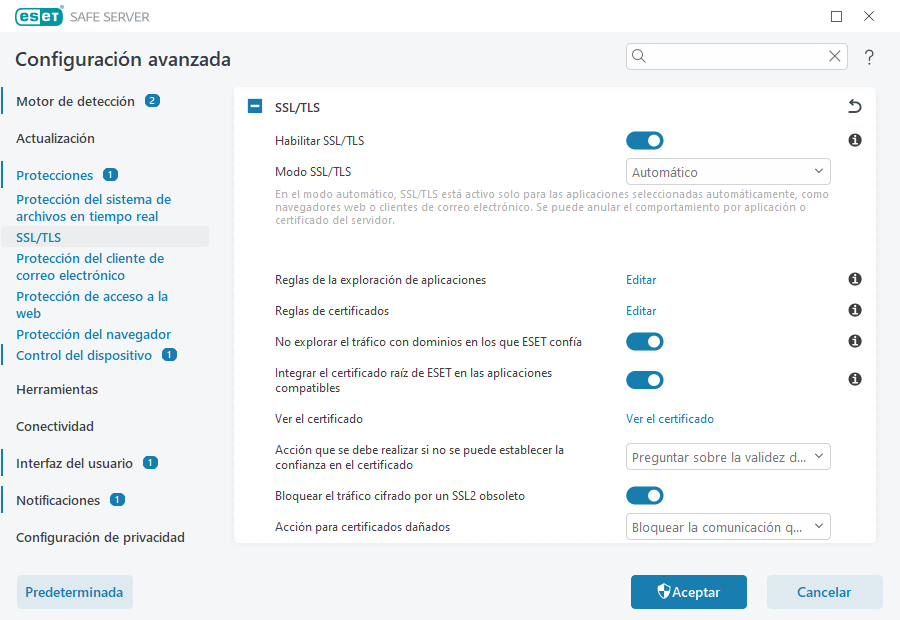

SSL/TLS

ESET Safe Server puede comprobar si hay amenazas de comunicación que utilizan el protocolo SSL. Puede usar varios modos de filtrado para examinar las comunicaciones protegidas por SSL mediante certificados de confianza, certificados desconocidos o certificados excluidos de la verificación de las comunicaciones protegidas por SSL. Para editar la configuración de SSL/TLS, abra Configuración avanzada > Protecciones > SSL/TLS.

Habilitar SSL/TLS: si está desactivado, ESET Safe Server no explorará la comunicación a través de SSL/TLS.

el modo SSL/TLS está disponible en las siguientes opciones:

Modo de filtrado |

Descripción |

|---|---|

Automático |

El modo predeterminado solo explorará las aplicaciones correspondientes, como los navegadores web y los clientes de correo electrónico. Seleccione las aplicaciones donde se explora la comunicación para anularlo. |

Interactivo |

Si ingresa un nuevo sitio protegido por SSL (con un certificado desconocido), se mostrará un cuadro de diálogo para la selección de acción. Este modo le permite crear una lista de certificados/aplicaciones SSL que se excluirán de la exploración. |

Basado en políticas |

Seleccione esta opción para explorar todas las comunicaciones protegidas por SSL excepto las protegidas por certificados excluidos de la verificación. Si se establece una nueva comunicación que use un certificado firmado desconocido, no se notificará al usuario y se filtrará la comunicación en forma automática. Al acceder a un servidor con un certificado no confiable que está marcado como de confianza (se encuentra en la lista de certificados de confianza), se permite la comunicación con el servidor y se filtra el contenido del canal de comunicación. |

Reglas de exploración de aplicaciones: le permite personalizar el comportamiento de ESET Safe Server de aplicaciones específicas.

Reglas de certificados: le permite personalizar el comportamiento de ESET Safe Server de certificados SSL específicos.

No explorar el tráfico con dominios en los que ESET confía: cuando esté habilitada esta opción, la comunicación con dominios de confianza se excluirá de la exploración. Una lista blanca integrada administrada por ESET determina la confiabilidad de un dominio.

Integrar el certificado raíz de ESET en las aplicaciones compatibles – para que la comunicación SSL funcione correctamente en los navegadores o clientes de correo electrónico, es imprescindible agregar el certificado raíz para ESET a la lista de certificados raíz conocidos (desarrolladores). Cuando está habilitado, ESET Safe Server agrega automáticamente el certificado ESET SSL Filter CA a los navegadores conocidos (por ejemplo, Opera). Para los navegadores que usan el almacén de certificaciones del sistema, el certificado se agrega en forma automática. Por ejemplo, Firefox se configura de manera automática para confiar en las autoridades raíz en la tienda de certificados del sistema.

Para aplicar el certificado en navegadores no compatibles, haga clic en Ver el certificado > Detalles > Copiar en el archivo y luego impórtelo manualmente al navegador.

Acción que se debe realizar si no se puede establecer la confianza en el certificado: en algunos casos, un certificado de sitio web no se puede comprobar mediante el almacén de Autoridades de Certificación de Raíz de Confianza (TRCA), (por ejemplo, certificado caducado, certificado que no es de confianza, certificado no válido para el dominio específico o la firma que se puede analizar pero no firma el certificado correctamente). Los sitios web legítimos siempre utilizarán certificados de confianza. Si no lo proporcionan, podría significar que un atacante está descifrando su comunicación o que el sitio web está experimentando dificultades técnicas.

Si se selecciona Preguntar sobre la validez del certificado (predeterminado), se le solicitará que seleccione la acción a realizar cuando se establezca una comunicación cifrada. Se mostrará un cuadro de diálogo para la selección de la acción donde puede marcarlo como certificado de confianza o certificado excluido. En caso de que el certificado no esté presente en la lista de TRCA, la ventana es de color rojo. Si el certificado figura en la lista de TRCA, la ventana será de color verde.

Puede seleccionar Bloquear las comunicaciones que usan el certificado para que siempre se finalicen las conexiones cifradas a un sitio que use el certificado no confiable.

Bloquear tráfico cifrado por SSL2 obsoleto: la comunicación que utiliza la versión anterior del protocolo SSL se bloqueará automáticamente.

Acción para certificados dañados: un certificado dañado significa que el certificado utiliza un formato no reconocido por ESET Safe Server o que se ha recibido dañado (por ejemplo, sobrescrito por datos aleatorios). En este caso, se recomienda dejar seleccionada la opción Bloquear comunicaciones que usan el certificado. Si se selecciona Preguntar sobre la validez del certificado, se solicita al usuario que elija una acción cuando se establezca la comunicación cifrada.

Ejemplos ilustrados Los siguientes artículos de la base de conocimiento de ESET pueden estar disponibles solo en inglés: •Notificaciones de certificados en productos para pequeñas oficinas de ESET para Windows •Se muestra el mensaje "Tráfico de red cifrado: Certificado no confiable" al visitar las páginas web |