Reguły zapory

Reguły zapory stanowią zestaw warunków używanych do odpowiedniego testowania wszystkich połączeń sieciowych i wszystkich działań przypisanych do tych warunków. Za pomocą reguł zapory można zdefiniować działania, które mają być podejmowane w przypadku nawiązania różnego rodzaju połączeń sieciowych.

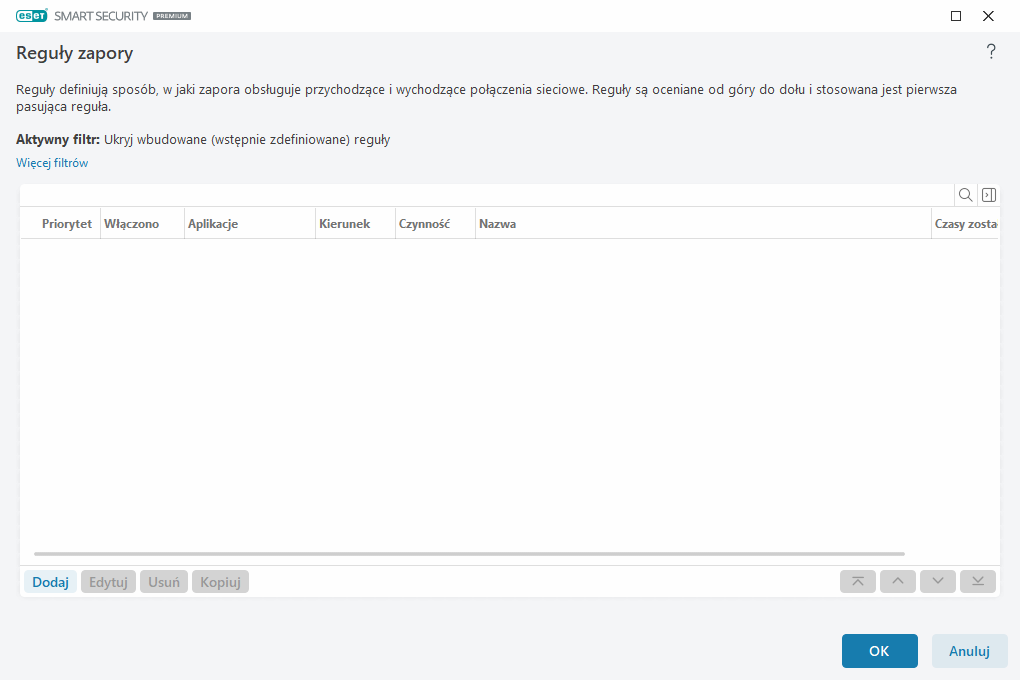

Reguły są oceniane od góry do dołu, a ich priorytet można zobaczyć w pierwszej kolumnie. Czynność związana z pierwszą pasującą regułą jest stosowana w odniesieniu do każdego połączenia sieciowego poddawanego ocenie.

Połączenia można podzielić na przychodzące i wychodzące. Połączenia przychodzące są inicjowane przez zdalne urządzenie próbujące nawiązać połączenie z lokalnym systemem. Połączenia wychodzące działają w odwrotny sposób — lokalny system kontaktuje się ze zdalnym urządzeniem.

W przypadku wykrycia nowego, nieznanego połączenia należy dokładnie rozważyć, czy zezwolić na to połączenie, czy je odrzucić. Niepożądane, niezabezpieczone lub nieznane połączenia stanowią zagrożenie dla bezpieczeństwa systemu. Jeśli takie połączenie zostanie nawiązane, zalecamy zwrócenie uwagi na urządzenie zdalne i aplikację próbującą połączyć się z komputerem. Wiele ataków polega na próbie pozyskania i wysłania prywatnych danych lub pobraniu niebezpiecznych aplikacji na stacje robocze hosta. Zapora umożliwia użytkownikowi wykrywanie i przerywanie takich połączeń.

Reguły zapory można wyświetlać i edytować w sekcji Ustawienia zaawansowane > Zabezpieczenia > Ochrona dostępu do sieci > Zapora sieciowa > Reguły > Edytuj.

Jeśli masz wiele reguł zapory, możesz użyć filtra, aby wyświetlić tylko określone reguły. Aby filtrować reguły zapory, kliknij Więcej filtrów nad listą reguł zapory. Reguły można filtrować na podstawie następujących kryteriów:

•Pochodzenie

•Kierunek

•Czynność

•Dostępność

Domyślnie wstępnie zdefiniowane reguły zapory są ukryte. Aby wyświetlić wszystkie wstępnie zdefiniowane reguły, wyłącz przełącznik obok opcji Ukryj wbudowane (wstępnie zdefiniowane) reguły. Wstępnie zdefiniowane reguły można wyłączyć, ale nie można ich usuwać.

Kliknij ikonę wyszukiwania |

Kolumny

Priorytet — reguły są oceniane od góry do dołu, a ich priorytet można zobaczyć w pierwszej kolumnie.

Włączono — informacja o tym, czy reguły są włączone czy wyłączone. Aktywowanie reguły wymaga zaznaczenia odpowiedniego pola wyboru.

Aplikacja — aplikacja, której dotyczy reguła.

Kierunek — kierunek komunikacji (przychodząca/wychodząca/obie).

Czynność — wskazuje stan komunikacji (blokuj/zezwalaj/pytaj).

Nazwa — nazwa reguły. Ikona ESET ![]() reprezentuje wstępnie zdefiniowaną regułę.

reprezentuje wstępnie zdefiniowaną regułę.

Liczba zastosowań — łączna liczba przypadków zastosowania reguły.

Kliknij ikonę rozwijania ![]() , aby wyświetlić szczegóły reguły.

, aby wyświetlić szczegóły reguły.

Elementy sterujące

Dodaj — umożliwia utworzenie nowej reguły.

Edytuj — umożliwia zmodyfikowanie istniejącej reguły.

Usuń — umożliwia usunięcie istniejącej reguły.

Kopiuj — umożliwia utworzenie kopii wybranej reguły.

![]() Na początek/W górę/W dół/Na koniec — te opcje umożliwiają dostosowywanie priorytetów reguł (reguły są wykonywane kolejno od góry do dołu).

Na początek/W górę/W dół/Na koniec — te opcje umożliwiają dostosowywanie priorytetów reguł (reguły są wykonywane kolejno od góry do dołu).