Establecimiento de una conexión: detección

El firewall detecta cada nueva conexión de red que se crea. El modo de firewall activo determina las acciones que se llevan a cabo para la nueva regla. Si el Modo automático o el Modo basado en políticas está activado, el firewall realizará acciones predefinidas sin la interacción del usuario.

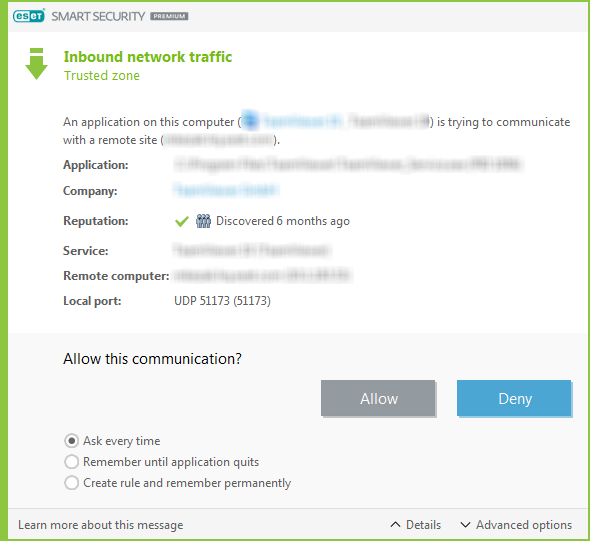

El modo interactivo muestra una ventana informativa para indicar que se detectó una nueva conexión de red, complementada con información detallada sobre la conexión. Puede optar por Permitir o Rechazar (bloquear) la conexión. Si permite la misma conexión en forma reiterada en la ventana de diálogo, es recomendable crear una nueva regla para esa conexión.

Seleccione Crear regla y recordar permanentemente y guarde la acción como una nueva regla para el Firewall. Si en el futuro el firewall reconoce la misma conexión, aplicará la regla existente sin requerir la interacción del usuario.

Cuando cree reglas nuevas, solo permita las conexiones que usted reconoce como seguras. Si se permiten todas las conexiones, el firewall deja de cumplir su propósito. Estos son los parámetros importantes para las conexiones:

Aplicación: ubicación del archivo ejecutable e ID del proceso. No permita conexiones de aplicaciones y procesos desconocidos.

Firmante: nombre del editor de la aplicación. Haga clic en el texto para mostrar un certificado de seguridad para la empresa.

Reputación: nivel de riesgo de la conexión. Las conexiones tienen un nivel de riesgo: Aceptable (verde), Desconocido (naranja) o Peligroso (rojo), y cada nivel se establece mediante una serie de reglas heurísticas que examinan las características de cada conexión, el número de usuarios y la hora de detección. Estos datos se recopilan con la tecnología ESET LiveGrid®.

Servicio: nombre del servicio, si la aplicación es un servicio de Windows.

Equipo remoto: dirección del dispositivo remoto. Solo permite las conexiones de direcciones de confianza y conocidas.

Puerto remoto: puerto de comunicación. La comunicación en puertos comunes (p. ej., tráfico de red, número de puerto 80 443) deberían permitirse bajo circunstancias normales.

Las infiltraciones informáticas suelen usar Internet y conexiones ocultas, que las ayudan a infectar sistemas remotos. Si las reglas están configuradas correctamente, el firewall se convierte en una herramienta útil para la protección ante una diversidad de ataques de códigos maliciosos.