Захист входу в ОС Windows

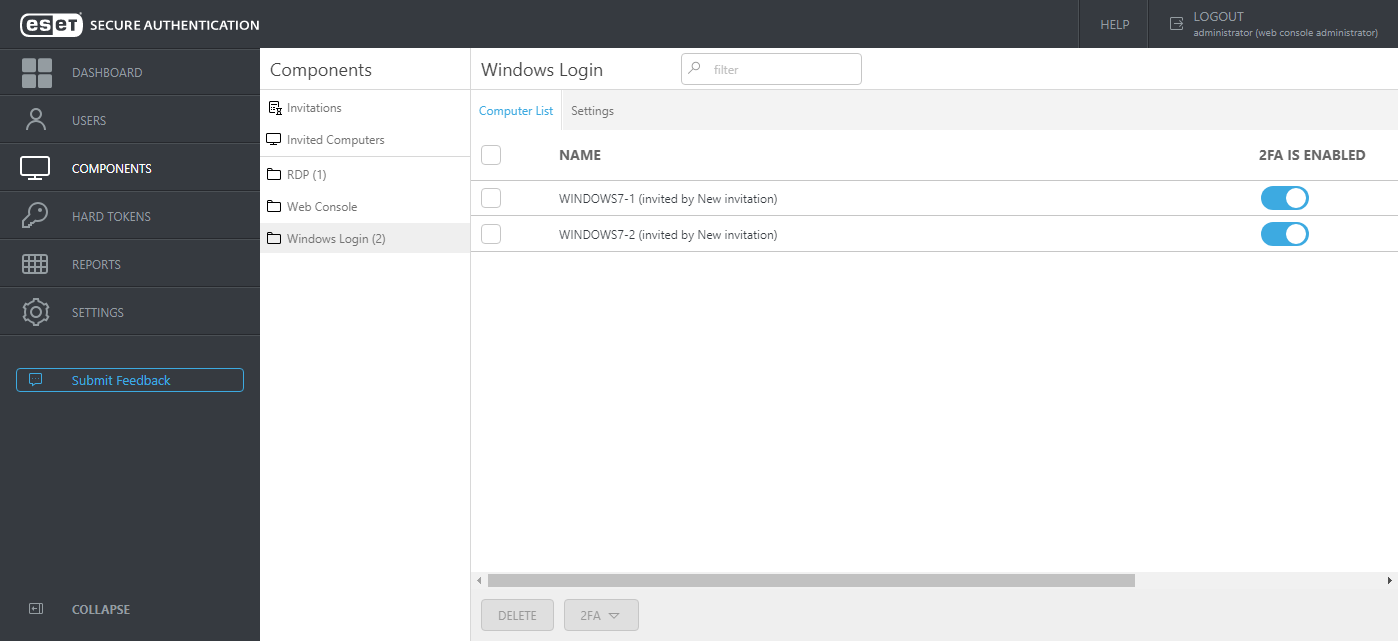

ESA має захист локального входу для Windows у домені або середовищі локальної мережі. Щоб використовувати цю функцію, виберіть компонент Windows Login під час інсталяції ESA. Після завершення інсталяції відкрийте ESA Web Console і виберіть пункти Components > Windows Login. З’явиться список комп’ютерів, на яких інстальовано компонент Windows Login зі складу ESA. На цьому екрані можна ввімкнути/вимкнути захист 2FA для кожного комп’ютера.

Якщо у вас довгий список комп’ютерів, скористайтеся полем Filter для пошуку певного комп’ютера, увівши його ім’я.

Якщо компонент Windows Login ESA 2.6 або новішої версії видалено з певного комп’ютера, цей комп’ютер буде автоматично видалено з розділу Computer List у ESA Web Console. Окрім того, запис комп’ютера можна видалити вручну з Web Console. Виберіть запис комп’ютера й клацніть Delete або наведіть курсор миші на комп’ютер, клацніть ![]() і виберіть Delete. Потім у вікні підтвердження клацніть Delete. Припустімо, запис комп’ютера видалено з Computer List, проте компонент Windows Login не видалено з певного комп’ютера. У цьому разі комп’ютер знову з’явиться в модулі Web Console із налаштуваннями за замовчуванням.

і виберіть Delete. Потім у вікні підтвердження клацніть Delete. Припустімо, запис комп’ютера видалено з Computer List, проте компонент Windows Login не видалено з певного комп’ютера. У цьому разі комп’ютер знову з’явиться в модулі Web Console із налаштуваннями за замовчуванням.

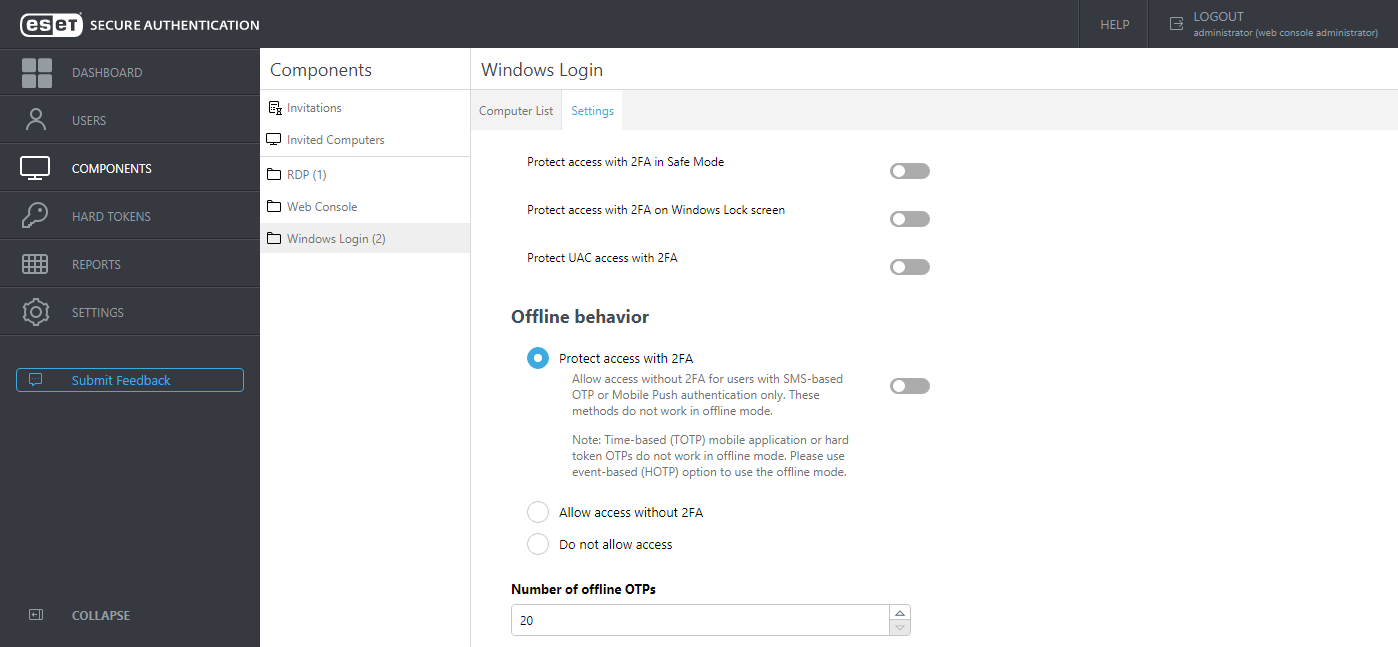

Відкрийте вкладку Параметри, щоб переглянути доступні параметри.

На цьому екрані можна переглянути різні параметри застосування 2FA, зокрема захист 2FA для безпечного режиму, екран блокування Windows і службу User Account Control (UAC/Служба захисту користувачів).

Припустімо, що комп’ютер, на якому інстальовано компонент ESA Windows Login, має працювати в автономному режимі протягом певного часу. У вас є користувачі, для яких увімкнено автентифікацію за допомогою SMS-повідомлень. У цьому разі можна ввімкнути Allow access without 2FA for users with SMS-based OTP or Mobile Push authentication only.

Якщо користувачу з SMS-доставкою пароля OTP потрібно повторно отримати пароль OTP, він може закрити вікно запиту пароля OTP й через 30 секунд знову ввести своє ім’я користувача та пароль , щоб отримати новий пароль OTP.

Зловмисник не може обійти захист 2FA, навіть якщо йому відоме ім’я користувача й пароль, а це означає покращений захист важливих даних за умови, якщо зловмисник не має доступу до жорсткого диска або вміст диска зашифровано.

Рекомендуємо використовувати захист за допомогою 2FA разом із шифруванням усього диска. Це суттєво знизить ризик зламу, якщо зловмисник буде мати фізичний доступ до диска.

Увімкнено автентифікацію 2FA для автономного режиму Якщо автентифікацію 2FA увімкнено для автономного режиму, усі користувачі, чиї облікові записи захищено за допомогою 2FA і хто хоче працювати на ПК із захистом 2FA, повинні ввійти в систему на такому ПК, коли він перебуває онлайн. Термін "online" означає, що можна перевірити зв’язок головного комп’ютера, на якому інстальовано сервер автентифікації і запущено службу ESET Secure Authentication On-Prem Service, з комп’ютером, захищеним за допомогою 2FA. Якщо компонент Windows Login інстальовано на тому самому комп’ютері, що й Authentication Server, і на цьому комп’ютері захист 2FA для безпечного режиму ввімкнено, а автономний режим вимкнено (параметр Do not allow access вибрано в розділі Offline behavior), то користувач зможе входити в систему в безпечному режимі (без підключення до мережі) без пароля OTP. |

Здійснити вхід в автономному режимі можна не більше 20 разів. Для цього щоразу потрібно вводити дійсний пароль OTP. Після досягнення цього обмеження комп’ютер слід підключити до Інтернету, щоб здійснити вхід. Це скидає лічильник. Щоб збільшити припустиму кількість офлайн-входів, виберіть ESA Web Console > Components > Windows Login > Settings > Number of offline OTPs.

Одноразові паролі на основі часу не кешуються Одноразові паролі, згенеровані апаратним маркером на основі часу, і одноразові паролі на основі часу, створені мобільною програмою, не зберігаються в автономному кеші плагіна входу в ОС Windows. |

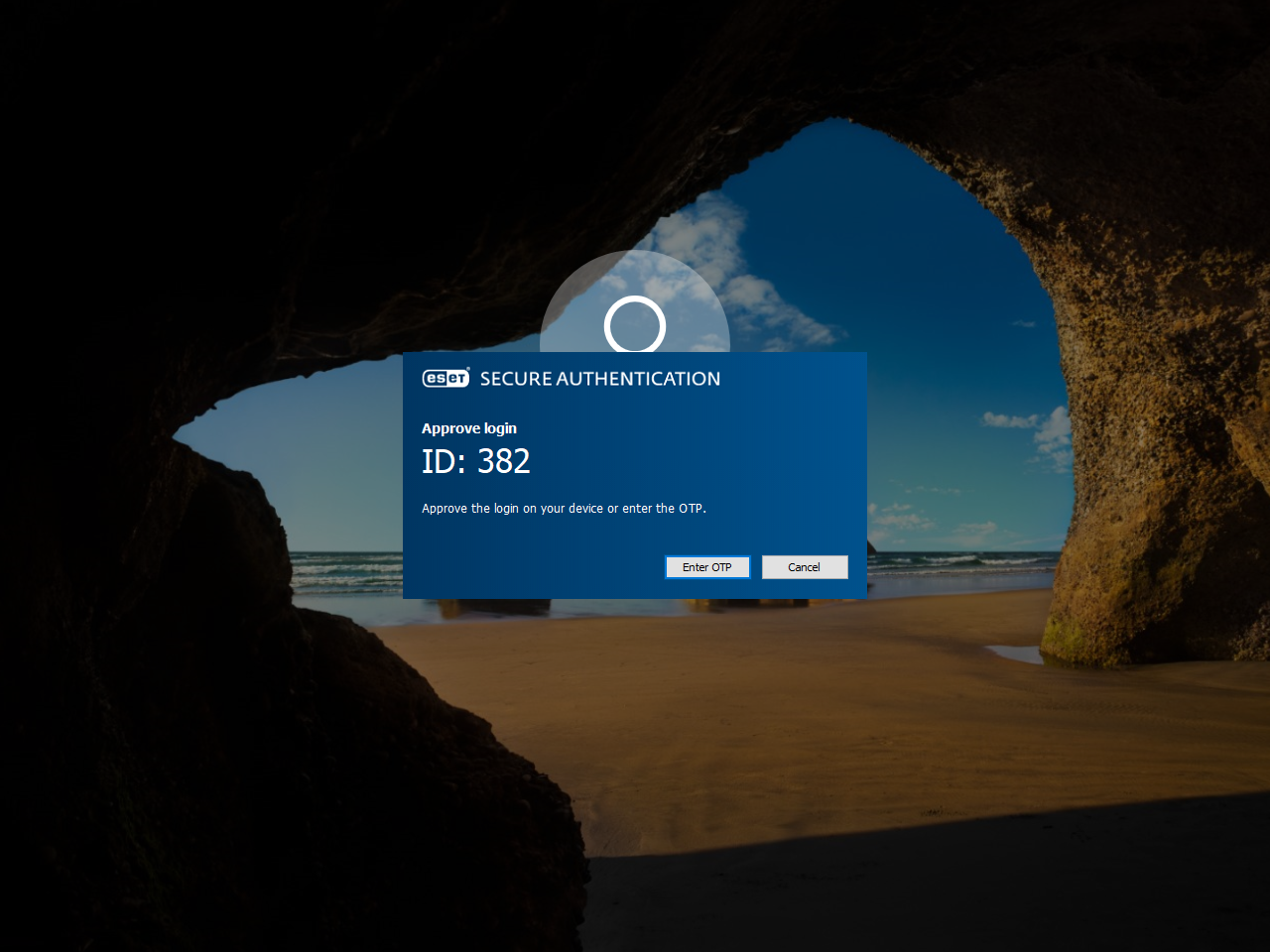

Вхід в ОС Windows 10 захищено за допомогою ESA — після введення дійсного імені користувача та пароля користувачам потрібно буде або підтвердити вхід на своєму мобільному пристрої під керуванням ОС Android/iOS чи годиннику Android/Apple, або ввести пароль OTP: