Exploración

El módulo de exploración a petición es una parte importante de ESET Mail Security. Se usa para realizar la exploración de los archivos y las carpetas del equipo. Para garantizar la seguridad de su red, es esencial que las exploraciones del equipo no se ejecuten solo cuando existen sospechas de una infección, sino en forma habitual como parte de una medida de seguridad de rutina.

Recomendamos que realice exploraciones profundas de manera regular (por ejemplo, una vez al mes) en su sistema para detectar los virus que no haya detectado la Protección del sistema de archivos en tiempo real. Esto puede ocurrir si se introduce una amenaza cuando la Protección del sistema de archivos en tiempo real se deshabilitó, si el motor de detección era obsoleto o si el archivo no se detectó como virus cuando se guardó en el disco.

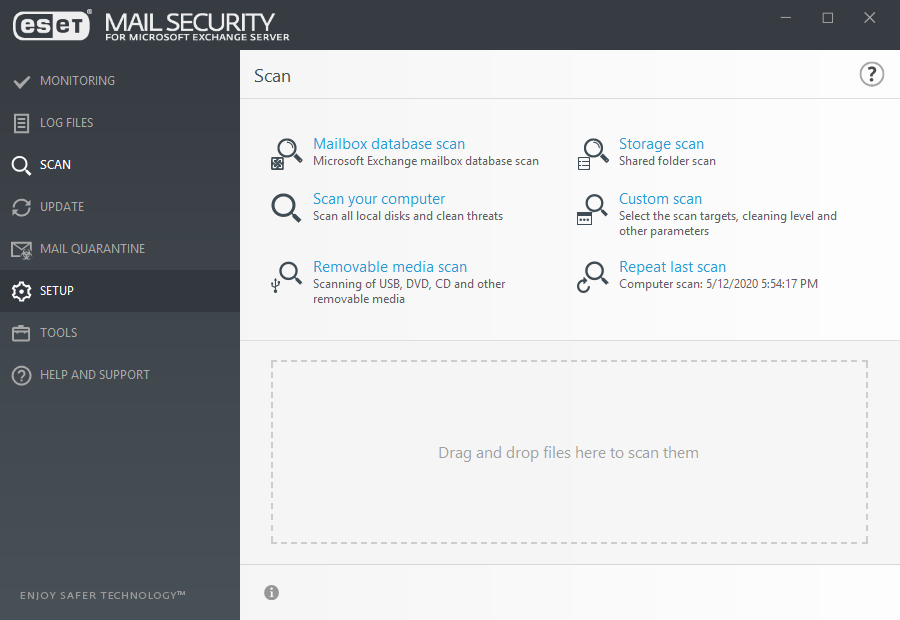

Seleccione exploraciones a petición disponibles para ESET Mail Security:

Exploración de la base de datos del buzón

Le permite ejecutar exploraciones de la base de datos a petición. Puede elegir Carpetas públicas, servidores de correo y buzón de correo para la exploración. Además, puede usar las Tareas programadas para ejecutar el explorador de la base de datos en un horario específico o en un evento.

Si ejecuta Microsoft Exchange Server 2007, 2010, 2013 o 2016 puede elegir entre la Protección de la base de datos de correo electrónico y la Exploración de la base de datos a petición, solamente un tipo de protección puede estar activo a la vez. Si decide utilizar la Exploración de la base de datos a petición, deberá deshabilitar la integración de la Protección de la base de datos de correo electrónico en la Configuración avanzada del Servidor. De lo contrario, la Exploración de la base de datos a petición no estará disponible. |

Exploración del buzón de Office 365

Le permite explorar buzones de correo remotos en entornos híbridos de Office 365. Funciona igual que la exploración de la base de datos de buzones de correo a petición.

Exploración de almacenamiento

Explora todas las carpetas compartidas dentro del servidor local. Si Exploración de almacenamiento no se encuentra disponible, significa que no hay carpetas compartidas en su servidor.

Explore el equipo

Permite iniciar rápidamente una exploración del equipo y desinfectar los archivos infectados sin necesidad de la intervención del usuario. La ventaja de la Exploración es su facilidad de uso y que no requiere una configuración detallada de la exploración. La exploración verifica todos los archivos en los discos locales y desinfecta o elimina en forma automática las infiltraciones detectadas. El nivel de desinfección está establecido automáticamente en el valor predeterminado. Para obtener información más detallada sobre los tipos de desinfección, consulte Desinfección.

Se recomienda ejecutar una exploración del equipo al menos una vez al mes. La exploración se puede configurar como una tarea programada. |

La exploración personalizada es una solución ideal si desea especificar los parámetros de exploración, tales como los objetos para explorar y los métodos de exploración. La ventaja de la exploración personalizada es la capacidad de configurar los parámetros detalladamente. Es posible guardar las configuraciones en perfiles de exploración definidos por el usuario, lo que resulta útil si la exploración se efectúa reiteradamente con el uso de los mismos parámetros.

Exploración de medios extraíbles

Es similar al análisis inteligente: inicia rápidamente una exploración de los medios extraíbles (como CD/DVD/USB) que estén conectados al equipo. Puede ser útil cuando conecta al equipo una unidad flash USB y desea explorar sus contenidos en busca de malware y otras amenazas potenciales. Este tipo de exploración también puede iniciarse al hacer clic en Exploración personalizada, luego seleccionar Medios extraíbles del menú desplegable de Objetos para explorar y, por último, hacer clic en Explorar.

Esta opción únicamente estará visible en el menú si el administrador de Hyper-V está instalado en el servidor que ejecuta ESET Mail Security. La exploración de Hyper-V permite explorar los discos de las máquinas virtuales (VM) en Microsoft Hyper-V Server ![]() sin la necesidad de tener instalado un “agente” en la VM en cuestión.

sin la necesidad de tener instalado un “agente” en la VM en cuestión.

Repetir última exploración

Repite la última operación de exploración utilizando exactamente la misma configuración.

repita la última función de exploración no estará disponible si la Exploración de la base de datos a petición está presente. |

Puede utilizar las opciones y muestra más información sobre los estados de exploración:

Arrastrar y soltar archivos |

También puede arrastrar y soltar archivos en la ventana de exploración de ESET Mail Security. Estos archivos se analizarán por virus de inmediato. |

|---|---|

Descartar / Descartar todo |

Descarta los mensajes. |

Estados de exploraciones |

Muestra el estado de la exploración inicial. Esta exploración finalizó o ha sido interrumpida por el usuario. |

Muestra más información detallada. |

|

Obtener más información |

Durante la exploración puede ver detalles como el Usuario que ejecutó la exploración, la cantidad de Objetos explorados y la Duración de la exploración. Si se está ejecutando una Exploración de la base de datos a petición, muestra al usuario quién ejecutó la exploración, no la Cuenta de exploración de la base de datos real que se está usando para conectar a EWS (Servicios web de Exchange) durante el proceso de exploración. |

La ventana de progreso de la exploración muestra el estado actual de la exploración junto con información sobre la cantidad detectada de archivos con códigos maliciosos. |