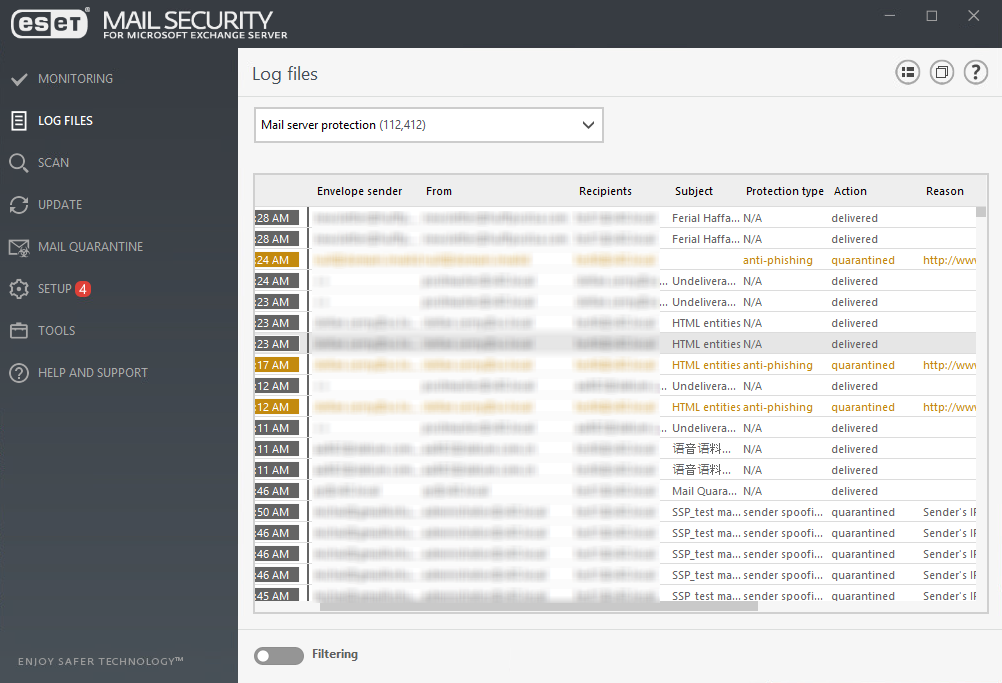

Archivos de registro

Los archivos de registro contienen información sobre los sucesos importantes del programa que se llevaron a cabo, proporcionan una visión general de los resultados de la exploración, las amenazas detectadas, etc. Los registros constituyen una herramienta esencial en el análisis del sistema, la detección de amenazas y la resolución de problemas. La emisión de registros se mantiene activa en segundo plano sin necesidad de la interacción del usuario. La información se registra de acuerdo con el nivel de detalle actualmente configurado. Es posible ver los mensajes de texto y los registros directamente desde el entorno de ESET Mail Security o exportarlos para su visualización en otra parte.

Seleccione el tipo de registro apropiado desde el menú desplegable. Se encuentran disponibles los siguientes registros:

Detecciones

El registro de amenazas ofrece información detallada sobre las infiltraciones detectadas por los módulos de ESET Mail Security. Esta información incluye la hora de la detección, el nombre de la infiltración, la ubicación, la acción realizada y el nombre del usuario registrado cuando se detectó la infiltración.

Haga doble clic en la entrada de cualquier registro para mostrar sus detalles en una ventana separada. De ser necesario, puede crear una exclusión de detección. Haga clic con el botón secundario del mouse en un registro (detección) y, luego, en Crear exclusión. Se abrirá el asistente de exclusión con criterios previamente definidos. Si hay un nombre de detección junto a un archivo excluido, significa que el archivo se excluye únicamente para la detección específica. Si dicho archivo se infecta más adelante con otro malware, se detectará.

Eventos

Todas las acciones importantes que ESET Mail Security lleva a cabo se registran en el registro de sucesos. El registro de sucesos contiene información sobre los sucesos y errores que se produjeron en el programa. Se diseñó para ayudar a los administradores de sistemas y a los usuarios a resolver problemas. Con frecuencia, la información aquí incluida puede ayudarlo a encontrar una solución a un problema que ocurra en el programa.

Exploración del equipo

Todos los resultados de la exploración se muestran en esta ventana. Cada línea corresponde a un control individual de un equipo. Haga doble clic en cualquier entrada para visualizar los detalles de la exploración respectiva.

Archivos bloqueados

Contiene registros de archivos que fueron bloqueados y a los que no se podía acceder. El protocolo muestra la causa y el módulo fuente que bloqueó el archivo, así como la aplicación y el usuario que ejecutó el archivo.

Enviar archivos

Contiene registros de protección basada en la nube de archivos ESET LiveGuard Advanced y ESET LiveGrid®.

Registros de auditorías

Contiene registros de cambios en la configuración o en el estado de protección, y crea instantáneas para referencia futura. Haga clic con el botón secundario en cualquier registro del tipo Cambios de configuración y seleccione Mostrar cambios del menú de contexto para mostrar información detallada sobre el cambio realizado. Si quiere ir a la configuración anterior, seleccione Restablecer. También puede usar la opción Quitar todo para eliminar registros de archivo. Si quiere desactivar el registro de Auditoría, vaya a Configuración avanzada > Herramientas > Archivos de registro > Registro de auditoría.

HIPS

Contiene historiales de las reglas específicas que se marcan para su inclusión en el registro. El protocolo muestra la aplicación que desencadenó la operación, el resultado (si la regla se permitió o prohibió) y el nombre de la regla creada.

Protección de red

Contiene registros de archivos que fueron bloqueados por la Protección contra botnets e IDS (Protección contra ataques en la red).

Sitios Web filtrados

Lista de sitios web que fueron bloqueados por la Protección del acceso a la Web y protección Anti-Phishing para correoEstos registros muestran la hora, la URL, el usuario y la aplicación que abrió una conexión con el sitio web en particular.

Control del dispositivo

Contiene registros de medios o dispositivos extraíbles que se conectaron al equipo. Solo los dispositivos con una Regla de control del dispositivo se registrarán en el archivo de registro. Si la regla no coincide con un dispositivo conectado, se creará una entrada del registro para un dispositivo conectado. Aquí también puede ver detalles tales como el tipo de dispositivo, número de serie, nombre del proveedor y tamaño del medio (si está disponible).

Protección del servidor de correo

Aquí se guardan todos los mensajes que ESET Mail Security detecta como infiltración o spam. Estos registros se aplican a los siguientes tipos de protección: antispam, antiphishing, protección contra la suplantación de remitente, reglas y antimalware

Si se hace doble clic sobre un elemento, se abrirá una ventana emergente con información adicional acerca del mensaje de correo electrónico detectado, como la dirección IP, dominio HELO, ID del mensaje, tipo de exploración que muestra la capa de protección que se detectó. Además, puede visualizar el resultado de la exploración del anti-malware, anti-phishing y antispam y los motivos de la detección o si se activó un Regla.

No todos los mensajes procesados quedan registrados en un registro de protección del servidor de correo. Sin embargo, todos los mensajes que en realidad fueron modificados (archivo adjunto eliminado, cadena personalizada agregada a un encabezado de mensaje, etc.) se escriben en el registro. |

Exploración de la base de datos del buzón

Contiene la versión del motor de detección, la fecha, la ubicación explorada, la cantidad de objetos escaneados, la cantidad de amenazas encontradas, la cantidad de aciertos de la regla y el tiempo de compleción.

Protección SMTP

Todos los mensajes que se han evaluado con el método de creación de lista gris. Aquí también se muestran SPF y Backscatter. Cada registro contiene el dominio HELO, la dirección IP del remitente y del destinatario, los estados de Acciones (rechazados, rechazados [no verificados] y mensajes entrantes verificados). Hay una nueva acción para agregar el subdominio a la lista blanca de listas grises. Vea la tabla de abajo.

Exploración Hyper-V

Contiene una lista de los resultados de la exploración de Hyper-V. Haga doble clic en cualquier entrada para visualizar los detalles de la exploración respectiva.

El menú de contexto (clic con el botón secundario) le permite escoger una acción con un registro seleccionado:

Acción |

Uso |

Acceso directo |

Ver también |

|---|---|---|---|

Mostrar |

Muestra información más detallada acerca del registro seleccionado en una ventana nueva (igual que hacer doble clic). |

|

|

Filtrar los mismos registros |

Activa la filtración de registros. Se muestran solo los registros del mismo tipo que el registro seleccionado. |

Ctrl + Shift + F |

|

Filtrar... |

Tras hacer clic en esta opción, la ventana Filtrado de registros le permitirá definir los criterios de filtrado para entradas de registros específicas. |

|

|

Habilitar filtro |

Activa las configuraciones de los filtros. La primera vez que active el filtrado, debe definir la configuración. |

|

|

Deshabilitar el filtro |

Desactiva los filtros (al igual que el hacer clic en el interruptor en la parte inferior). |

|

|

Copiar |

Copia la información de los registros seleccionados/resaltados al portapapeles. |

Ctrl + C |

|

Copiar todo |

Copia la información de todos los registros en la ventana. |

|

|

Eliminar |

Elimina los registros seleccionados/resaltados. Esta acción requiere contar con privilegios de administrador. |

Quitar |

|

Eliminar todo |

Elimina todos los registros en la ventana. Esta acción requiere privilegios de administrador. |

|

|

Exportar... |

Exporta la información de los registros seleccionados/resaltado a un archivo .xml. |

|

|

Exportar todo... |

Exporta toda la información de la ventana a un archivo XML. |

|

|

Buscar... |

Abre la ventana Buscar en los registros y le permite definir los criterios de búsqueda. Puede utilizar la función Buscar para localizar un registro específico incluso mientras el filtrado está activado. |

Ctrl + F |

|

Encontrar siguiente |

Busca la siguiente concordancia de los criterios de búsqueda definidos. |

F3 |

|

Encontrar anterior |

Encuentra la ocurrencia anterior. |

Shift + F3 |

|

Crear exclusión |

Para excluir objetos de la limpieza mediante el uso del nombre, la ruta o el hash de detección. |

|

Agregar dirección IP a la lista gris o blanca. |

Agrega la dirección IP del remitente a la lista blanca de IP. Puede encontrar la lista blanca de IP en la sección Listas grises y SPF de Filtrado y verificación. Esto aplica a los elementos registrados en las listas grises o SPF. |

|

|

Agregar dominio a la lista gris y la lista blanca de SPF |

Agrega el dominio del remitente a la lista blanca Dominio a IP. Solo se agrega el dominio y se ignora el subdominio. Por ejemplo, si la dirección del remitente es sub.domain.com, solo se agrega domain.com a la lista blanca. Puede encontrar la lista blanca Dominio a IP en la sección Listas grises y SPF de Filtrado y verificación. Esto aplica a los elementos registrados por las Listas grises. |

|

|

Agregar subdominio a la lista gris y la lista blanca de SPF |

Agrega el dominio del remitente a la lista blanca Dominio a IP. Se agrega el dominio completo, incluido el subdominio (por ejemplo, sub.domain.com). Esto aporta mayor flexibilidad al filtrado, en caso de ser necesario. Puede encontrar la lista blanca Dominio a IP en la sección Listas grises y SPF de Filtrado y verificación. Esto aplica a los elementos registrados por las Listas grises. |

|

|