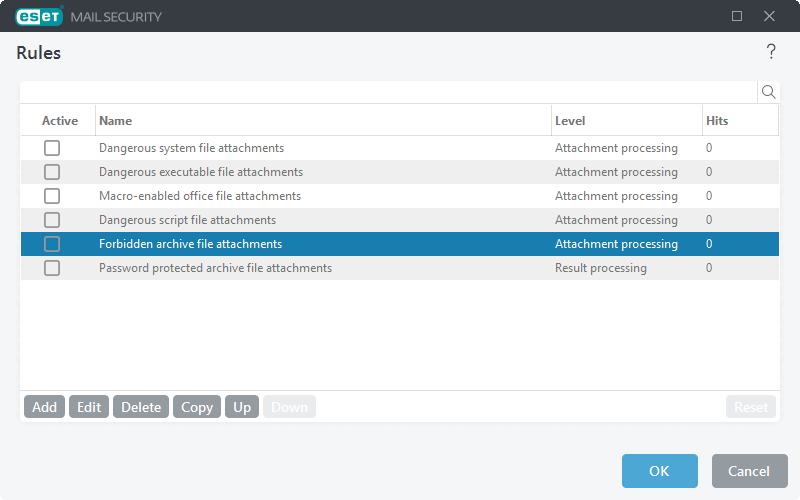

Reglas

Las reglas permiten definir manualmente las condiciones de filtrado de correo electrónico y asignar acciones para correos electrónicos filtrados. También puede definir condiciones y acciones distintas para la protección del transporte de correo electrónico, la protección de la base de datos de buzones y el análisis de la base de datos de buzones a petición. Esto es útil porque cada tipo de protección utiliza un enfoque ligeramente diferente al procesar mensajes, especialmente la protección del transporte de correo electrónico.

La disponibilidad de reglas de protección de la base de datos de buzones, análisis de la base de datos de buzones a petición y protección del transporte de correo electrónico en el sistema depende de la versión de Microsoft Exchange Server instalada en el servidor con ESET Mail Security. |

Unas reglas definidas incorrectamente para Análisis a petición de la base de datos de buzones pueden causar cambios irreversibles en las bases de datos de buzones. Asegúrese de tener las copias de seguridad más recientes de su base de datos de buzones antes de ejecutar el análisis de la base de datos de buzones a petición con reglas por primera vez. Le recomendamos comprobar si las reglas se ejecutan según sus expectativas. Para la verificación, defina reglas solo con la acción Registrar en sucesos, porque cualquier otra acción puede cambiar sus bases de datos de buzones. Cuando esté satisfecho con la verificación, puede agregar acciones de reglas destructivas como Eliminar archivo adjunto. |

Las reglas se clasifican en tres niveles, y se evalúan en este orden:

•Reglas de filtrado (1): se evalúan antes del análisis antispam, antivirus y antiphishing.

•Reglas de procesamiento de archivos adjuntos (2): se evalúan durante un análisis antivirus.

•Reglas de procesamiento de resultados (3): se evalúa después del análisis antispam, antivirus y antiphishing.

Las reglas con el mismo nivel de evaluación se revisan en el orden que aparecen en la ventana de reglas. Solo puede cambiar el orden de las reglas del mismo nivel. Cuando dispone de varias reglas de filtrado, puede cambiar el orden en el que se aplican. No puede cambiar su orden estableciendo las reglas de Procesamiento de adjuntos antes de las reglas de Filtrado, pues los botones Arriba/Abajo no estarán disponibles. No puede combinar reglas de niveles distintos.

La columna Coincidencias muestra el número de veces que la regla se ha aplicado correctamente. Desmarcar una casilla de verificación (a la izquierda del nombre de cada regla) desactiva la regla correspondiente hasta que la marca de nuevo.

Haga clic en Restablecer el contador de la regla seleccionada (la columna Coincidencias). Seleccione Ver para consultar una configuración asignada en la política de ESET PROTECT.

Normalmente, si se cumplen las condiciones de una regla, la evaluación de las reglas no continúa con otras reglas de menor prioridad. No obstante, si es necesario, puede utilizar una Acción de la regla especial denominada Evaluar otras reglas para permitir que la evaluación continúe. |

Las reglas se cotejan con un mensaje cuando lo procesan la Protección del correo electrónico, la Protección de la base de datos de buzones o el Análisis a petición de la base de datos de buzones. Cada capa de protección tiene un conjunto de reglas independiente.

Si se cumplen las condiciones de las reglas de la Protección de la base de datos de buzones o del Análisis a petición de la base de datos de buzones, el contador de reglas puede aumentar en 2 o más. Esto se debe a que estas capas de protección acceden al cuerpo y a los archivos adjuntos del mensaje por separado, y por ello las reglas se aplican a cada elemento por separado. Las reglas de protección de la base de datos de buzones también se aplican durante el análisis en segundo plano (por ejemplo, cuando ESET Mail Security realiza un análisis de buzones de correo tras la descarga de un motor de detección nuevo), lo que puede aumentar el contador de reglas (coincidencias).

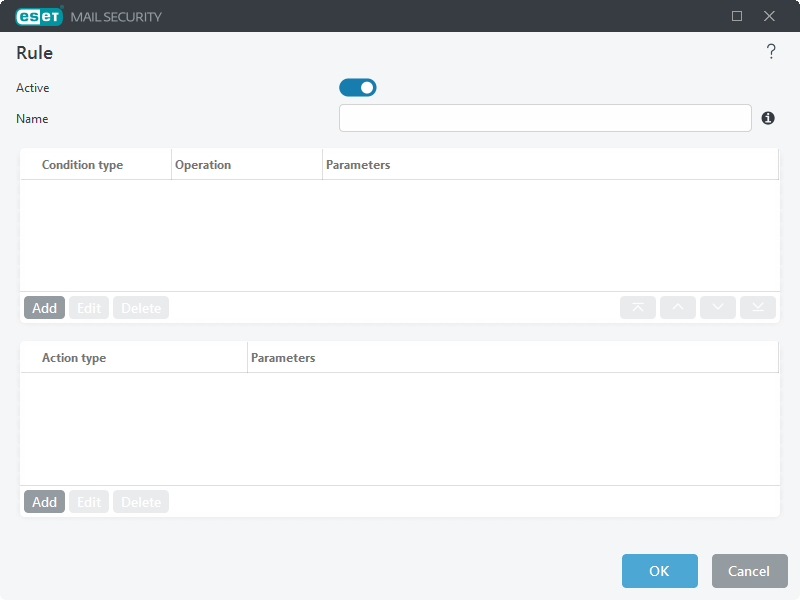

Asistente de reglas

1.Haga clic en Agregar (en el centro) y aparecerá una ventana de Condición de regla en la que puede seleccionar el tipo de condición, la operación y el valor. Defina primero las condiciones y, a continuación, las acciones.

Puede definir varias condiciones. Si lo hace, deben cumplirse todas las condiciones para que se aplique la regla. Todas las condiciones se conectan mediante el operador lógico AND. Aunque se cumplan la mayoría de las condiciones y sea solo una la que no se cumpla, el resultado de la evaluación de las condiciones será que no se cumplen y no se podrá realizar la acción de la regla. |

2.Haga clic en Agregar (en la parte inferior) para agregar una Acción de la regla.

Puede añadir varias acciones para una regla. |

3.Una vez definidas las condiciones y las acciones, escriba un nombre para la regla (elija una opción fácilmente reconocible). Este nombre se mostrará en la lista de reglas. Nombre es un campo obligatorio; si está resaltado en rojo, escriba el nombre de la regla en el cuadro de texto y haga clic en Aceptar para crear la regla. El resaltado en rojo no desaparecerá ni siquiera al introducir el nombre de la regla; solo lo hará cuando seleccione Aceptar.

4.Si quiere preparar las reglas pero tiene previsto utilizarlas posteriormente, puede hacer clic en el conmutador situado junto a Activa para desactivar la regla. Si desea activar la regla, marque la casilla de verificación situada junto a la regla que desee activar.

Si se ha añadido una regla nueva o se ha modificado una regla existente, se iniciará automáticamente un nuevo análisis de mensajes con las reglas nuevas o modificadas. |

Consulte Ejemplos de reglas para ver cómo puede usar las reglas.