SPF et DKIM

SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail) sont des méthodes de validation qui vérifient que les e-mails entrants provenant de domaines spécifiques sont autorisés par le propriétaire de ce domaine. Les destinataires sont ainsi protégés contre les messages électroniques falsifiés. ESET Mail Security utilise également l'évaluation DMARC (Domain-based Message Authentication, Reporting and Conformance) pour améliorer encore davantage SPF et DKIM.

SPF

Une vérification SPF permet de vérifier qu’un e-mail a été envoyé par un expéditeur légitime. Une recherche DNS des enregistrements SPF du domaine de l'expéditeur est effectuée afin d'obtenir une liste d'adresses IP. Si l'une des adresses IP des enregistrements SPF correspond à l'adresse IP de l'expéditeur, la vérification SPF est réussie. Si l'adresse IP de l'expéditeur ne correspond pas, la vérification a échoué. Tous les domaines n'ont toutefois pas d'enregistrements SPF définis dans DNS. Si DNS ne contient aucun enregistrement DNS, le résultat de la vérification n'est pas disponible. Une demande DNS peut occasionnellement expirer. Dans ce cas, le résultat n'est également pas disponible.

DKIM

Est utilisé par les organisations pour empêcher l'usurpation des messages électroniques en ajoutant une signature numérique aux en-têtes des messages sortants selon la norme DKIM. Cela implique l'utilisation d'une clé de domaine privée pour chiffrer les en-têtes sortants du domaine et l'ajout d'une version publique de la clé pour les enregistrements DNS du domaine. ESET Mail Security peut ensuite récupérer la clé publique pour déchiffrer les en-têtes entrants et vérifier que le message provient véritablement du domaine et que ses en-têtes n'ont pas été modifiés.

Exchange Server 2010 et les versions antérieures ne sont pas entièrement compatibles avec DKIM, car les en-têtes inclus dans les messages entrants signés numériquement peuvent être modifiés lors de la validation DKIM. |

DMARC

DMARC s'appuie sur les mécanismes SPF et DKIM existants. Vous pouvez utiliser les règles de la protection du transport des messages pour évaluer le résultat DMARC et l'action Appliquer la stratégie DMARC.

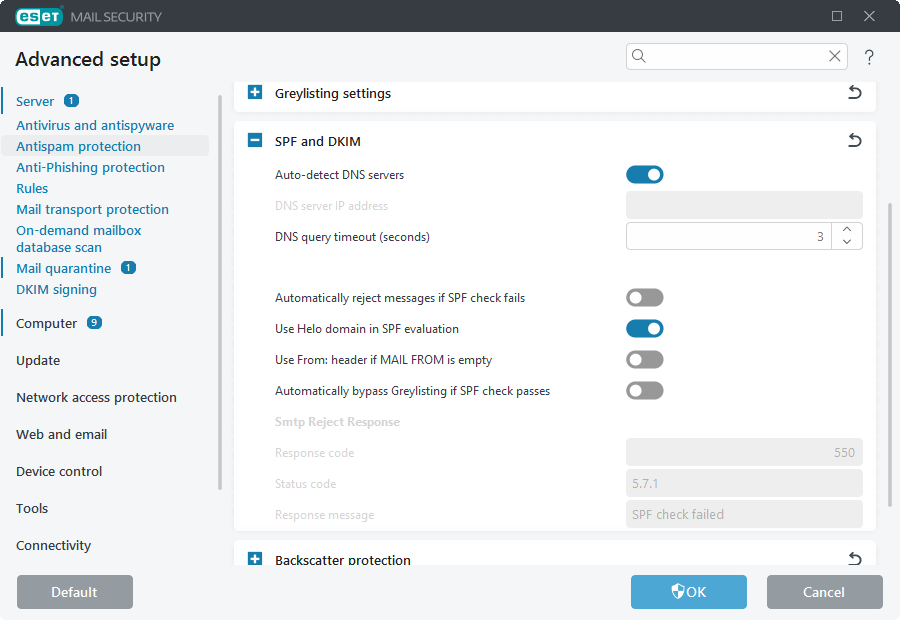

Détection automatique des serveurs DNS

La détection automatique utilise les paramètres de votre carte réseau.

Adresse IP du serveur DNS

Si vous souhaitez utiliser un serveur DNS spécifique pour SPF et DKIM, saisissez l'adresse IP (au format IPv4 ou IPv6) du serveur DNS à utiliser.

Délai d'expiration des requêtes DNS (en secondes)

Spécifiez un délai d’expiration pour la réponse DNS.

Refuser automatiquement les messages en cas d'échec de la vérification SPF

Si la vérification SPF échoue immédiatement, un message électronique peut être refusé avant son téléchargement.

La vérification SPF est effectuée sur la couche SMTP. Elle peut toutefois être refusée automatiquement sur la couche SMTP ou pendant l'évaluation des règles. Les messages rejetés ne peuvent pas être consignés dans le journal des événements lorsque vous utilisez le rejet automatique sur la couche SMTP. En effet, la journalisation est effectuée par une action de règle et le refus automatique est réalisé directement sur la couche SMTP qui a lieu avant l'évaluation des règles. Comme les messages sont refusés avant l'évaluation des règles, il n'y a aucune information à consigner au moment de l'évaluation des règles. Vous pouvez consigner les messages refusés uniquement s'ils ont été refusés par une action de règle. Pour refuser les messages qui n'ont pas réussi la vérification SPF et les consigner, désactivez l'option Refuser automatiquement les messages en cas d'échec de la vérification SPF et créez la règle suivante pour la protection du transport des messages : Condition •Type : Résultat SPF •Opération : est •Paramètre : Échec Actions •Type : Refuser le message •Type : Journaliser les événements |

Utiliser le domaine Helo dans l’évaluation SPF

Cette fonctionnalité utilise le domaine HELO pour l’évaluation SPF. Si le domaine HELO n'est pas spécifié, le nom d’hôte de l'ordinateur est utilisé à la place.

Utiliser l'en-tête From : si MAIL FROM est vide

L'en-tête MAIL FROM peut être vide. Il peut être aussi falsifié. Lorsque cette option est activée et que MAIL FROM est vide, le message est téléchargé et l'en-tête From: est utilisé à la place.

Ignorer automatiquement la mise en liste grise en cas de réussite de la vérification SPF

Il n'y a aucune raison d'utiliser la mise en liste grise pour un message en cas de réussite de la vérification SPF.

Réponse de refus SMTP

Vous pouvez spécifier un code de réponse, un code d'état et un message de réponse, qui définissent la réponse de refus temporaire SMTP envoyée au serveur SMTP si un message est refusé. Vous pouvez saisir un message de réponse au format suivant :

Code de réponse |

Code d'état |

Message de réponse |

|---|---|---|

550 |

5.7.1 |

Échec de la vérification SPF |