Antispam - Configurations avancées

Configurez ces paramètres en vue de la vérification des messages par des serveurs externes (définis comme RBL - Realtime Blackhole List, DNSBL - DNS Blocklist) selon des critères prédéfinis. Les serveurs RBL sont interrogés avec des adresses IP extraites des en-têtes Received:. Les serveurs DNSBL, quant à eux, sont interrogés avec des adresses IP et des domaines extraits du corps du message.

Pour plus d’explications, voir les articles sur RBL et DNSBL.

Nombre maximal d'adresses vérifiées à partir des en-têtes Received

Vous pouvez limiter le nombre d'adresses IP vérifiées par l'analyse antispam. Il s'agit des adresses IP écrites dans les en-têtes Received: from. La valeur par défaut est 0, ce qui signifie que seule l'adresse IP du dernier expéditeur identifié est vérifiée.

Vérifiez l'adresse de l'expéditeur dans la liste noire des utilisateurs finaux

Les e-mails qui ne sont pas envoyés à partir de serveurs de messagerie (ordinateurs qui ne sont pas répertoriés en tant que serveurs de messagerie) sont vérifiés afin de s'assurer que l'expéditeur ne figure pas dans la liste noire. Cette option est activée par défaut. Si nécessaire, vous pouvez la désactiver. Dans ce cas, les messages qui ne sont pas envoyés à partir de serveurs de messagerie ne seront pas vérifiés dans la liste noire.

Les résultats des listes de blocage de tiers externes ont la priorité par rapport à la liste noire des utilisateurs finaux pour les adresses IP dans les en-têtes Received: from. Toutes les adresses IP (jusqu’au nombre maximal spécifié d’adresses vérifiées) sont envoyées pour évaluation par des serveurs de tiers externes. |

Serveurs RBL supplémentaires

Il s'agit d'une liste de serveurs RBL (Realtime Blackhole List) qui sont interrogés lors de l'analyse des messages.

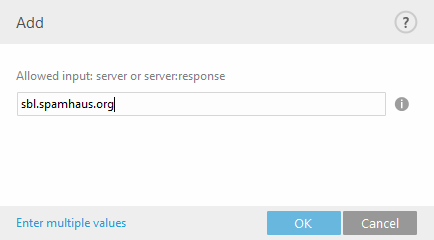

Lorsque vous ajoutez un serveur RBL supplémentaire, saisissez le nom de domaine du serveur (sbl.spamhaus.org, par exemple). Il fonctionnera avec les codes de retour pris en charge par le serveur. |

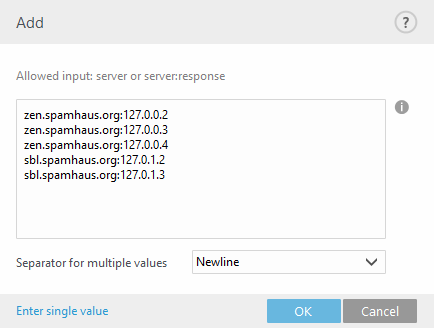

Vous pouvez également spécifier un nom de serveur avec un code de retour dans le format : server:response (for example,. zen.spamhaus.org:127.0.0.4). Lorsque vous utilisez ce format, il est recommandé d'ajouter chaque nom de serveur et code de retour séparément ; vous obtiendrez ainsi une liste complète. Cliquez sur Entrer plusieurs valeurs dans la fenêtre Ajouter pour spécifier tous les noms de serveur avec leur code de retour. Les entrées doivent ressembler à l'exemple suivant (les noms d'hôte des serveurs RBL et les codes de retour peuvent varier) :

Vous pouvez aussi importer votre liste personnalisée à partir d'un fichier plutôt que d'ajouter chaque entrée manuellement, cliquer sur Importer et accéder au fichier contenant les entrées à ajouter à la liste. De même, si vous devez exporter la liste existante vers un fichier, sélectionnez Exporter dans le menu contextuel.

Limite d'exécution de requête RBL (en secondes)

Cette option vous permet de définir une durée maximale pour les requêtes RBL. Les réponses RBL utilisées sont celles qui proviennent exclusivement des serveurs RBL qui ont répondu dans les temps. Si la valeur est définie sur 0, aucun délai n'est appliqué.

Nombre maximal d'adresses vérifiées dans la liste noire RBL

Cette option vous permet de limiter le nombre d'adresses IP qui sont interrogées sur le serveur RBL. Notez que le nombre total d'interrogations RBL correspond au nombre d'adresses IP figurant dans les en-têtes Reçu (jusqu'à un maximum d'adresses IP maxcheck RBL) multiplié par le nombre de serveurs RBL indiqués dans la liste RBL. Si la valeur est définie sur 0, un nombre illimité d'en-têtes reçus est vérifié. Notez que les adresses IP figurant dans la liste des adresses IP ignorées ne sont pas prises en compte dans la limite des adresses IP RBL.

Serveurs DNSBL supplémentaires

Il s'agit d'une liste de serveurs DNSBL (DNS Blocklist) à interroger, avec les domaines et les adresses IP extraits du corps du message.

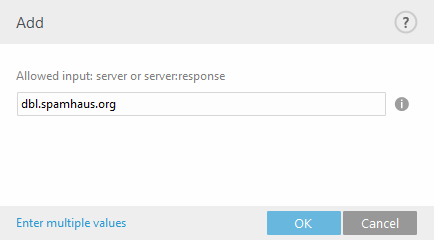

Lorsque vous ajoutez un serveur DNSBL supplémentaire, saisissez le nom de domaine du serveur (dbl.spamhaus.org, par exemple). Il fonctionnera avec les codes de retour pris en charge par le serveur. |

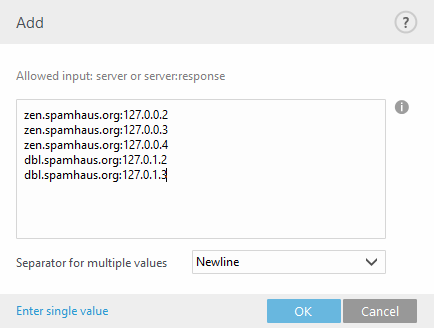

Vous pouvez également spécifier un nom de serveur avec un code de retour sous la forme : server:response (for example, zen.spamhaus.org:127.0.0.4). Dans ce cas, il est recommandé d'ajouter chaque nom de serveur et code de retour séparément ; vous obtiendrez ainsi une liste complète. Cliquez sur Entrer plusieurs valeurs dans la fenêtre Ajouter pour spécifier tous les noms de serveur avec leur code de retour. Les entrées doivent ressembler à l'exemple suivant (les noms d'hôte des serveurs DNSBL et les codes de retour peuvent varier) :

Limite d'exécution de requête DNSBL (en secondes)

Permet de définir un délai maximal pour l'exécution de toutes les requêtes DNSBL.

Nombre maximum d'adresses vérifiées par rapport à DNSBL

Cette option vous permet de limiter le nombre d'adresses IP qui sont interrogées sur le serveur DNS Blocklist.

Nombre maximal de domaines vérifiés dans la liste noire DNSBL

Cette option vous permet de limiter le nombre de domaines qui sont interrogés sur le serveur DNS Blocklist.

Taille de message maximale à analyser (Ko)

Limite l'analyse antispam des messages plus volumineux que la valeur spécifiée. La valeur par défaut 0 signifie une analyse de taille de messages illimitée. Normalement, il n'y a aucune raison de limiter l'analyse antispam. Si vous devez toutefois la limiter dans certaines situations, remplacez la valeur par la taille requise. Une fois cette option définie, le moteur antispam traite les messages dont la taille va jusqu'à celle spécifiée et ignore les messages plus volumineux.

La limite la plus petite autorisée est 12 kB. Si vous définissez une valeur de 1 à 12, le moteur antispam continuera toujours à lire les messages dont la taille est supérieure ou égale à 12 kB. |

Activer le rejet temporaire des messages indéterminés

Lorsque le moteur antispam ne parvient pas à déterminer si le message est un COURRIER INDÉSIRABLE ou non, ce qui signifie que le message comporte des caractéristiques de COURRIER INDÉSIRABLE suspects mais pas suffisants pour être marqué comme COURRIER INDÉSIRABLE, (premier courrier électronique d'une campagne ou message provenant d'une plage d'adresses IP avec des évaluations mixtes, par exemple), ce paramètre (s'il est activé) permet à ESET Mail Security de refuser temporairement ce message, comme les listes grises, et de continuer à le refuser jusqu'à ce que :

•La période se soit écoulée et que le message soit accepté à la prochaine remise. Ce message conserve la classification initiale (COURRIER INDÉSIRABLE ou MESSAGE SOUHAITÉ).

•Le cloud antispam recueille suffisamment de données et soit capable de classer correctement le message avant que la période ne s'écoule.

Le message refusé n'est pas conservé par ESET Mail Security et doit être renvoyé par le serveur de messagerie d'envoi, conformément au document RFC SMTP.

Activer l'envoi des messages temporairement rejetés pour analyse

Le contenu des messages est automatiquement envoyé pour analyse. La classification des messages est ainsi améliorée pour les prochains messages électroniques.

Il est possible que les messages temporairement refusés qui sont envoyés pour analyse soient en réalité des MESSAGES SOUHAITÉS. Dans de rares cas, les messages temporairement refusés peuvent être utilisés pour une évaluation manuelle. Activez uniquement cette fonctionnalité lorsqu'il n'y a aucun risque de fuite de données sensibles. |