Examen de la liste des fichiers soumis

Création d'une liste des principaux ordinateurs effectuant des soumissions

1.Connectez-vous à ESET PROTECT Web Console.

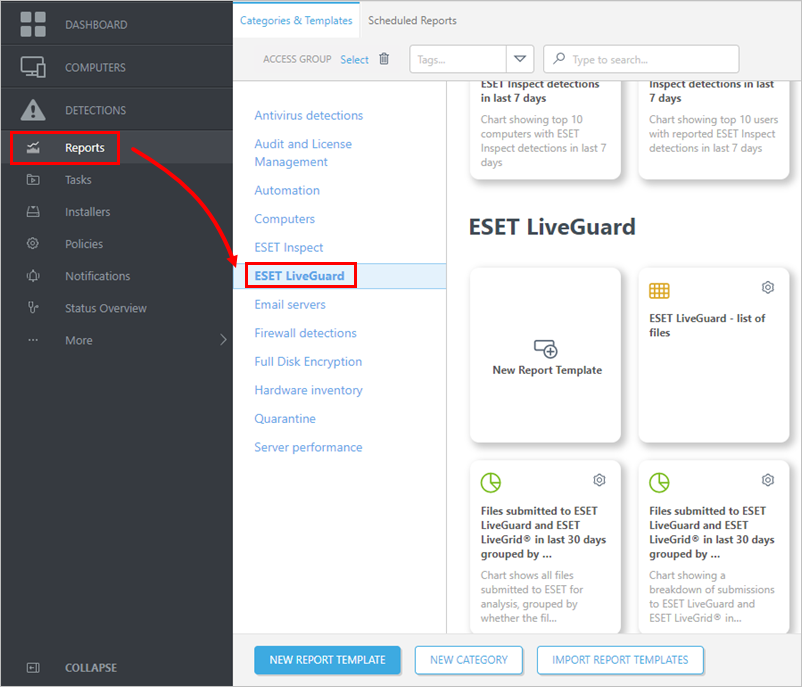

2.Cliquez sur Rapports > ESET LiveGuard.

3.Recherchez le modèle de rapport 10 premiers ordinateurs avec des soumissions de fichiers à ESET LiveGuard et ESET Live Grid au cours des 30 derniers jours.

Vous pouvez d'abord modifier le modèle et remplacer ensuite le nombre d'ordinateurs (10) ou la période (les 30 derniers jours) par une autre valeur si la situation de votre réseau l'exige. |

4.Cliquez sur Générer maintenant et enregistrez le rapport (liste des principaux ordinateurs).

Création de la liste des fichiers soumis pour les principaux ordinateurs

Pour effectuer les étapes ci-après, vous avez besoin de la liste ci-dessus des principaux ordinateurs effectuant des soumissions.

1.Connectez-vous à ESET PROTECT Web Console.

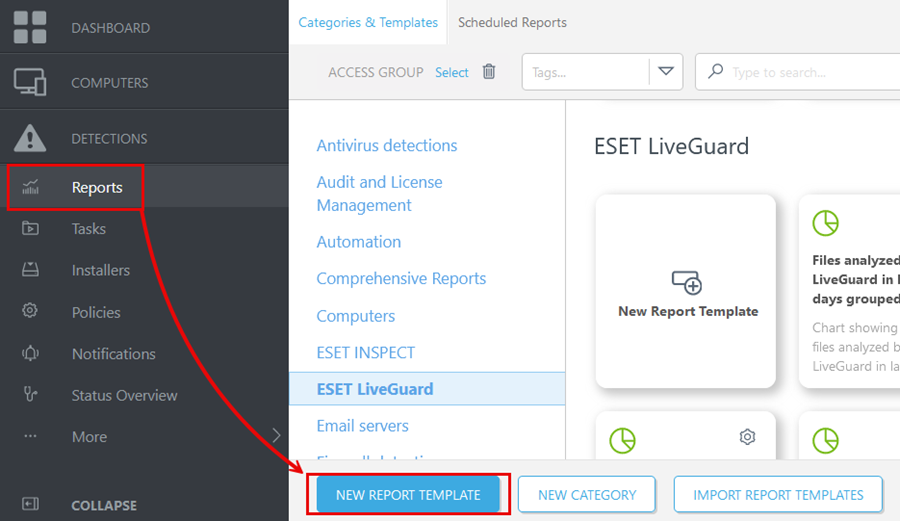

2.Cliquez sur Rapports > Nouveau modèle de rapport ou Ajouter un modèle de rapport.

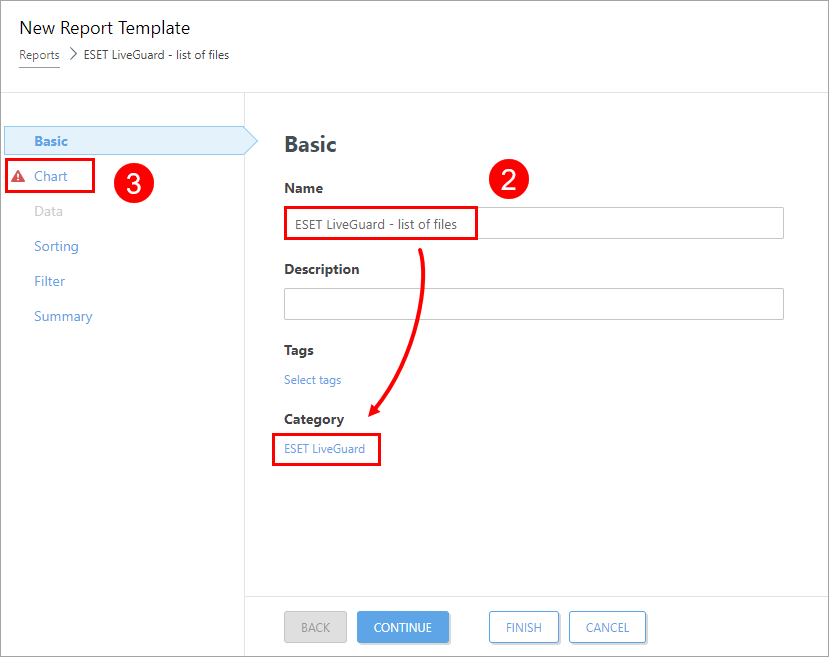

3.Attribuez un nom et une catégorie au modèle.

4.Passez à la section Diagramme.

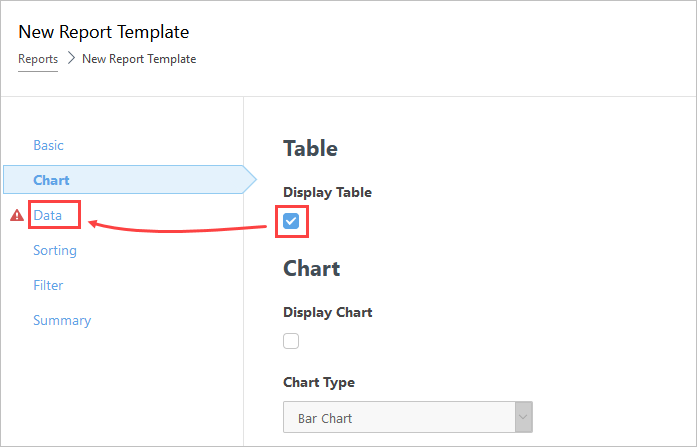

5.Dans la section Diagramme, sélectionnez uniquement la case à cocher Afficher la table et passez à la section Données.

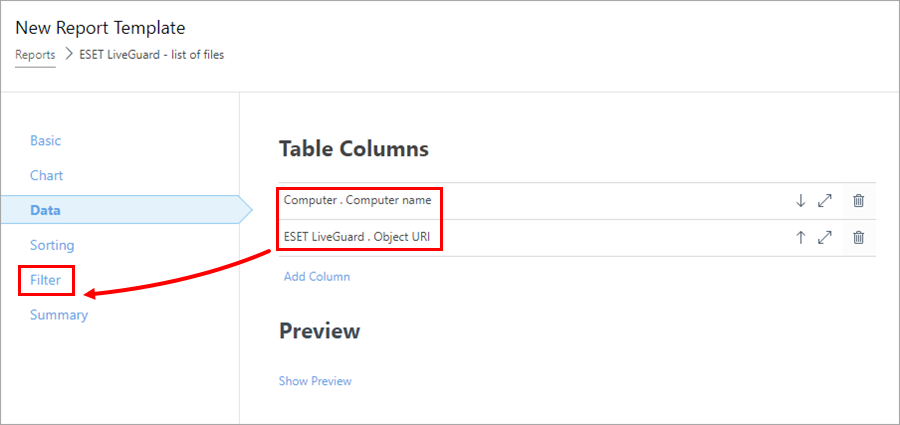

6.Dans la section Données, cliquez sur Ajouter une colonne et ajoutez les colonnes suivantes :

Ordinateur - Nom de l'ordinateur

ESET LiveGuard - URI de l'objet

7.Cliquez sur Filtrer.

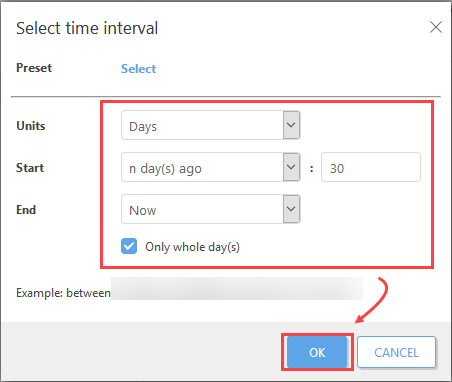

8.Cliquez sur Ajouter un filtre, puis sélectionnez Intervalle de temps relatif (Heure de l'occurrence) ESET LiveGuard.

9.Définissez l'intervalle sur les 30 derniers jours ou toute autre valeur appropriée pour votre système.

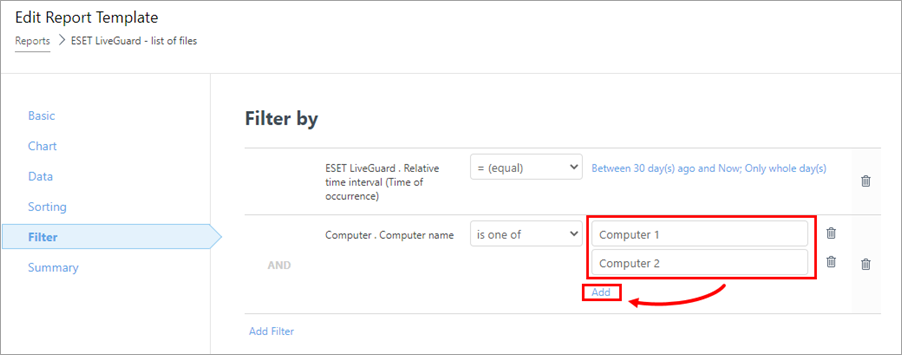

10. Cliquez de nouveau sur Ajouter une colonne, puis ajoutez l'élément Nom de l'ordinateur.

11. Ajoutez tous les noms des principaux ordinateurs de la procédure précédente (10 premiers ordinateurs de substitution).

12. Cliquez sur Terminer pour enregistrer le modèle de rapport.

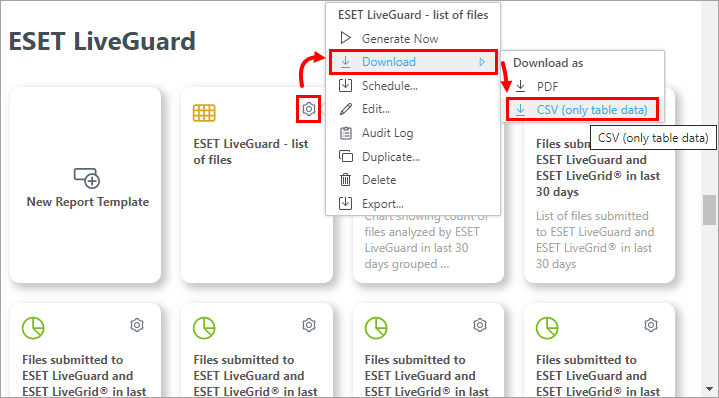

13. Recherchez nouveau modèle de rapport and générez un fichier CSV.

Analyse des données

La procédure ci-dessous nécessite un logiciel tiers (un éditeur de tableur et des compétences de base en analyse de données).

1.Ouvrez le fichier exporté au format CSV dans un éditeur de feuille de calcul, par exemple, Microsoft Excel.

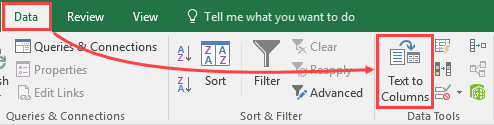

2.Séparez les données en deux colonnes. Dans Microsoft Excel, sélectionnez la première colonne, puis accédez à Données > Texte en colonnes.

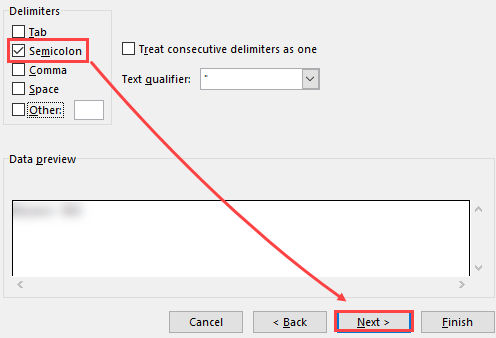

3.Sélectionnez Délimité > Suivant.

4.Sélectionnez uniquement le séparateur Point-virgule, puis cliquez sur Suivant > Terminer.

Analysez les données.

Recherchez une tendance dans les fichiers soumis et leurs emplacements. Recherchez une tendance, généralement un dossier, à partir duquel la grande majorité des fichiers est soumise. Lorsque vous trouvez une tendance, un ordinateur suspect ou une application, vous devez l'examiner. Recherchez les réponses aux questions suivantes : •Quelle application utilise ce dossier ? •À quoi sert cet ordinateur ? Qu'est-ce qui le distingue des autres ? •Quelle est l'origine de ces fichiers ? L'objectif de l'enquête est de trouver un modèle d'exclusion. |

Lorsque vous avez trouvé le modèle, passez à la section Exclusion de dossiers.