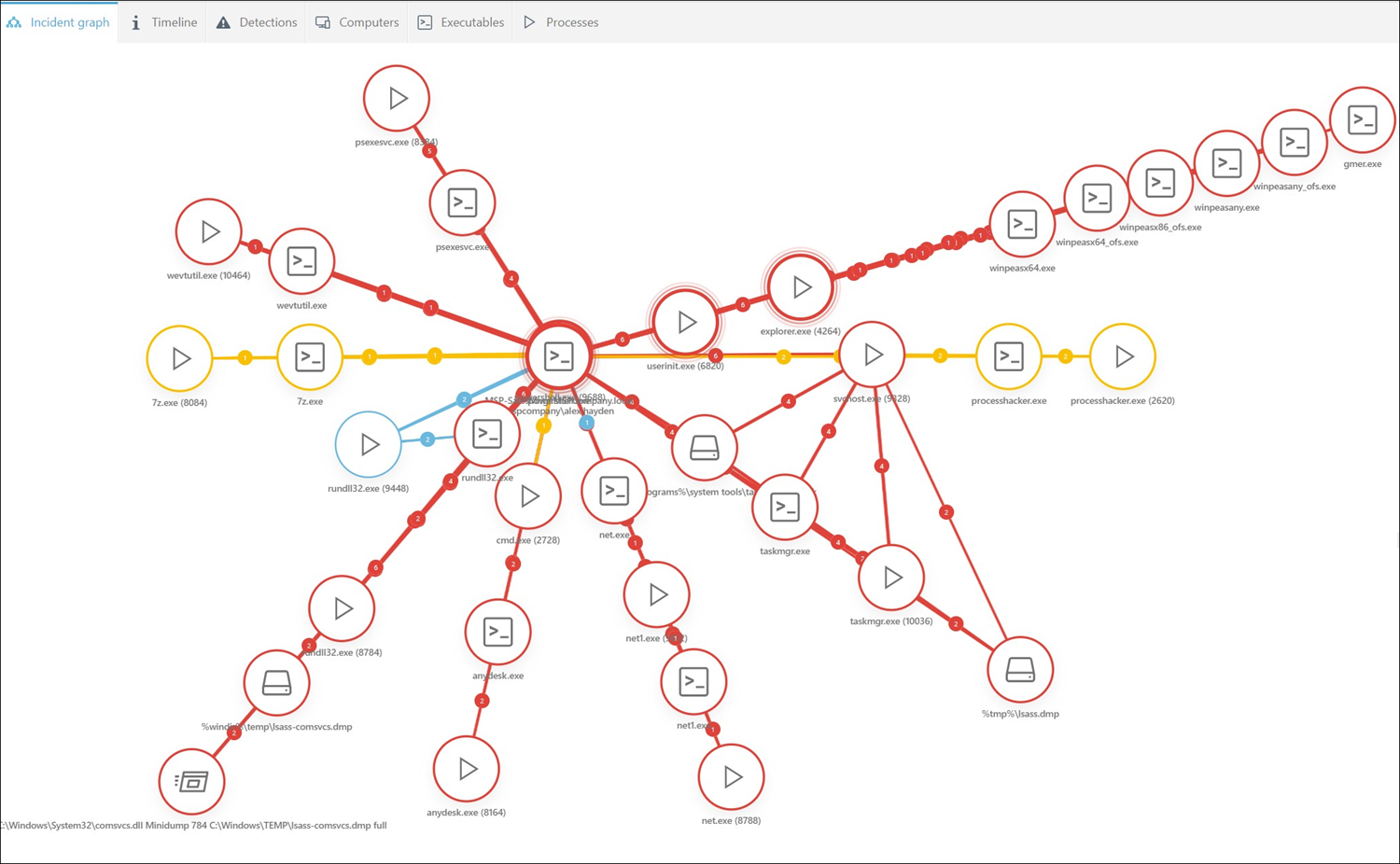

Приклад графіка інцидентів

У цьому прикладі наведено пояснення одного інциденту на графіку:

Що можна побачити на прикладі графіка:

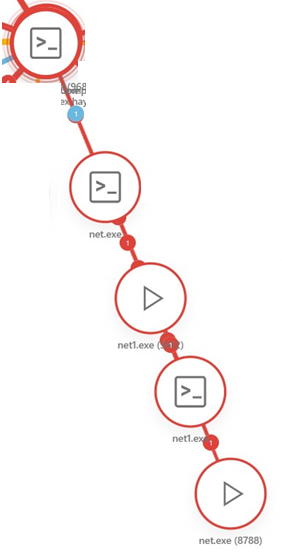

1.Користувач alex.hayden виконав довірені утиліти (whoami.exe, net.exe, net1.exe) з PowerShell. Це свідчить про те, що мета дії — збір інформації про системних користувачів і групи на рівні домену.

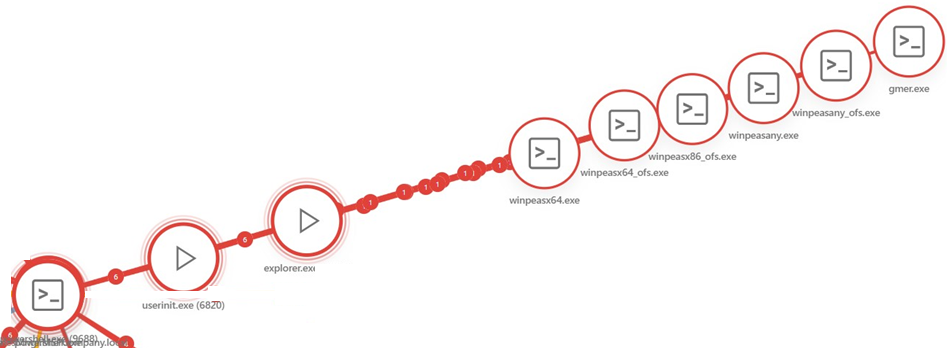

2.До кількох шкідливих файлів (winpeasx64.exe, winpeasany.exe, winpeasany_ofs.exe,gmer.exe, winpeasx86_ofs.exe, winpeasx64_ofs.exe) було отримано доступ Провідником Windows (explorer.exe).

3.Дії на кроці 2 призвели до виявлення об’єкта MSIL/HackTool.Agent.OS.

4.Виконання файлів processhacker.exe й kprocesshacker.sys указало на спробу вимкнути захисне програмне забезпечення й отримати права доступу на рівні ядра.

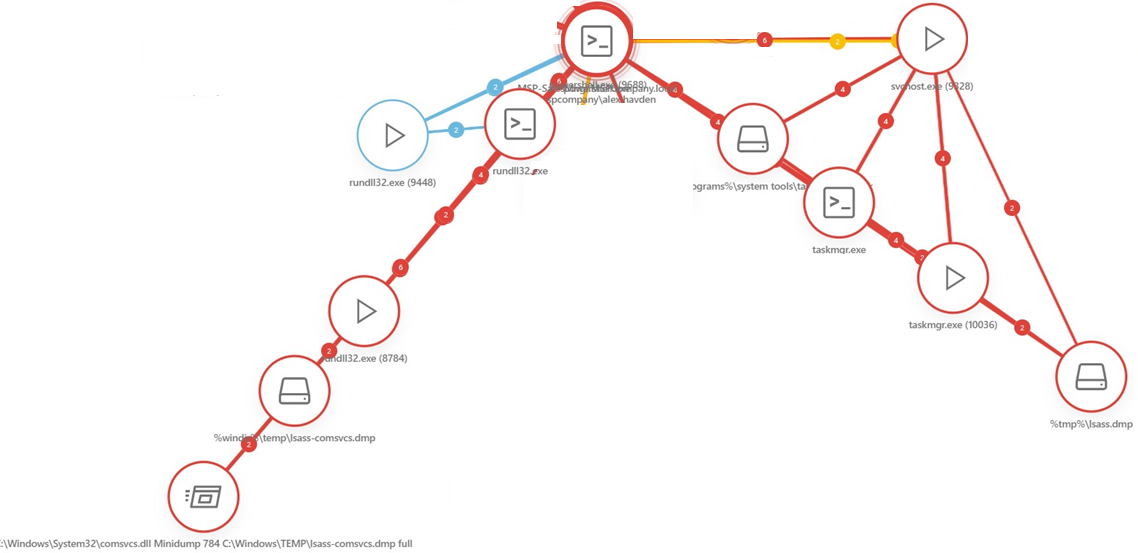

5.Об’єкт використав Диспетчер завдань (taskmgr.exe) і rundll32.exe для доступу до процесу LSASS (lsass.dmp) і створення файлів мінідампа, що може свідчити про створення дампа облікових даних.

6.Довірені утиліти (net1.exe й reg.exe) було застосовано, щоб додати та приховати обліковий запис користувача, а також змінити елементи реєстру.

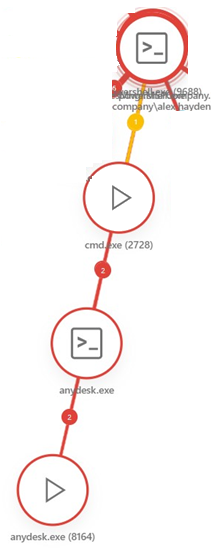

7.Програмне забезпечення для віддаленого робочого столу AnyDesk (anydesk.exe) було інстальовано у фоновому режимі й налаштовано запускатися під час завантаження системи. Ці дії відповідали техніці групи Conti, яка розповсюджує програми-вимагачі.

8.Для створення архівного файлу, захищеного паролем, використовувалась утиліта 7-Zip (7z.exe). Ця дія може вказувати на підозрілий збір даних або кодування файлів.

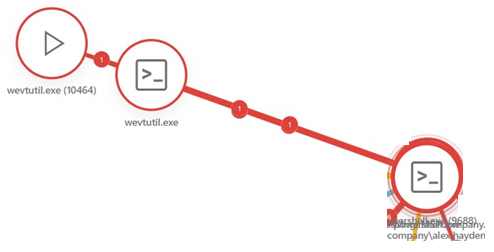

9.Журнал подій програми було очищено за допомогою wevtutil.exe. Це може свідчити про спробу видалити докази зловмисних дій.