Log-Dateien

Die Log-Dateien enthalten Informationen zu allen wichtigen aufgetretenen Programmereignissen sowie einen Überblick über Scanergebnisse, erkannte Bedrohungen usw. Logs sind unabdingbar für die Systemanalyse, die Erkennung von Problemen oder Risiken sowie die Fehlerbehebung. Die Logs werden im Hintergrund ohne Eingriffe des Benutzers erstellt. Welche Informationen aufgezeichnet werden, hängt von den aktuellen Einstellungen für die Mindestinformation ab. Textnachrichten und Logs können direkt in ESET File Security angezeigt oder exportiert werden.

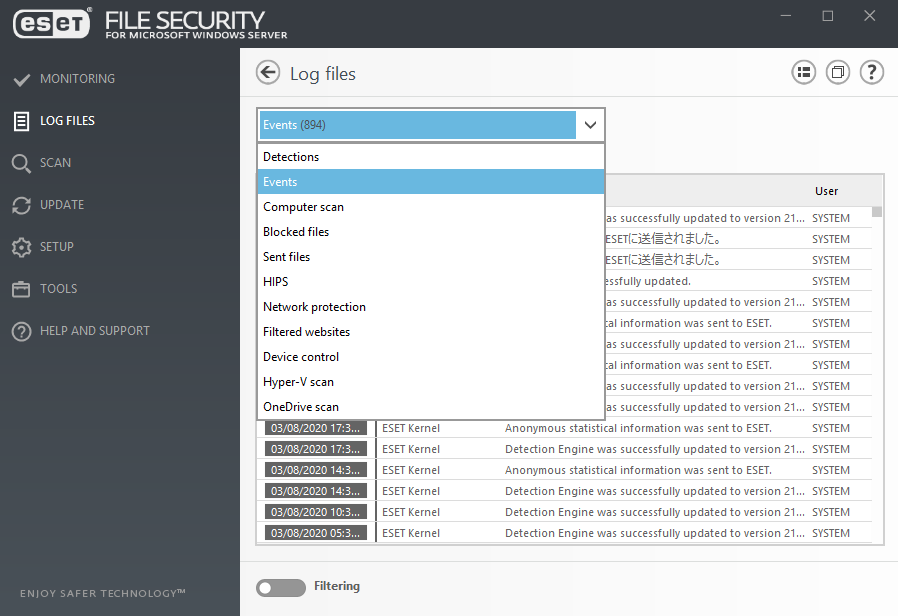

Wählen Sie im Dropdownmenü den gewünschten Log-Typ aus. Folgende Logs sind verfügbar:

Ereignisse

Das Ereignis-Log enthält detaillierte Informationen zu Infiltrationen, die von den ESET File Security-Modulen erkannt wurden. Die Informationen umfassen Erkennungszeitpunkt, Name der Infiltration, Speicherort, ausgeführte Aktion und Name des Benutzers, der zum Zeitpunkt der Erkennung der Infiltration angemeldet war. Doppelklicken Sie auf einen Log-Eintrag, um die Details in einem separaten Fenster anzuzeigen. Erstellen Sie einen Ereignisausschluss, indem Sie mit der rechten Maustaste auf einen Log-Eintrag (Ereignis) klicken und auf Ausschluss erstellen klicken. Daraufhin wird der Ausschluss-Assistent mit vordefinierten Kriterien geöffnet. Wenn neben einer ausgeschlossenen Datei der Name eines Ereignisses angezeigt wird, bedeutet dies, dass die Datei nur für das jeweilige Ereignis ausgeschlossen wird. Wenn die Datei später mit einer anderen Malware infiziert wird, wird Sie erneut erkannt.

Ereigniss

Alle von ESET File Security ausgeführten wichtigen Aktionen werden im Ereignis-Log aufgezeichnet. Das Ereignis-Log enthält Informationen über Ereignisse und im Programm aufgetretene Fehler. Es unterstützt Systemadministratoren und Benutzer bei der Fehlerbehebung. Die hier aufgeführten Informationen sind oftmals hilfreich, um ein im Programm aufgetretenes Problem zu beheben.

Computer prüfen

Alle Scanergebnisse werden in diesem Fenster angezeigt. Jede Zeile entspricht der Überprüfung eines einzelnen Computers. Doppelklicken Sie auf einen Eintrag, um Einzelheiten zum entsprechenden Scanvorgang anzeigen.

Gesperrte Dateien

Enthält Einträge für die Dateien, die gesperrt waren und auf die nicht zugegriffen werden konnte. Das Log enthält den Grund für die Sperrung und das Quellmodul, das die Datei gesperrt hat, sowie die Anwendung und den Benutzer, der die Datei ausgeführt hat.

Verschickte Dateien

Enthält Einträge der cloudbasierten Schutzmodule ESET Dynamic Threat Defense und ESET LiveGrid®.

HIPS

Enthält Einträge spezifischer Regeln, die zum Aufzeichnen markiert wurden. Das Log enthält die Anwendung, die den Vorgang angefordert hat, das Ergebnis (zugelassen oder blockiert) sowie den Namen der erstellten Regel.

Netzwerkschutz

Enthält Einträge zu den Dateien, die vom Botnet-Schutz und dem IDS (Netzwerkangriffsschutz) blockiert wurden.

Gefilterte Websites

Diese Liste enthält die vom Web-Schutz gesperrten Websites. Die Logs enthalten die Uhrzeit, die URL, den Benutzer und die Anwendung, die eine Verbindung zur gegebenen Website hergestellt hat.

Gerätesteuerung

Enthält Datensätze zu Wechselmedien oder externen Geräten, die an den Computer angeschlossen wurden. Nur Geräte mit einer Regel für die Gerätesteuerung werden in die Log-Datei aufgenommen. Wenn auf ein angeschlossenes Gerät keine Regel zutrifft, wird für das Gerät kein Log-Eintrag erstellt. Hier finden Sie außerdem Details wie Gerätetyp, Seriennummer, Herstellername und Mediengröße (je nach Verfügbarkeit der Informationen).

Hyper-V-Scan

Enthält eine Liste aller Hyper-V-Scanergebnisse. Durch Doppelklicken auf einen Eintrag können Sie Einzelheiten zum entsprechenden Scanvorgang anzeigen.

OneDrive-Prüfung

Enthält eine Liste mit den OneDrive-Scanergebnissen.

Im Kontextmenü (Rechtsklick) können Sie eine Aktion für den ausgewählten Logeintrag auswählen:

Aktion |

Nutzung |

Verknüpfung |

Siehe auch |

|---|---|---|---|

Anzeigen |

Zeigt ausführlichere Informationen zum ausgewählten Log in einem neuen Fenster an (gleiche Aktion wie durch Doppelklicken). |

||

Gleiche Datensätze filtern |

Diese Option aktiviert die Log-Filterung, sodass nur Einträge vom gleichen Typ wie der ausgewählte Eintrag angezeigt werden. |

Strg + Umsch + F |

|

Filter ... |

Wenn Sie auf diese Option klicken, können Sie im Fenster „Log-Filterung“ Filterkriterien für bestimmte Log-Einträge festlegen. |

||

Filter aktivieren |

Aktiviert die Filtereinstellungen. Wenn Sie die Filterung zum ersten Mal aktivieren, müssen Sie einige Einstellungen festlegen. |

||

Filter deaktivieren |

Deaktiviert die Filterung (gleiche Funktion wie der Schalter am unteren Rand). |

||

Kopieren |

Kopiert die Informationen der ausgewählten/hervorgehobenen Datensätze in die Zwischenablage. |

Strg + C |

|

Alle kopieren |

Kopiert die Informationen aller im Fenster angezeigten Einträge. |

||

Löschen |

Löscht die ausgewählten/hervorgehobenen Datensätze. Für diese Aktion sind Administratorberechtigungen erforderlich. |

||

Alle löschen |

Löscht alle Datensätze im Fenster. Für diese Aktion sind Administratorberechtigungen erforderlich. |

||

Exportieren... |

Exportiert die Informationen der ausgewählten/hervorgehobenen Datensätze in eine XML-Datei. |

||

Alle exportieren ... |

Exportiert sämtliche Informationen aus dem Fenster in eine XML-Datei. |

||

Suchen... |

Öffnet das Fenster „Im Log suchen“, in dem Sie Suchkriterien festlegen können. Dort können Sie nach Einträgen suchen, auch während die Filterung aktiviert ist. |

Strg + F |

|

Weitersuchen |

Sucht den nächsten Eintrag für die zuvor definierten Suchkriterien. |

F3 |

|

Rückwärts suchen |

Sucht den vorherigen Eintrag. |

Umsch + F3 |

|

Ausschluss erstellen |

Um Objekte anhand von Erkennungsname, Pfad oder Hash von der Säuberung auszuschließen. |