Lanceur d'analyses personnalisées

Si vous souhaitez analyser uniquement une cible spécifique, vous pouvez utiliser l'analyse personnalisée en cliquant sur Analyse d'ordinateur > Analyse personnalisée et sélectionner une option dans le menu déroulant ![]() > Cibles à analyser ou des cibles particulières dans l'arborescence des dossiers.

> Cibles à analyser ou des cibles particulières dans l'arborescence des dossiers.

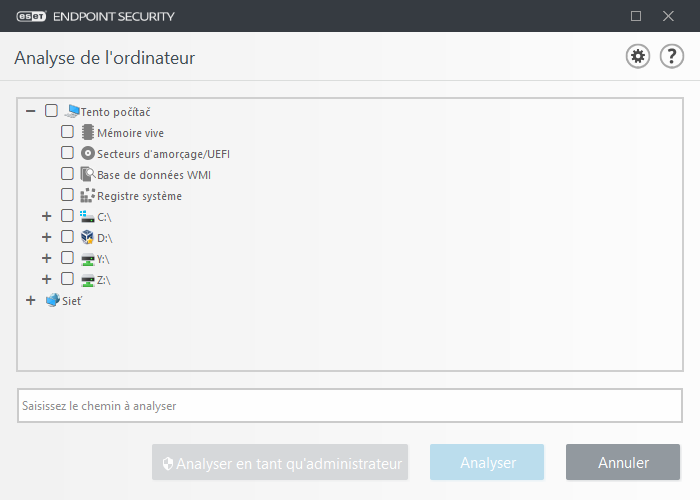

La fenêtre des cibles à analyser permet de définir les objets (mémoire, lecteurs, secteurs, fichiers et dossiers) dans lesquels rechercher des infiltrations.

Le menu déroulant Cibles à analyser permet de sélectionner des cibles à analyser prédéfinies :

- Par les paramètres de profil – Permet de sélectionner les cibles indiquées par le profil d'analyse sélectionné.

- Supports amovibles – Permet de sélectionner les disquettes, les périphériques USB, les CD/DVD, etc.

- Disques locaux – Permet de sélectionner tous les disques durs du système.

- Disques réseau – Analyse tous les lecteurs réseau mappés.

- Sélection personnalisée – Annule toutes les sélections précédentes.

La structure (arborescence) des dossiers contient également des cibles à analyser spécifiques.

- Mémoire vive – Analyse l'ensemble des processus et des données actuellement utilisés par la mémoire vive.

- Secteurs d'amorçage/UEFI – Analyse les secteurs d'amorçage et UEFI afin de détecter la présence éventuelle de logiciels malveillants. Pour plus d'informations sur le Scanner UEFI, consultez le glossaire.

- Base de données WMI – Analyse la totalité de la base de données Windows Management Instrumentation WMI, tous les espaces de noms, toutes les instances de classe et toutes les propriétés. Recherche des références à des fichiers infectés ou des logiciels malveillants intégrés en tant que données.

- Registre système – Analyse l’ensemble du Registre système, toutes les clés et les sous-clés. Recherche des références à des fichiers infectés ou des logiciels malveillants intégrés en tant que données. Lors du nettoyage des détections, la référence reste dans le Registre pour s’assurer que les données importantes ne sont pas perdues.

Pour accéder rapidement à une cible à analyser (fichier ou dossier), tapez son chemin d'accès dans le champ de texte sous l’arborescence. Le chemin d’accès respecte la casse. Pour inclure la cible dans l’analyse, cochez sa case dans l’arborescence.

Les éléments infectés ne sont pas nettoyés automatiquement. Une analyse sans nettoyage permet d'obtenir un aperçu de l'état actuel de la protection. Vous pouvez aussi choisir parmi trois niveaux de nettoyage en cliquant sur Configuration avancée > Moteur de détection > Analyse à la demande > Paramètres ThreatSense > Nettoyage. Si vous souhaitez effectuer uniquement une analyse du système sans actions de nettoyage supplémentaires, sélectionnez Analyse sans nettoyage. L'historique de l'analyse est enregistré dans le journal de l'analyse.

Lorsque l'option Ignorer les exclusions est sélectionnée, les fichiers portant une extension exclue de l'analyse sont analysés sans exception.

Vous pouvez choisir un profil à utiliser pour l'analyse des cibles sélectionnées dans le menu déroulant Profil d'analyse. Le profil par défaut est Analyse intelligente. Il existe trois autres profils d'analyse prédéfinis nommés Analyse par le menu contextuel, Analyse approfondie et Analyse de l'ordinateur. Ces profils d'analyse utilisent différents paramètres ThreatSense. Les options disponibles sont décrites dans la section Configuration avancée > Moteur de détection > Analyses des logiciels malveillants > Analyse à la demande > Paramètres ThreatSense.

Cliquez sur Analyser pour exécuter l'analyse avec les paramètres personnalisés que vous avez définis.

Analyser en tant qu'administrateur vous permet d'exécuter l'analyse sous le compte administrateur. Cliquez sur cette option si l'utilisateur actuel ne dispose pas des privilèges suffisants pour accéder aux fichiers à analyser. Remarquez que ce bouton n'est pas disponible si l'utilisateur actuel ne peut pas appeler d'opérations UAC en tant qu'administrateur.

Une fois une analyse terminée, vous pouvez consulter le journal d'analyse de l'ordinateur en cliquant sur Afficher le journal. |