Establecimiento de una conexión: detección

El firewall detecta cada nueva conexión de red que se crea. El modo de firewall activo determina las acciones que se llevan a cabo para la nueva conexión. Si el Modo automático o el Modo basado en políticas está activado, el firewall realizará acciones predefinidas sin la interacción del usuario.

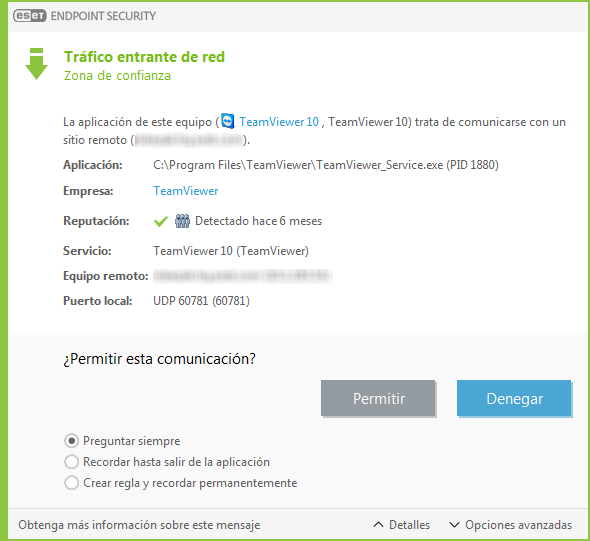

El modo interactivo muestra una ventana informativa para indicar que se detectó una nueva conexión de red, complementada con información detallada sobre la conexión. Puede elegir permitir la conexión o rechazarla (bloquearla). Si permite la misma conexión en forma reiterada en la ventana de diálogo, es recomendable crear una nueva regla para esa conexión. Para ello, seleccione Recordar acción (crear regla) y guarde la acción como una nueva regla para el firewall. Si en el futuro el firewall reconoce la misma conexión, aplicará la regla existente sin requerir la interacción del usuario.

Recordar la acción temporalmente para el proceso hace que una acción (Permitir / Denegar) se utilice hasta la actualización de una aplicación, un cambio de reglas o modos de filtrado, una actualización del módulo de Firewall o un reinicio del sistema. Las reglas temporales se eliminarán después de cualquiera de estas acciones.

Sea precavido cuando crea reglas nuevas y solo permita las conexiones que usted reconoce como seguras. Si se permiten todas las conexiones, el firewall deja de cumplir su propósito. Estos son los parámetros importantes para las conexiones:

- Ubicación remota: solo permite las conexiones de direcciones de confianza y conocidas.

- Aplicación local: no es aconsejable permitir conexiones para aplicaciones y procesos desconocidos.

- Número de puerto: las comunicaciones en puertos comunes (por ejemplo, tráfico de Internet, número de puerto 80) deberían permitirse bajo circunstancias normales.

Para proliferar, las infiltraciones informáticas suelen usar Internet y conexiones ocultas, que las ayudan a infectar sistemas remotos. Si las reglas están configuradas correctamente, el firewall se convierte en una herramienta útil para la protección ante una diversidad de ataques de códigos maliciosos.