Ustanawianie połączenia — wykrywanie

Zapora wykrywa każde nowo utworzone połączenie sieciowe. Aktywny tryb zapory określa, jakie działania są realizowane dla nowego połączenia. Jeśli aktywowano opcję Tryb automatyczny lub Tryb oparty na regułach, zapora będzie wykonywać wstępnie zdefiniowane czynności bez udziału użytkownika.

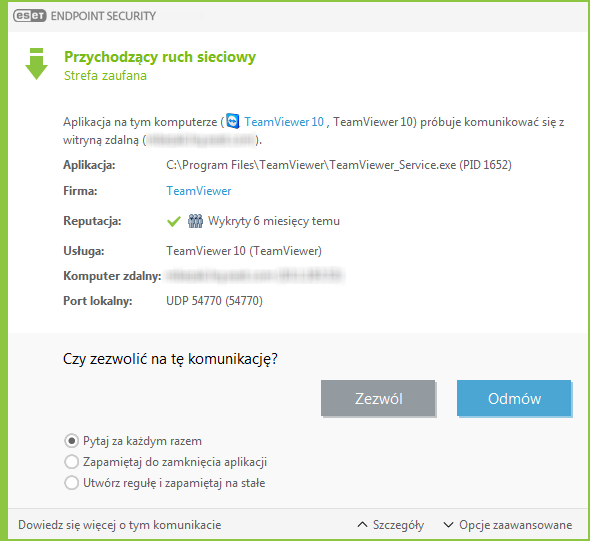

W trybie interaktywnym wyświetlane jest okno informacyjne z powiadomieniem o wykryciu nowego połączenia sieciowego wraz ze szczegółowymi informacjami na ten temat. Użytkownik może zezwolić na połączenie lub je odrzucić (odmowa). Jeśli użytkownik wielokrotnie zezwala na to samo połączenie przy użyciu okna dialogowego, zalecane jest utworzenie nowej reguły dla tego połączenia. W tym celu należy wybrać opcję Zapamiętaj czynność (utwórz regułę) i zapisać czynność jako nową regułę zapory. Jeśli zapora wykryje w przyszłości to samo połączenie, zostanie zastosowana istniejąca już reguła bez wymogu interakcji ze strony użytkownika.

Ustawienie Tymczasowo zapamiętaj czynność dla procesu powoduje stosowanie czynności (Zezwól/Odmów) do czasu ponownego uruchomienia aplikacji, zmiany reguł lub trybu filtrowania, aktualizacji modułu zapory lub ponownego uruchomienia systemu. Po wystąpieniu dowolnej z tych czynności reguły tymczasowe zostaną usunięte.

Należy ostrożnie podchodzić do tworzenia nowych reguł, zezwalając tylko na połączenia, które są bezpieczne. Jeśli wszystkie połączenia są dozwolone, zapora nie spełnia swojego zadania. Oto ważne parametry połączeń:

•Strona zdalna — należy zezwalać na połączenia tylko z zaufanymi i znanymi adresami.

•Aplikacja lokalna — nie zaleca się zezwalania na połączenia z nieznanymi aplikacjami i procesami.

•Numer portu — w zwykłych warunkach powinna być dozwolona komunikacja za pośrednictwem typowych portów (np. ruch internetowy — port numer 80).

W celu rozprzestrzeniania się wirusy często używają połączeń internetowych i ukrytych, co ułatwia im infekowanie systemów zdalnych. Jeśli reguły są prawidłowo skonfigurowane, zapora staje się użytecznym narzędziem ochrony przed różnymi atakami przy użyciu szkodliwego kodu.