Ochrona dostępu do stron internetowych

Zapewnianie połączenia z Internetem jest standardową funkcją komputera osobistego. Niestety komunikacja internetowa stała się głównym sposobem przenoszenia szkodliwego kodu. Ochrona dostępu do stron internetowych polega na monitorowaniu realizowanej między przeglądarkami internetowymi i zdalnymi serwerami komunikacji zgodnej z regułami protokołów HTTP (ang. Hypertext Transfer Protocol) i HTTPS (komunikacja szyfrowana).

Dostęp do stron internetowych, o których wiadomo, że zawierają szkodliwe treści jest blokowany zanim zawartość zostanie pobrana. Wszystkie pozostałe strony internetowe są skanowane przy użyciu technologii skanowania ThreatSense podczas ładowania i zostają zablokowane w przypadku wykrycia szkodliwej zawartości. Funkcja Ochrona dostępu do stron internetowych obejmuje dwa poziomy ochrony — blokowanie na podstawie czarnej listy oraz blokowanie na podstawie zawartości.

Stanowczo zalecane jest, aby ochrona dostępu do stron internetowych była włączona. Dostęp do tej opcji można uzyskać w głównym oknie programu ESET Endpoint Security, wybierając kolejno opcje Ustawienia > Ochrona internetowa > Ochrona dostępu do stron internetowych.

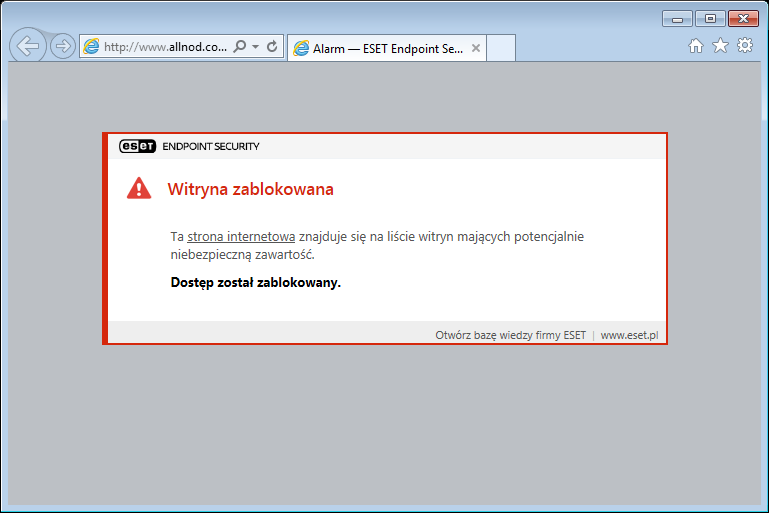

Jeśli witryna internetowa jest zablokowana, funkcja Ochrona dostępu do stron internetowych spowoduje wyświetlenie w przeglądarce następującego komunikatu:

Następujące artykuły z bazy wiedzy ESET mogą być dostępne tylko w języku angielskim: |

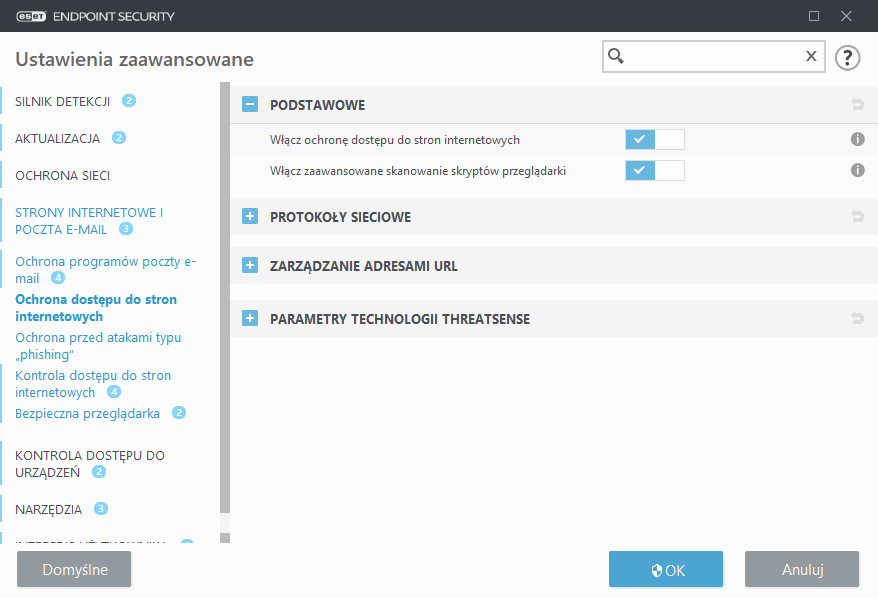

W obszarze Ustawienia zaawansowane (F5) > Strony internetowe i poczta e-mail > Ochrona dostępu do stron internetowych dostępne są następujące opcje:

•Podstawowa — aby włączyć lub wyłączyć tę funkcję w obszarze Ustawienia zaawansowane.

•Protokoły sieciowe — umożliwia skonfigurowanie monitorowania protokołów standardowych, które są używane w większości przeglądarek internetowych.

•Zarządzanie adresami URL — umożliwia wskazanie adresów URL, które mają być blokowane, dozwolone lub wyłączone ze sprawdzania.

•Ustawienia parametrów technologii ThreatSense — zaawansowane ustawienia skanera antywirusowego umożliwiające skonfigurowanie takich ustawień, jak typy skanowanych obiektów (np. wiadomości e-mail, archiwa), metody wykrywania zagrożeń związanych z dostępem do stron internetowych itp.