Utilisation d'ESET Endpoint Security

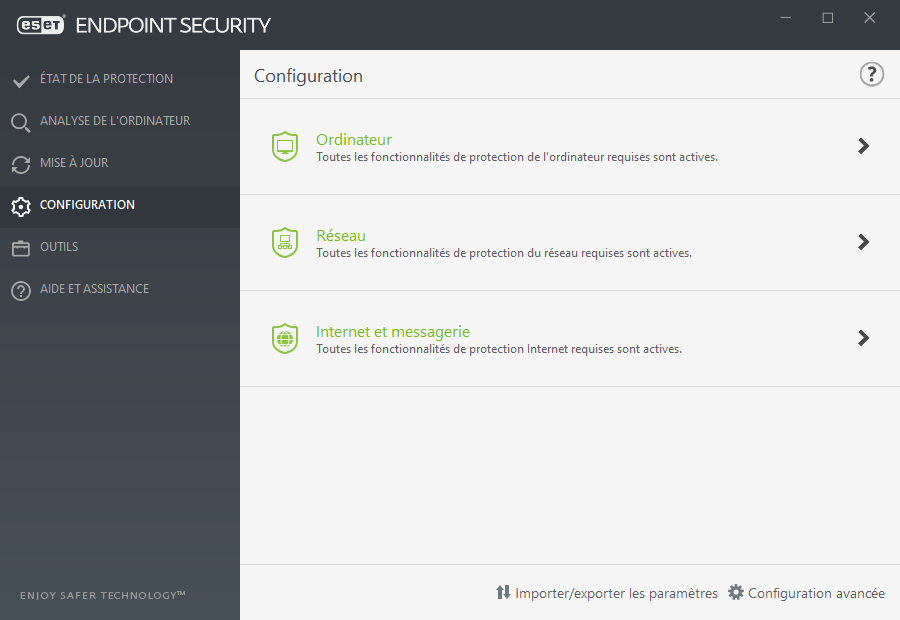

Les options de configuration d'ESET Endpoint Security permettent de régler le niveau de protection de votre ordinateur, d'Internet, de la messagerie et du réseau.

Lors de la création d'une stratégie à partir d'ESET PROTECT Web Console ou ESET Security Management Center Web Console, vous pouvez sélectionner l'indicateur de chaque paramètre. Les paramètres associés à l'indicateur Forcer sont prioritaires et ne peuvent pas être remplacés par une stratégie ultérieure (même si cette stratégie ultérieure est associée à un indicateur Forcer). Ces paramètres ne peuvent ainsi pas être modifiés (par un utilisateur ou des stratégies ultérieures lors d'une fusion, par exemple). Pour plus d'informations, voir la rubrique traitant des indicateurs dans l'aide en ligne d'ESET PROTECT. |

Le menu Configuration contient les sections suivantes :

•Ordinateur

•Réseau

•Web et courier électronique

La section Ordinateur permet d'activer ou de désactiver les composants suivants :

•Protection en temps réel du système de fichiers – Tous les fichiers ouverts, créés ou exécutés sont analysés pour y rechercher la présence éventuelle de code malveillant.

•Contrôle des appareils Permet un contrôle automatique des appareils (CD/DVD/USB/...). Ce module permet de bloquer ou d'ajuster les filtres étendus/autorisations, et de définir les autorisations des utilisateurs à accéder à un appareil et à l'utiliser.

•Host Intrusion Prevention System (HIPS) – Le système HIPS surveille les événements qui se produisent dans le système d'exploitation et réagit en fonction d'un ensemble de règles personnalisées.

•Le scanner de mémoire avancé fonctionne avec le bloqueur d'exploit afin de renforcer la protection contre les logiciels malveillants qui ne sont pas détectés par les produits anti-logiciels malveillants grâce à l'obscurcissement ou au chiffrement. Le scanner de mémoire avancé est désactivé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

•Bloqueur d'exploit – Conçu pour renforcer les types d'applications connues pour être très vulnérables aux exploits (navigateurs, lecteurs de fichiers PDF, clients de messagerie et composants MS Office). Le bloqueur d'exploit est désactivé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

•Bouclier anti-ransomwares constitue une autre couche de protection qui fonctionne dans le cadre de la fonctionnalité HIPS. Pour qu'elle fonctionne, vous devez activer le système de réputation ESET LiveGrid®. Consultez d'autres informations sur ce type de protection.

•Mode de présentation – Fonctionnalité destinée aux utilisateurs qui ne veulent pas être interrompus lors de l'utilisation de leur logiciel. Ils ne souhaitent pas être dérangés par des fenêtres contextuelles et veulent réduire les contraintes sur l'UC. Vous recevez un message d'avertissement (risque potentiel de sécurité) et la fenêtre principale devient orange lorsque le mode de présentation est activé.

La section Protection du réseau permet de configurer le pare-feu, la protection contre les attaques réseau (IDS) et la protection anti-botnet.

La configuration de la protection Web et courier électronique permet d'activer ou de désactiver les composants suivants :

•Navigateur sécurisé – Protège vos données sensibles lors de la navigation en ligne (données financières lors des transactions en ligne, par exemple).

•Contrôle Web – Bloque les pages Web dont le contenu est susceptible d'être choquant. Les administrateurs système peuvent en outre spécifier des préférences d'accès pour 27 catégories de sites Web prédéfinies.

•Protection de l'accès Web – Si cette option est activée, tout le trafic HTTP ou HTTPS est analysé afin d'y rechercher des codes malveillants.

•Protection du client de messagerie – Contrôle les communications reçues via les protocoles POP3 et IMAP.

•Protection antispam – Recherche les messages non sollicités.

•Protection antihameçonnage – Vous protège des tentatives d’acquisition de mots de passe, de données bancaires ou d'autres informations sensibles par des sites Web non légitimes se faisant passer pour des sites Web dignes de confiance.

Pour désactiver temporairement un module, cliquez sur le bouton bascule vert![]() en regard de celui-ci. Notez que cela pourrait abaisser le niveau de protection de l'ordinateur.

en regard de celui-ci. Notez que cela pourrait abaisser le niveau de protection de l'ordinateur.

Pour réactiver la protection d'un composant de sécurité désactivé, cliquez sur le bouton bascule rouge ![]() pour l'activer.

pour l'activer.

Lorsque la stratégie ESET PROTECT/ESMC/ERA est appliquée, l'icône représentant un verrou ![]() s'affiche en regard d'un composant spécifique. La stratégie appliquée par ESET Security Management Center ou ESET PROTECT peut être remplacée localement après l'authentification par l'utilisateur connecté (l'administrateur, par exemple). Pour plus d'informations, reportez-vous à l'aide en ligne d'ESET PROTECT.

s'affiche en regard d'un composant spécifique. La stratégie appliquée par ESET Security Management Center ou ESET PROTECT peut être remplacée localement après l'authentification par l'utilisateur connecté (l'administrateur, par exemple). Pour plus d'informations, reportez-vous à l'aide en ligne d'ESET PROTECT.

toutes les mesures de protection désactivées de cette manière sont réactivées après le redémarrage de l'ordinateur. |

Pour accéder aux paramètres détaillés d'un composant de sécurité spécifique, cliquez sur le symbole d'engrenage ![]() situé en regard d'un composant.

situé en regard d'un composant.

D'autres options sont disponibles au bas de la fenêtre de configuration. Pour charger les paramètres de configuration à l'aide d'un fichier de configuration .xml ou pour enregistrer les paramètres de configuration actuels dans un fichier de configuration, utilisez l'option Importer/exporter les paramètres. Pour plus d'informations, consultez la section Importer/exporter les paramètres.

Pour afficher des options détaillées, cliquez sur Configuration avancée ou appuyez sur F5.