Parâmetros ThreatSense

O ThreatSense é composto por vários métodos de detecção de ameaça complexos. Essa tecnologia é proativa, o que significa que ela também fornece proteção durante a propagação inicial de uma nova ameaça. Ela utiliza uma combinação de análise de código, emulação de código, assinaturas genéricas e assinaturas de vírus que funcionam em conjunto para otimizar significativamente a segurança do sistema. O mecanismo de rastreamento é capaz de controlar diversos fluxos de dados simultaneamente, maximizando a eficiência e a taxa de detecção. A tecnologia ThreatSensetambém elimina os rootkits com êxito.

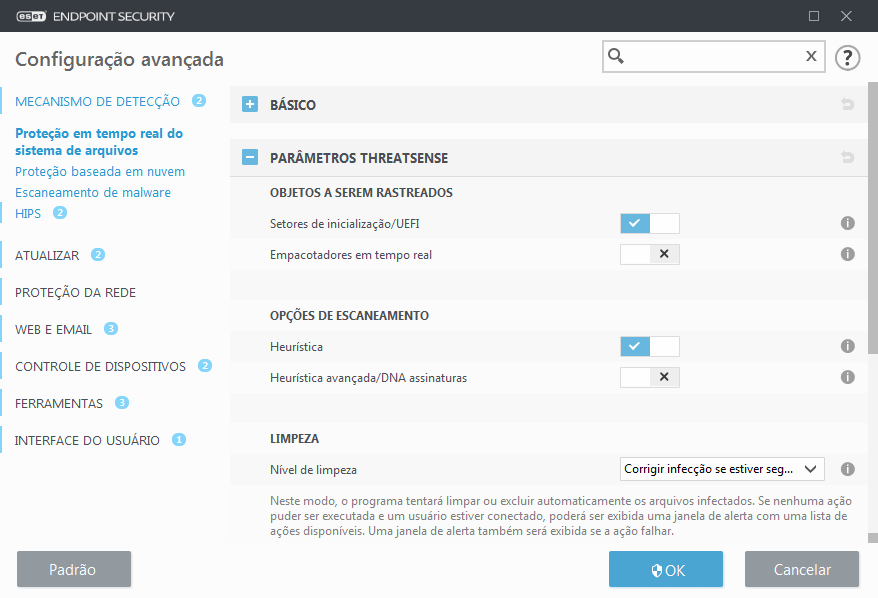

as opções de configuração do motor ThreatSense permitem que você especifique diversos parâmetros de rastreamento:

•Tipos e extensões de arquivos que serão rastreados

•A combinação de diversos métodos de detecção

•Níveis de limpeza etc.

Para acessar a janela de configuração, clique em parâmetros ThreatSense na janela de Configuração avançada de qualquer módulo que use a tecnologia ThreatSense (consulte a seguir). Cenários de segurança diferentes podem exigir configurações diferentes. Com isso em mente, o ThreatSense pode ser configurado individualmente para os seguintes módulos de proteção:

•Proteção em tempo real do sistema de arquivos

•Rastreamento em estado ocioso

•Rastreamento na inicialização

•Proteção de documentos

•Proteção do cliente de email

•Proteção do acesso à Web

•Escanear o computador

Os parâmetros do ThreatSense são altamente otimizados para cada módulo, e modificá-los pode influenciar significativamente a operação do sistema. Por exemplo, alterar parâmetros para sempre verificar empacotadores em tempo real ou ativar a heurística avançada no módulo de Proteção em tempo real do sistema de arquivos pode resultar em maior utilização dos recursos (normalmente, somente arquivos recém-criados são verificados utilizando esses métodos). Recomendamos que mantenha os parâmetros padrão do ThreatSense inalterados para todos os módulos, exceto Escanear o computador.

Objetos a serem rastreados

Esta seção permite definir quais componentes e arquivos do computador serão rastreados quanto a infiltrações.

Memória operacional - Rastreia procurando ameaças que atacam a memória operacional do sistema.

Setores de inicialização/UEFI – Escaneia os setores de inicialização quanto à presença de malware no registro de inicialização principal. Leia mais sobre UEFI no glossário.

Arquivos de email – O programa é compatível com as extensões a seguir: DBX (Outlook Express) e EML.

Arquivos – O programa é compatível com as extensões a seguir: ARJ, BZ2, CAB, CHM, DBX, GZIP, ISO/BIN/NRG, LHA, MIME, NSIS, RAR, SIS, TAR, TNEF, UUE, WISE, ZIP, ACE, e muito mais.

Arquivos de auto extração – Arquivos de auto extração (SFX) são arquivos que podem extrair a si mesmos.

Empacotadores em tempo real - Depois da execução, os empacotadores em tempo real (ao contrário dos arquivos compactados padrão) fazem a descompactação na memória. Além dos empacotadores estáticos padrão (UPX, yoda, ASPack, FSG etc.), o scanner é compatível com o reconhecimento de vários tipos adicionais de empacotadores graças à emulação do código.

Opções de rastreamento

Selecione os métodos a serem utilizados durante o escaneamento do sistema para verificar infiltrações. As opções disponíveis são:

Heurística - Uma heurística é um algoritmo que analisa a atividade (maliciosa) dos programas. A principal vantagem dessa tecnologia é a capacidade de identificar software malicioso que não existia ou que não era conhecido pela versão anterior do mecanismo de detecção. A desvantagem é uma probabilidade (muito pequena) de alarmes falsos.

Heurística avançada/assinaturas de DNA - A heurística avançada é um algoritmo heurístico exclusivo desenvolvido pela ESET, otimizado para a detecção de worms de computador e cavalos de troia e escritos em linguagens de programação de alto nível. O uso de heurística avançada aumenta muito as capacidades de detecção de ameaças de produtos ESET. As assinaturas podem detectar e identificar vírus com segurança. Usando o sistema de atualização automática, novas assinaturas são disponibilizadas em poucas horas depois da descoberta da ameaça. A desvantagem das assinaturas é que elas detectam somente os vírus que conhecem (ou suas versões levemente modificadas).

Limpeza

As configurações de limpeza determinam o comportamento do ESET Endpoint Security enquanto limpa os objetos.

Exclusões

Uma extensão é a parte do nome de arquivo delimitada por um ponto final. A extensão define o tipo e o conteúdo do arquivo. Essa seção de configuração de parâmetros do ThreatSense permite definir os tipos de arquivos a serem rastreados.

Outros

Ao configurar os parâmetros do mecanismo ThreatSense para um rastreamento sob demanda do computador, as seguintes opções na seção Outro também estarão disponíveis:

Rastrear fluxos dados alternativos (ADS) - Fluxos de dados alternativos usados pelo sistema de arquivos NTFS são associações de arquivos e pastas invisíveis às técnicas comuns de rastreamento. Muitas infiltrações tentam evitar a detecção disfarçando-se de fluxos de dados alternativos.

Executar escaneamento em segundo plano com baixa prioridade - Cada sequência de rastreamento consome determinada quantidade de recursos do sistema. Se você estiver trabalhando com programas que exigem pesados recursos do sistema, você poderá ativar o rastreamento de baixa prioridade em segundo plano e economizar recursos para os aplicativos.

Fazer relatório de todos os objetos – O Relatório do escaneamento exibirá todos os arquivos escaneados em arquivos de extração automática, mesmo aqueles que não estão infectados (pode gerar muitos dados de relatórios de escaneamento e aumentar o tamanho do arquivo do relatório do escaneamento).

Ativar otimização inteligente - Com a Otimização inteligente ativada, as configurações mais ideais são utilizadas para garantir o nível mais eficiente de escaneamento, mantendo simultaneamente a velocidade de rastreamento mais alta. Os diversos módulos de proteção fazem rastreamento de maneira inteligente, utilizando diferentes métodos de rastreamento e os aplicando a tipos específicos de arquivos. Se a Otimização inteligente estiver desativada, somente as configurações definidas pelo usuário no núcleo do ThreatSense do módulo particular serão aplicadas durante a realização de um rastreamento.

Manter último registro de acesso - Selecione essa opção para manter o tempo de acesso original dos arquivos rastreados, em vez de atualizá-lo (por exemplo, para uso com sistemas de backup de dados).

Limites

Limites

A seção Limites permite especificar o tamanho máximo de objetos e nível de compactação de arquivos compactados a serem rastreados:

Configurações do objeto

Tamanho máximo do objeto - Define o tamanho máximo de objetos a serem rastreados. O módulo antivírus determinado rastreará apenas objetos menores que o tamanho especificado. Essa opção apenas será alterada por usuários avançados que podem ter razões específicas para excluir objetos maiores do escaneamento. Valor padrão: sem limite.

Tempo máximo do rastreamento para objeto (s) - Define o valor de tempo máximo para o rastreamento de um objeto. Se um valor definido pelo usuário for digitado aqui, o módulo antivírus interromperá o escaneamento de um objeto quando o tempo tiver decorrido, independentemente da conclusão do rastreamento. Valor padrão: sem limite.

Configuração de escaneamento de arquivo

Nível de compactação de arquivos - Especifica a profundidade máxima do escaneamento de arquivos compactados. Valor padrão: 10.

Tamanho máximo do arquivo no arquivo compactado - Essa opção permite especificar o tamanho máximo de arquivos para os arquivos contidos em arquivos compactados (quando são extraídos) a serem rastreados. Valor padrão: sem limite.

Observação Não recomendamos alterar os valores padrão; sob circunstâncias normais, não haverá razão para modificá-los. |