Système de prévention d’intrusion au niveau de l’hôte (HIPS)

Seul un utilisateur d'expérience devrait apporter des modifications aux paramètres de HIPS. Une mauvaise configuration des paramètres HIPS peut rendre le système instable. |

Le Système de prévention des intrusions sur l'ordinateur hôte (HIPS) protège votre système des logiciels malveillants ou de toute activité indésirable qui tentent de nuire à votre ordinateur. Il utilise, pour ce faire, une analyse comportementale évoluée combinée aux fonctionnalités de détection de filtrage du réseau utilisées dans la surveillance des processus en cours, fichiers et clés de registre. Le système HIPS diffère de la protection en temps réel du système de fichiers et ce n'est pas un pare-feu. Il surveille uniquement les processus en cours d'exécution au sein du système d'exploitation.

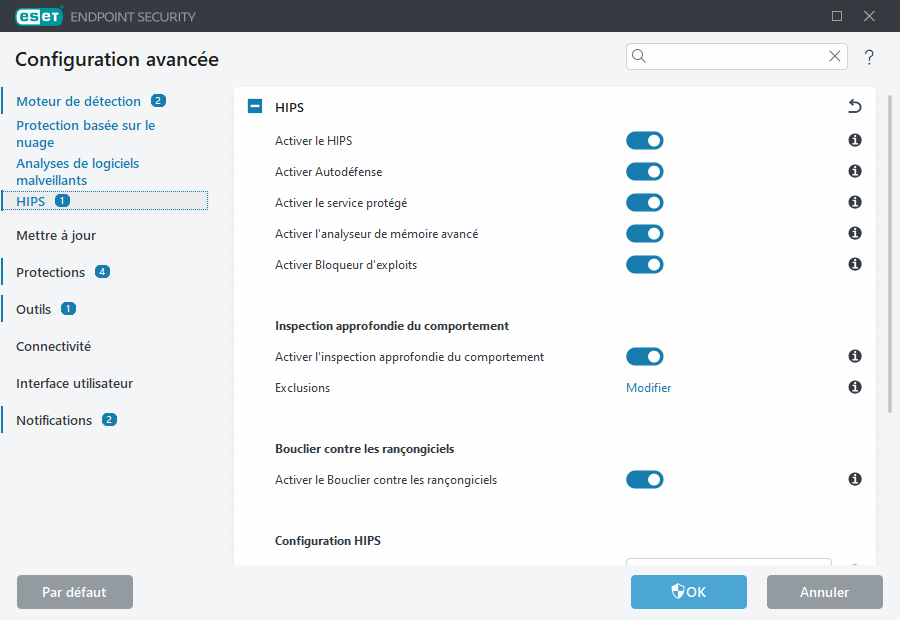

Vous pouvez configurer les paramètres HIPS dans Configuration avancée > Protections > HIPS > Host Intrusion Prevention System (Système de prévention des intrusions dans l’hôte). L'état du HIPS (activé/désactivé) s'affiche dans la fenêtre principale du programme ESET Endpoint Security > Configuration > Ordinateur.

HIPS

Activer HIPS – HIPS est activé par défaut dans ESET Endpoint Security. La désactivation de HIPS désactivera le reste des fonctionnalités HIPS telles que le Bloqueur d'exploit.

Le chargement des pilotes est toujours autorisé - Le chargement des pilotes sélectionnés est toujours autorisé, indépendamment du mode de filtrage défini, à l'exception des cas où un pilote est explicitement bloqué par une règle de l'utilisateur.

Activer l'analyseur de mémoire avancé – fonctionne avec le Bloqueur d'exploit pour renforcer la protection contre les logiciels malveillants qui ont été conçus pour contourner la détection par les protection anti-logiciels malveillants en utilisant l'obscurcissement ou le chiffrement. L'analyseur avancé de la mémoire est activé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

Activer le Bloqueur d'exploit - cette fonction est conçue pour protéger les types d'applications souvent exploités, comme les navigateurs, les lecteurs les PDF, les clients de messagerie et les composants MS Office. Le bloqueur d'exploit est activé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

Le filtrage peut être effectué selon l'un des modes suivants :

Description |

|

|---|---|

Mode automatique |

Les opérations sont activées, à l'exception de celles bloquées par des règles prédéfinies qui protègent votre système. |

Mode intelligent |

L'utilisateur ne sera informé que des événements vraiment suspects. |

Mode interactif |

L'utilisateur sera invité à confirmer les opérations. |

Mode basé sur des règles personnalisées |

Boque toutes les opérations qui ne sont pas définies par une règle précise qui les autorise. |

Mode d'apprentissage |

Les opérations sont activées et une règle est créée, après chaque opération. Les règles créées dans ce mode peuvent être affichées dans l'Éditeur des Règles HIPS, mais leur priorité sera inférieure aux règles créées manuellement ou en mode automatique. Lorsque vous sélectionnez le mode d'apprentissage dans le menu déroulant Mode de filtrage HIPS, le paramètre Mode d'apprentissage se termine le devient disponible. Sélectionnez la plage de temps pendant laquelle vous souhaitez que le mode d'apprentissage soit activé; la durée maximale est de 14 jours. Une fois que la durée indiquée sera écoulée, vous serez invité à modifier les règles créées par HIPS alors qu'il était en mode d'apprentissage. Vous pouvez également choisir un mode de filtrage différent, ou reporter la décision et continuer à utiliser le mode d'apprentissage. |

Mode défini après l'expiration du mode d'apprentissage - Sélectionnez le mode de filtrage qui sera utilisé après l'expiration du mode d'apprentissage. Après expiration, l'option Demander à l'utilisateur nécessite des privilèges administratifs pour effectuer une modification du mode de filtrage HIPS.

Le système HIPS surveille les événements qui se produisent dans le système d'exploitation et réagit à ces derniers en fonction des règles semblables à celles utilisées par le pare-feu. Cliquez sur Modifier à côté de Règles pour ouvrir l'éditeur des règles HIPS. Dans la fenêtre des règles HIPS, vous pouvez sélectionner, ajouter, modifier ou supprimer des règles. Plus de détails sur la création de règles et les opérations HIPS sont disponibles dans Modifier une règle HIPS.

Enregistrez toutes les opérations bloquées - Toutes les opérations bloquées seront écrites dans le journal HIPS. Utilisez cette fonctionnalité uniquement lors du dépannage ou à la demande du service d'assistance technique d’ESET, car elle peut générer un énorme fichier journal et ralentir votre ordinateur.

Aviser lorsqu'un changement est effectué dans les applications de démarrage - Affiche une notification sur le bureau chaque fois qu'une application est ajoutée au démarrage du système ou supprimée lors de celui-ci.

Autodéfense

Activer Autodéfense – ESET Endpoint Security comporte une technologie d'autodéfense intégrée faisant partie de HIPS qui empêche les logiciels malveillants de corrompre ou de désactiver votre protection antivirus et anti-logiciel espion. L'autodéfense protège le système crucial et les processus d'ESET, les clés de registre et les fichiers contre les falsifications. L'agent ESET Management est également protégé lorsqu'il est installé.

Activer le service protégé - Active la protection du Service ESET (ekrn.exe). Lorsqu'il est activé, le service est démarré en tant que processus Windows protégé pour défendre les attaques de logiciels malveillants. Cette option est disponible dans Windows 8.1 et dans Windows 10.

Inspection approfondie de comportement

Activer l'inspection approfondie de comportement - Il s'agit d'une autre couche de protection qui fait partie de la fonctionnalité HIPS. Cette extension de HIPS analyse le comportement de tous les programmes en cours d'exécution sur l'ordinateur et vous avertit si le comportement du processus est malveillant.

Les exclusions HIPS de l'inspection approfondie de comportement vous permettent d'exclure des processus de l'analyse. Pour s'assurer que tous les processus sont analysés à la recherche de menaces possibles, nous recommandons de ne créer des exclusions que lorsque cela est absolument nécessaire.

Bouclier contre les rançongiciels

Activer le Bouclier contre les rançongiciels - il s'agit d'une autre couche de protection qui fait partie de la fonctionnalité HIPS. Le système de réputation ESET LiveGrid® doit être activé pour que le bouclier anti-rançongiciels fonctionne. Pour en savoir plus sur ce type de protection, consultez le lien suivant.

Activer Intel® Threat Detection Technology : elle permet de détecter les attaques de rançongiciels en utilisant la télémétrie unique des processeurs Intel pour augmenter l'efficacité de la détection, réduire les alertes de faux positifs et étendre la visibilité afin de détecter les techniques d'évasion avancées. Consultez la liste des processeurs pris en charge.

Activer le mode d'audit du Bouclier contre les rançongiciels - Tout ce qui est détecté par le bouclier contre les rançongiciels n'est pas automatiquement bloqué, mais enregistré avec une gravité d'avertissement et envoyé à la console de gestion avec l'indicateur « AUDIT MODE ». L'administrateur peut décider soit d'exclure une telle détection pour empêcher toute détection ultérieure, soit de la garder active, ce qui signifie qu'une fois le mode Audit terminé, elle sera bloquée et supprimée. L'activation ou la désactivation du mode Audit sera également enregistrée dans ESET Endpoint Security. Cette option est disponible uniquement dans ESET PROTECT On-Prem dans l'éditeur de configuration de la politique.

Correction pour rançongiciels

Restaurer des fichiers après une attaque de rançongiciel - Cette fonctionnalité est activée par défaut. Elle améliore la protection du bouclier anti-rançongiciels en effectuant une sauvegarde sur les documents et en restaurant éventuellement des fichiers cryptés après la détection.

Liste des dossiers exclus - Vous pouvez exclure des dossiers spécifiques de la sauvegarde. Le chemin d’accès doit se terminer par la barre oblique inverse \ et l’astérisque * pour indiquer qu’il s’agit d’un dossier et que tout le contenu du dossier (fichiers et sous-dossiers) sera exclu. Pour plus d’informations sur le format d’exclusion, consultez la rubrique Exclusions de performances.

Liste des types de fichiers protégés - Vous pouvez ajouter les types de fichiers ou modifier la liste existante des types de fichiers couramment sécurisés et surveillés.

Lorsque vous lancez le processus de sauvegarde, le système vérifie et démarre le processus sur le disque dur au format NTFS uniquement. |

Lorsqu’une sauvegarde est créée, les fichiers sauvegardés sont copiés sur le lecteur où ESET Endpoint Security est installé. |

Pour plus d’informations, consultez la rubrique Correction des rançongiciels. |