HIPS - Sistema de prevención de intrusiones basado en el host

Las modificaciones de la configuración del HIPS deben realizarse únicamente por un usuario experimentado. La configuración incorrecta de HIPS puede llevar a la inestabilidad del sistema. |

El Sistema de prevención de intrusiones basado en el host (HIPS) protege su sistema contra malware y actividades no deseadas que intentan perjudicar el equipo. El sistema HIPS utiliza el análisis avanzado de conducta combinado con las capacidades de detección del filtrado de red para monitorear los procesos activos, los archivos y las claves de registro. El HIPS es independiente de la protección del sistema de archivos en tiempo real y no es un firewall; solo monitorea los procesos activos en el sistema operativo.

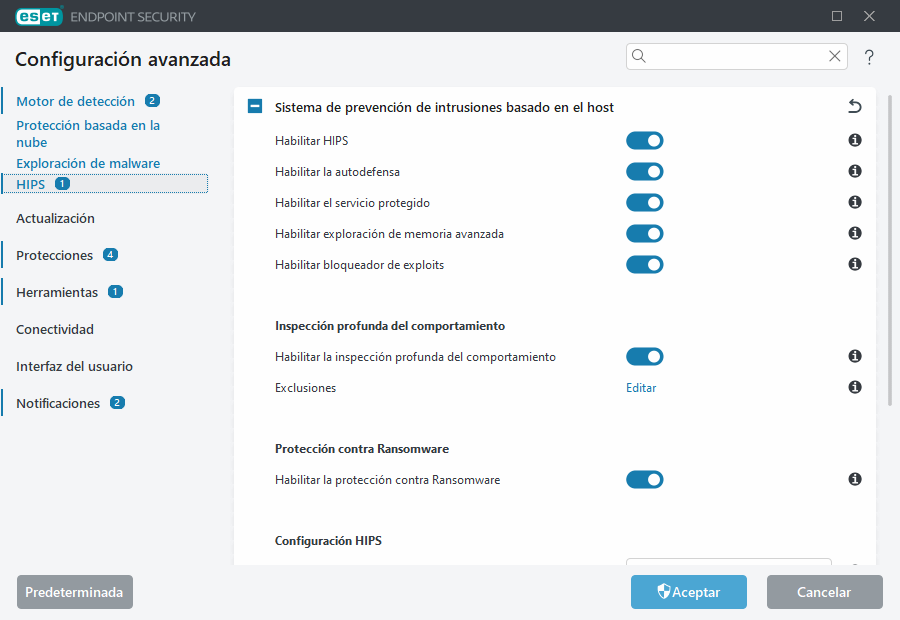

Puede configurar los ajustes de HIPS en Configuración avanzada > Protecciones > HIPS > HIPS. El estado de HIPS (habilitado/deshabilitado) se muestra en la ventana principal del programa de ESET Endpoint Security > Configuración > Equipo.

Sistema de prevención de intrusiones basado en el host

Habilitar HIPS: HIPS se habilita de manera predeterminada en ESET Endpoint Security. Al desactivar HIPS, se desactivan el resto de las características de HIPS, como Bloqueador de exploits.

Controladores siempre permitidos para cargar – los controladores seleccionados siempre tienen permitido cargar independientemente del modo de filtrado configurado, a menos que se bloquee explícitamente por una regla de usuario.

Habilitar explorador de memoria avanzado: trabaja en conjunto con el Bloqueador de exploits para fortalecer la protección contra el malware diseñado para evadir la detección por los productos antimalware con el uso de ofuscación o cifrado. La exploración de memoria avanzada está habilitada en forma predeterminada. Lea más información sobre este tipo de protección en el glosario.

Habilitar bloqueador de exploits: está diseñado para fortalecer diferentes tipos de aplicaciones comúnmente explotadas como los navegadores web, los lectores de PDF, los clientes de correo electrónico y los componentes de MS Office. El bloqueador de exploits está habilitado en forma predeterminada. Lea más información sobre este tipo de protección en el glosario.

El modo de filtrado se puede realizar en uno de los siguientes cuatro modos:

Descripción |

|

|---|---|

Modo automático |

Las operaciones están habilitadas, excepto las que se encuentran bloqueadas por las reglas predefinidas que protegen su sistema. |

Modo inteligente |

Se notificará al usuario solo en caso de eventos muy sospechosos. |

Modo interactivo |

El programa le solicitará al usuario que confirme las operaciones. |

Modo basado en políticas |

Bloquea todas las operaciones que no están definidas por una regla específica que las permite. |

Modo de aprendizaje |

Las operaciones están habilitadas y se crea una regla luego de cada operación. Las reglas creadas en este modo se pueden ver en el editor de reglas HIPS, pero su prioridad es inferior a la de las reglas creadas manualmente o en el modo automático. Cuando selecciona el Modo de aprendizaje en el menú desplegable Modo de filtrado, la configuración del modo de aprendizaje finalizará cuando esté disponible. Seleccione el intervalo de tiempo durante el que desea activar el modo de aprendizaje; el tiempo máximo es de 14 días. Cuando el tiempo especificado haya pasado, se le solicitará que edite las reglas creadas por HIPS mientras estuvo en el modo de aprendizaje. También puede elegir un modo de filtrado diferente, o posponer la decisión y continuar utilizando el modo de aprendizaje. |

Modo configurado después del vencimiento del modo de aprendizaje: seleccione el modo de filtrado que se usará después del vencimiento del modo de aprendizaje. Después del vencimiento, la opción Preguntar al usuario requerirá privilegios administrativos para realizar un cambio en el modo de filtrado de HIPS.

El sistema HIPS monitorea los sucesos dentro del sistema operativo y reacciona consecuentemente en función de reglas similares a las que usa el firewall. Haga clic en Editar junto a Reglas para abrir el editor de reglas HIPS. En la ventana de reglas HIPS, puede seleccionar, agregar, editar o quitar reglas. Para más información sobre la creación de reglas y las operaciones de HIPS, consulte Cómo editar una regla de HIPS.

Registrar todas las operaciones bloqueadas: todas las operaciones bloqueadas se escribirán en el registro de HIPS. Utilice esta característica solo cuando se resuelvan problemas o lo solicite el soporte técnico de ESET, ya que puede generar un archivo de registro muy grande y ralentizar su equipo.

Notificar cuando ocurran cambios en las aplicaciones de inicio – muestra una notificación del escritorio cada vez que se agrega o quita una aplicación del inicio del sistema.

Autodefensa

Habilitar la autodefensa: ESET Endpoint Securityutiliza la tecnología incorporada de autodefensa como parte de HIPS para evitar que el software malicioso corrompa o deshabilite su protección antivirus y antispyware. La autodefensa protege al sistema crucial y los procesos de ESET, las claves de registro y los archivos de ser manipulados. El agente ESET Management se protege también cuando se instala.

Habilitar el servicio protegido: habilita la protección para ESET Service (ekrn.exe). Cuando está habilitado, el servicio se inicia como un proceso de Windows protegido para defender contra ataques de malware. Esta opción está disponible en Windows 8.1 y Windows 10.

Inspección profunda del comportamiento

Habilitar inspección profunda del comportamiento: otra capa de protección que es parte de la función de HIPS. Esta extensión de HIPS analiza el comportamiento de todos los programas que se ejecutan en su equipo y le advierte si el comportamiento de los procesos es malicioso.

Las exclusiones de HIPS para la inspección profunda del comportamiento permiten excluir procesos de la exploración. Para asegurarse de que todos los objetos se exploren en busca de amenazas, recomendamos únicamente crear exclusiones cuando sea absolutamente necesario.

Protección contra Ransomware

Habilitar protección contra ransomware: es otra capa de protección que funciona como parte de la función HIPS. Debe tener habilitado el sistema de reputación de ESET LiveGrid® para que funcione la protección de ransomware. Lea más información sobre este tipo de protección.

Habilitar Intel® Threat Detection Technology – ayuda a detectar ataques de ransomware mediante el uso de la única telemetría de CPU Intel para aumentar la eficacia de detección, reducir las alertas de falso positivo y ampliar la visibilidad para capturar técnicas de evasión avanzadas. Consulte los procesadores compatibles.

Habilitar el modo de auditoría de protección contra ransomware: todo lo que detecta la protección contra ransomware no se bloquea automáticamente, sino que se registra con una advertencia de severidad y se envía a la consola de administración con el indicador "MODO DE AUDITORÍA". El administrador puede decidir excluir dicha detección para evitar una posterior detección, o mantenerla activa, lo que significa que una vez que finalice el modo de auditoría, esta se bloqueará o eliminará. La habilitación/deshabilitación del modo de auditoría también se registrará en ESET Endpoint Security. Esta opción está disponible solo en el editor de configuración de la política de ESET PROTECT On-Prem.

Corrección de ransomware

Restaurar archivos después de un ataque de ransomware: esta característica está habilitada de forma predeterminada. Mejora la protección contra ransomware a través de una copia de seguridad de los documentos y, finalmente, restaura los archivos cifrados después de la detección.

Lista de carpetas excluidas: puede excluir carpetas específicas para que no se realice una copia de seguridad. : La ruta debe terminar con la barra diagonal inversa \ y el asterisco * para indicar que es una carpeta y que se excluirá todo el contenido de la carpeta (archivos y subcarpetas). Para obtener más información sobre el formato de exclusión, consulte Exclusiones de rendimiento.

Lista de tipos de archivos protegidos: puede agregar los tipos de archivo o editar la lista existente de tipos de archivos que suelen estar protegidos y tener supervisión.

Cuando inicia el proceso de copia de seguridad, el sistema verifica e inicia el proceso solo en el disco duro con formato NTFS. |

Cuando se crea una copia de seguridad, los archivos de copia de seguridad se copian en la unidad en la que ESET Endpoint Security está instalado. |

Para obtener más información, lea Corrección de ransomware. |