HIPS – Host-based Intrusion Prevention System

Nur erfahrene Benutzer sollten die Einstellungen von HIPS ändern. Eine falsche Konfiguration der HIPS-Einstellungen kann eine Instabilität des Systems verursachen. |

Das Host Intrusion Prevention System (HIPS) schützt Ihr System vor Schadsoftware und unerwünschten Programmaktivitäten, die negative Auswirkungen auf Ihren Computer haben könnten. HIPS analysiert das Verhalten von Programmen genau und nutzt Netzwerkfilter zur Überwachung von laufenden Prozessen, Dateien und Registrierungsschlüsseln. HIPS stellt eine zusätzliche Funktion zum Echtzeit-Dateischutz dar und ist keine Firewall, da nur die im Betriebssystem ausgeführten Prozesse überwacht werden.

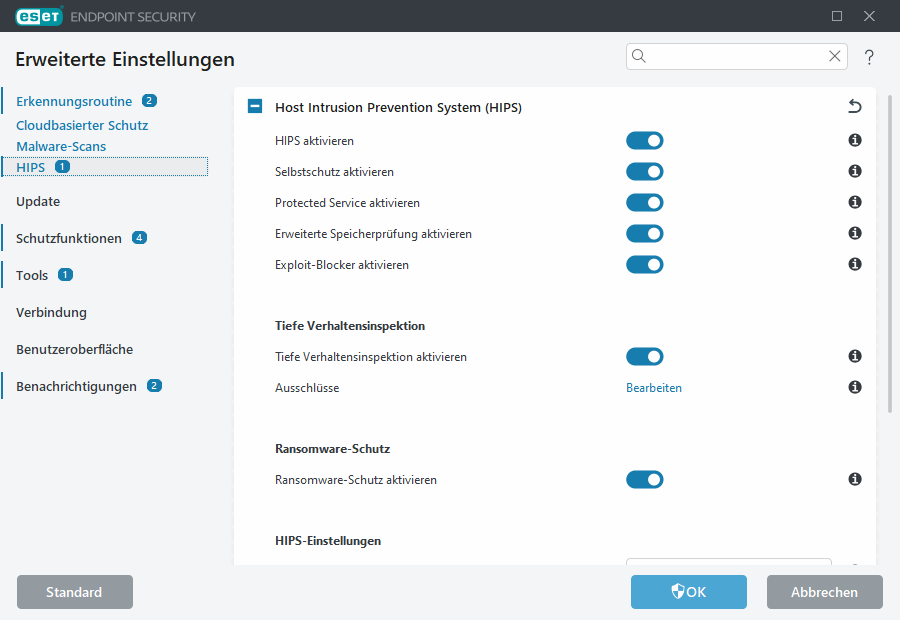

Sie können die HIPS-Einstellungen unter Erweiterte Einstellungen > Schutzfunktionen > HIPS > Host Intrusion Prevention System (HIPS) konfigurieren. Der HIPS-Status (aktiviert/deaktiviert) wird im Hauptprogrammfenster von ESET Endpoint Security > Einstellungen > Computer angezeigt.

Host Intrusion Prevention System (HIPS)

HIPS aktivieren - HIPS ist in ESET Endpoint Security standardmäßig aktiviert. Wenn Sie HIPS deaktivieren, werden auch die anderen HIPS-Funktionen wie etwa der Exploit-Blocker deaktiviert.

Treiber dürfen immer geladen werden - Ausgewählte Treiber werden unabhängig vom konfigurierten Filtermodus immer zugelassen, sofern sie nicht durch eine Benutzerregel ausdrücklich blockiert werden.

Erweiterten Speicher-Scanner aktivieren- Diese Funktion bietet im Zusammenspiel mit dem Exploit-Blocker einen besseren Schutz vor Malware, die versucht, der Erkennung durch Anti-Malware-Produkte mittels Verschleierung oder Verschlüsselung zu entgehen. Die erweiterte Speicherprüfung ist standardmäßig aktiviert. Weitere Informationen zu dieser Art des Schutzes finden Sie in unserem Glossar.

Exploit-Blocker aktivieren - Dieses Modul sichert besonders anfällige Anwendungstypen wie Webbrowser, PDF-Leseprogramme, E-Mail-Programme und MS Office-Komponenten ab. Der Exploit-Blocker ist standardmäßig aktiviert. Weitere Informationen zu dieser Art des Schutzes finden Sie in unserem Glossar.

Für den Filtermodus haben Sie die folgenden Optionen zur Auswahl:

Beschreibung |

|

|---|---|

Automatischer Modus |

Vorgänge werden ausgeführt, mit Ausnahme der Vorgänge, die durch vorab definierte Regeln zum Schutz Ihres Systems blockiert wurden. |

Smart-Modus |

Der Benutzer wird nur über sehr verdächtige Ereignisse benachrichtigt. |

Interaktiver Modus |

Der Benutzer wird zur Bestätigung von Vorgängen aufgefordert. |

Regelbasierter Modus |

Blockiert alle Vorgänge, die nicht explizit durch eine Regel erlaubt sind. |

Trainingsmodus |

Vorgänge werden ausgeführt und nach jedem Vorgang wird eine Regel erstellt. Die in diesem Modus erstellten Regeln können im Editor für HIPS-Regeln angezeigt werden, haben aber eine niedrigere Priorität als manuell oder im automatischen Modus erstellte Regeln. Wenn Sie die Option Trainingsmodus im Dropdownmenü Filtermodus auswählen, wird die Einstellung Ende des Trainingsmodus verfügbar, und Sie können eine Dauer für den Trainingsmodus auswählen. Die maximale Dauer beträgt 14 Tage. Nach Ablauf der Dauer werden Sie aufgefordert, die von HIPS im Trainingsmodus erstellten Regeln zu bearbeiten. Sie können auch einen anderen Filtermodus auswählen oder die Entscheidung verschieben und den Trainingsmodus weiterverwenden. |

Zu verwendender Modus nach Ablauf des Trainingsmodus - Wählen Sie aus, welcher Filtermodus nach Ablauf des Trainingsmodus verwendet werden soll. Nach Ablauf des Modus sind für die Option Benutzer fragen Administratorrechte erforderlich, um Änderungen am HIPS-Filtermodus vorzunehmen.

HIPS überwacht Ereignisse auf Betriebssystemebene und führt Aktionen gemäß Regeln aus, die den Regeln für die Firewall ähneln. Klicken Sie auf Bearbeiten neben Regeln, um die den Editor für HIPS-Regeln zu öffnen. Im Fenster „HIPS-Regeln“ können Sie Regeln auswählen, hinzufügen, bearbeiten oder entfernen. Weitere Informationen zur Erstellung von Regeln und zu HIPS-Operationen finden Sie unter HIPS-Regel bearbeiten.

Alle blockierten Vorgänge in Log aufnehmen – Alle blockierten Vorgänge werden in das HIPS-Log geschrieben. Verwenden Sie diese Funktion nur zur Fehlerbehebung oder wenn Sie vom technischen ESET Support dazu aufgefordert werden, da in diesem Fall sehr große Log-Dateien erstellt werden und die Leistung Ihres Computers beeinträchtigt werden kann.

Änderungen an Autostart-Einträgen melden - Zeigt einen Desktophinweis an, wenn eine Anwendung vom Systemstart entfernt bzw. zum Systemstart hinzugefügt wird.

Selbstschutz

Selbstschutz aktivieren - ESET Endpoint Security verwendet die in HIPS integrierte Selbstschutztechnologie, um Ihren Viren- und Spyware-Schutz vor Beschädigung und Deaktivierung durch Schadsoftware zu schützen. Diese Technologie schützt wichtige System- und ESET-Prozesse sowie Registrierungsschlüssel und Dateien vor Manipulation. Wenn der ESET Management Agent installiert ist, wird dieser ebenfalls geschützt.

Protected Service aktivieren - Aktiviert den Schutz für den ESET-Dienst (ekrn.exe). Wenn Sie diese Option aktivieren, wird der Dienst als geschützter Windows-Prozess gestartet, um ihn vor Malware-Angriffen zu schützen. Diese Option ist in Windows 8.1 und Windows 10 verfügbar.

Tiefe Verhaltensinspektion

Tiefe Verhaltensinspektion aktivieren - Dieses Modul bietet eine weitere Schutzebene im Rahmen der HIPS-Funktion. Diese HIPS-Erweiterung analysiert das Verhalten aller auf dem Computer ausgeführten Programme und warnt Sie, falls sich ein Prozess bösartig verhält.

Mit den HIPS-Ausschlüssen für die tiefe Verhaltensinspektion können Sie festlegen, welche Prozesse von der Analyse ausgenommen werden sollen. Um zu gewährleisten, dass alle Prozesse auf Bedrohungen gescannt werden, sollten Sie Ausnahmen nur in dringenden Fällen erstellen.

Ransomware-Schutz

Ransomware-Schutz aktivieren - Dieses Modul ist eine weitere Schutzebene im Rahmen der HIPS-Funktion. Sie müssen das ESET LiveGrid®-Reputationssystem aktivieren, um den Ransomware-Schutz verwenden zu können. Weitere Informationen zu diesem Schutztyp.

AktivierenIntel® Threat Detection Technology – Die Intel Threat Detection Technology erkennt Ransomware-Angriffe mit der einzigartigen Intel-CPU-Telemetrie, um die Erkennungsleistung zu verbessern, Fehlerkennungen zu reduzieren und moderne Verschleierungstechniken mit mehr Transparenz zu erkennen. Siehe unterstützte Prozessoren.

Audit-Modus für Ransomware-Schutz aktivieren – Die vom Ransomware-Schutz gefundenen Ereignisse werden nicht automatisch blockiert, sondern mit dem Schweregrad „Warnung“ geloggt und mit dem Flag „AUDIT-MODUS“ an die Management-Konsole übertragen. Ein Administrator kann anschließend entscheiden, ob das Ereignis ausgeschlossen werden soll, um weitere Erkennungen zu vermeiden, oder ob das Ereignis aktiv bleiben soll, um es nach Ende des Audit-Modus zu blockieren und zu entfernen. Die Aktivierung/Deaktivierung des Audit-Modus wird auch in ESET Endpoint Security geloggt. Diese Option ist nur in ESET PROTECT On-Prem Policy-Konfigurations-Editor verfügbar.

Ransomware-Behebung

Wiederherstellen von Dateien nach einem Ransomware-Angriff - Diese Funktion ist standardmäßig aktiviert. Sie verbessert den Ransomware-Schutz, indem sie Dokumente sichert und verschlüsselte Dateien nach der Erkennung wiederherstellt.

Liste der ausgeschlossenen Ordner – Sie können bestimmte Ordner von der Sicherung ausschließen. Der Pfad muss mit umgekehrtem Schrägstrich \ und Sternchen * enden, um anzugeben, dass es sich um einen Ordner handelt und alle Ordnerinhalte (Dateien und Unterordner) ausgeschlossen werden. Weitere Informationen zum Ausschlussformat finden Sie unter Leistungsausschlüsse.

Liste der geschützten Dateitypen – Sie können die Dateitypen hinzufügen oder die vorhandene Liste der Dateitypen bearbeiten, die regelmäßig gesichert und überwacht werden.

Wenn Sie den Sicherungsvorgang starten, überprüft und startet das System den Vorgang nur für die NTFS-formatierte Festplatte. |

Wenn eine Sicherung erstellt wird, werden die gesicherten Dateien auf das Laufwerk kopiert, auf dem ESET Endpoint Security installiert ist. |

Weitere Informationen finden Sie unter Ransomware-Behebung. |