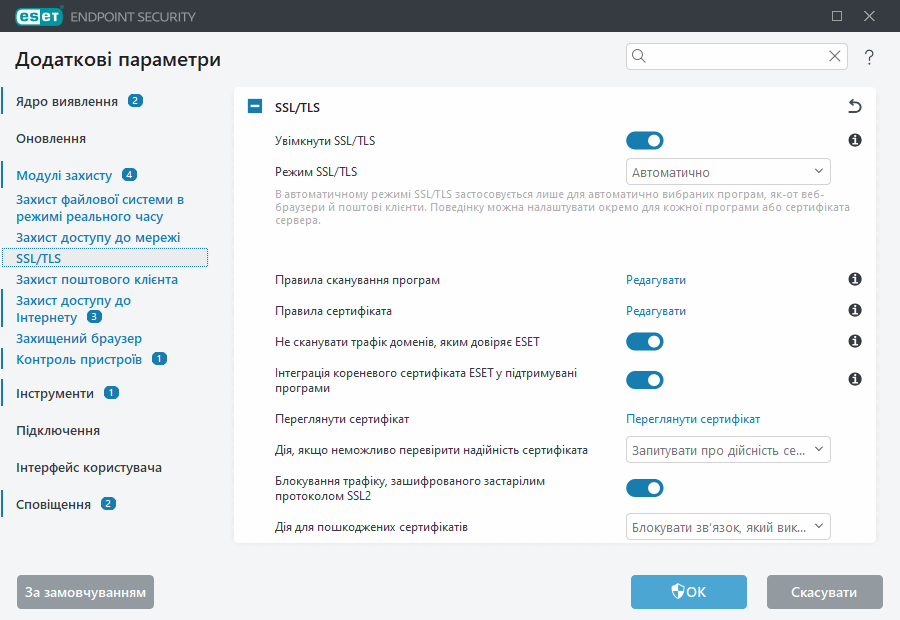

SSL/TLS

ESET Endpoint Security може перевірити наявність загроз у каналі обміну даними, для якого використовується протокол SSL. Можна використовувати різні режими фільтрації для перевірки захищених SSL-зв’язків, коли застосовуються довірені сертифікати, невідомі сертифікати або сертифікати, виключені з перевірки захищених SSL-зв’язків. Щоб змінити параметри SSL/TLS, виберіть пункти Додаткові параметри > Модулі захисту > SSL/TLS.

Увімкнути SSL/TLS: якщо цей параметр вимкнуто, ESET Endpoint Security не буде сканувати обмін даними за протоколом SSL/TLS.

для параметра Режим SSL/TLS доступні наведені нижче опції.

Режим фільтрації |

Опис |

|---|---|

Автоматично |

Режим за замовчуванням, у якому скануються лише відповідні програми, зокрема веб-браузери та поштові клієнти. Цей параметр можна перевизначити. Для цього виберіть програми, для яких сканується обмін даними. |

Інтерактивні |

Якщо ввести адресу веб-сайту із захистом SSL (з невідомим сертифікатом), з’явиться діалогове вікно вибору дії. У цьому режимі можна створити список сертифікатів SSL або програм, які не перевірятимуться. |

На основі політик |

Виберіть цей параметр, щоб сканувати всі захищені SSL-зв’язки, окрім тих, які захищено виключеними з перевірки сертифікатами. Якщо встановлюється новий зв’язок із використанням невідомого підписаного сертифіката, вас не буде сповіщено про це й зв’язок буде автоматично відфільтровано. Якщо сервер має недовірений сертифікат, позначений як довірений (доданий до списку довірених), зв’язок із сервером буде дозволено, а вміст каналу зв’язку відфільтровуватиметься. |

Правила сканування програм: дає змогу налаштовувати поведінку ESET Endpoint Security для певних програм.

Правила сертифіката: дає змогу налаштовувати поведінку ESET Endpoint Security для певних сертифікатів SSL.

Не сканувати трафік доменів, яким довіряє ESET: якщо цей параметр увімкнуто, обмін даними з довіреними доменами буде виключено зі сканування. Вбудований білий список під керуванням ESET визначає надійність домену.

Інтеграція кореневого сертифіката ESET у підтримувані програми – Для належного функціонування зв’язків за протоколом SSL у браузерах і клієнтах електронної пошти важливо, щоб до списку відомих кореневих сертифікатів (видавців) було додано кореневий сертифікат для ESET. Якщо цей параметр увімкнено, ESET Endpoint Security автоматично додасть сертифікат ESET SSL Filter CA до відомих браузерів (наприклад, Opera). Для браузерів, які використовують системне сховище сертифікатів, він додається автоматично. Наприклад, Firefox автоматично налаштовано на довіру кореневим центрам у системному сховищі сертифікатів.

Щоб застосувати сертифікат до непідтримуваних браузерів, виберіть Переглянути сертифікат > Відомості > Копіювати у файл…, після чого вручну імпортуйте його до браузера.

Дія, якщо неможливо перевірити надійність сертифіката: у деяких випадках сертифікат веб-сайту не можна перевірити за допомогою сховища довірених кореневих центрів сертифікації (Trusted Root Certification Authorities, TRCA) (наприклад, прострочений сертифікат, недовірений сертифікат, сертифікат, недійсний для певного домену, або підпис, який підписує сертифікат неправильно й піддається аналізу). Надійні веб-сайти завжди використовують довірені сертифікати. Якщо вони не надають довірений сертифікат, це може означати, що зловмисник дешифрував ваш сеанс обміну даними або на цьому веб-сайті є певні технічні проблеми.

Якщо прапорець Запитувати про дійсність сертифіката встановлено (за замовчуванням), користувач отримає запит на вибір дії, яку потрібно виконати в разі встановлення зашифрованого зв’язку. З’явиться діалогове вікно вибору дії, у якому можна позначити сертифікат як довірений або виключений. Якщо сертифіката немає у списку TRCA, вікно відображається червоним. Якщо сертифікат зазначено у списку TRCA, вікно відображається зеленим.

Можна встановити прапорець Блокувати зв’язок, який використовує сертифікат, щоб завжди переривати зашифровані підключення до веб-сайту, який використовує недовірений сертифікат.

Блокування трафіку, зашифрованого застарілим протоколом SSL2: сеанс обміну даними, для якого використовується застарілий протокол SSL, автоматично блокуватиметься.

Дія для пошкоджених сертифікатів: пошкоджений сертифікат означає, що для нього використовується формат, який не розпізнається ESET Endpoint Security, або сертифікат отримано пошкодженим (наприклад, його перезаписано випадковими даними). У такому випадку рекомендуємо не знімати прапорець Блокувати зв’язок, який використовує сертифікат. Якщо вибрано параметр Запитувати про дійсність сертифіката, користувачу буде запропоновано вибрати дію для виконання в разі утворення зашифрованого з’єднання.

Указані нижче статті бази знань можуть бути доступними тільки англійською мовою: |