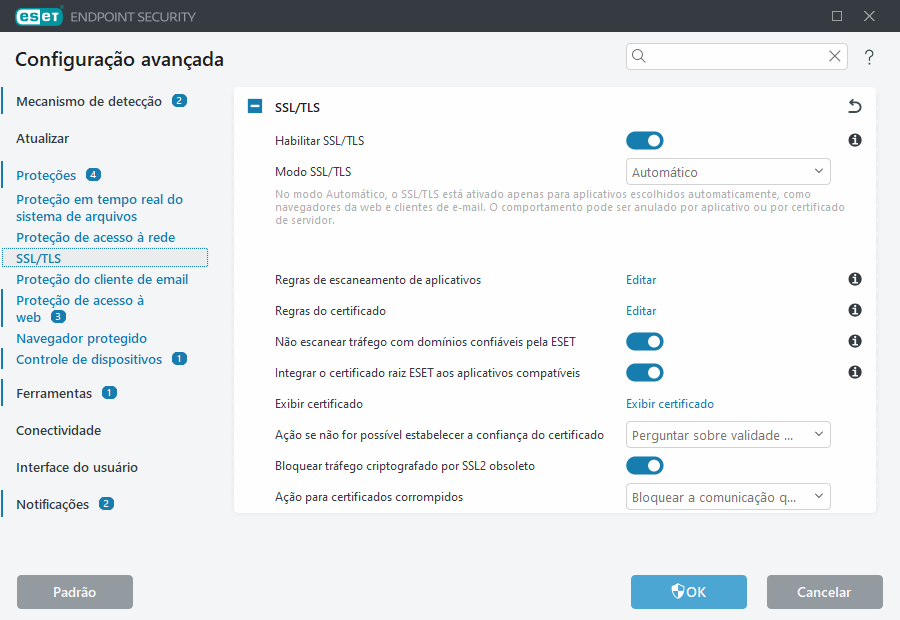

SSL/TLS

O ESET Endpoint Security pode verificar se há ameaças de comunicação que usam o protocolo SSL. É possível usar vários modos de filtragem para examinar comunicações protegidas por SSL com certificados confiáveis, certificados desconhecidos ou certificados excluídos da verificação das comunicações protegidas por SSL. Para editar as configurações de SSL/TLS, abra Configuração avançada > Proteções > SSL/TLS.

Habilitar SSL/TLS – se estiver desabilitado, o ESET Endpoint Security não vai escanear a comunicação no SSL/TLS.

O modo SSL/TLS está disponível nas seguintes opções:

Modo de filtragem |

Descrição |

|---|---|

Automático |

O modo padrão vai rastrear apenas aplicativos adequados como navegadores da Web e clientes de email. Você pode substituí-lo selecionando os aplicativos onde a comunicação é escaneada. |

Interativo |

Se você entrar em um novo site protegido por SSL (com um certificado desconhecido), uma caixa de diálogo de seleção de ação será exibida. Esse modo permite criar uma lista de certificados SSL / aplicativos que serão excluídos do rastreamento. |

Baseado em políticas |

Selecione essa opção para rastrear todas as comunicações protegidas por SSL, exceto as comunicações protegidas por certificados excluídos da verificação. Se uma nova comunicação que utiliza um certificado desconhecido e assinado for estabelecida, você não será notificado e a comunicação será filtrada automaticamente. Ao acessar um servidor com um certificado não confiável marcado como confiável (ele está na lista de certificados confiáveis), a comunicação com o servidor será permitida e o conteúdo do canal de comunicação será filtrado. |

Regras de escaneamento de aplicativos – permite personalizar o comportamento do ESET Endpoint Security para aplicativos específicos.

Regras de certificado – permite personalizar o comportamento do ESET Endpoint Security para certificados específicos SSL.

Não escanear tráfego com domínios confiáveis pela ESET – quando habilitada, a comunicação com domínios confiáveis será excluída do escaneamento. Uma lista de permissões interna gerenciada pela ESET determina a confiabilidade de um domínio.

Integrar o certificado raiz ESET aos aplicativos compatíveis – para que a comunicação SSL funcione adequadamente nos seus navegadores/clientes de e-mail, é fundamental que o certificado raiz da ESET seja adicionado à lista de certificados raiz conhecidos (editores). Quando ativado, o ESET Endpoint Security vai adicionar automaticamente o certificado ESET SSL Filter CA aos navegadores conhecidos (por exemplo, Opera). Para navegadores que utilizam o armazenamento de certificação do sistema, o certificado será adicionado automaticamente. Por exemplo, o Firefox é configurado automaticamente para confiar em Autoridades raiz no armazenamento de certificação do sistema.

Para aplicar o certificado a navegadores não suportados, clique em Exibir certificado > Detalhes > Copiar para arquivo e importe-o manualmente para o navegador.

Ação se não for possível estabelecer a confiança do certificado – em alguns casos, um certificado de site não pode ser verificado usando o depósito de Autoridades de Certificação Raiz Confiáveis (TRCA) (por exemplo, certificado expirado, certificado não confiável, certificado não válido para o domínio específico ou assinatura que pode ser analisada, mas não assina o certificado corretamente). Sites legítimos sempre usarão certificados confiáveis. Se eles não estiverem fornecendo um, isso pode significar que um invasor está descriptografando sua comunicação ou o site está enfrentando dificuldades técnicas.

Se Perguntar sobre validade do certificado estiver selecionado (selecionado por padrão), o usuário será solicitado a selecionar uma ação a ser tomada quando for estabelecida a comunicação criptografada. Uma caixa de diálogo de seleção de ação será exibida, na qual você decidirá marcar o certificado como confiável ou excluído. Se o certificado não estiver presente na lista TRCA, a janela estará vermelha. Se o certificado estiver na lista TRCA, a janela estará verde.

Você pode selecionar Bloquear comunicação que usa o certificado para sempre encerrar uma conexão criptografada com um site que usa um certificado não confiável.

Bloquear tráfego criptografado por SSL2 obsoleto – a comunicação usando a versão anterior do protocolo SSL será bloqueada automaticamente.

Ação para certificados corrompidos – um certificado corrompido significa que o certificado usa um formato não reconhecido pelo ESET Endpoint Security ou que foi recebido danificado (por exemplo, substituído por dados aleatórios). Nesse caso, recomendamos que você deixe Bloquear a comunicação que utiliza o certificado selecionado. Se Perguntar sobre a validade do certificado estiver selecionado, o usuário será solicitado a selecionar uma ação a ser tomada quando a comunicação criptografada for estabelecida.

Os artigos da Base de conhecimento da ESET a seguir podem estar disponíveis apenas em inglês: |