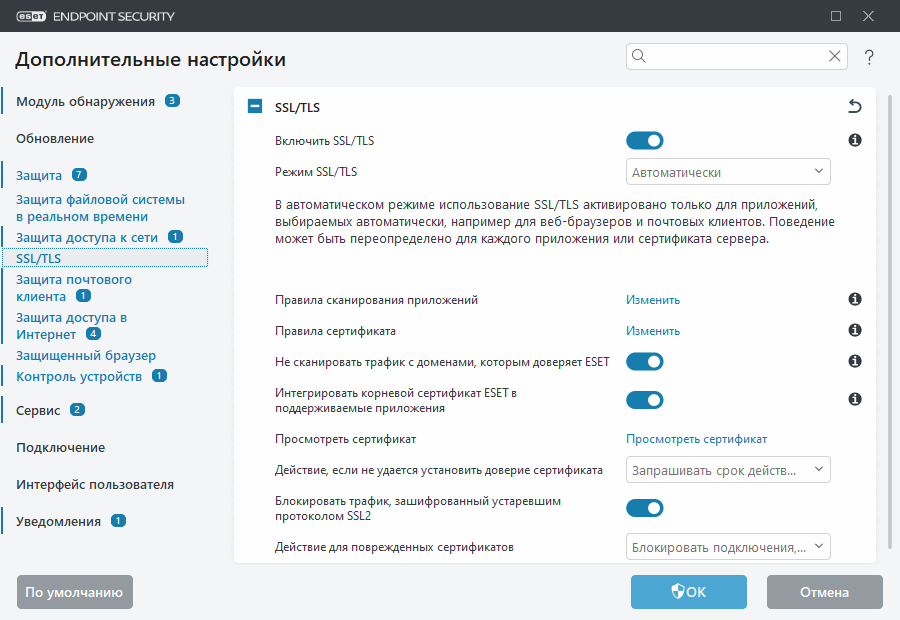

SSL/TLS

ESET Endpoint Security может выполнять проверку на наличие угроз при обмене данными, которые используют протокол SSL. Можно использовать различные режимы фильтрации для защищенных SSL-соединений, для которых используются доверенные сертификаты, неизвестные сертификаты или сертификаты, исключенные из проверки защищенных SSL-соединений. Чтобы изменить настройки SSL/TLS, откройте раздел Расширенные параметры > Защита > SSL/TLS.

Включить SSL/TLS: если этот параметр отключен, ESET Endpoint Security не будет сканировать обмен данными по протоколу SSL/TLS.

режим SSL/TLS доступен со следующими параметрами:

Режим фильтрации |

Описание |

|---|---|

Автоматический |

Используемый по умолчанию режим, в котором сканируются только соответствующие приложения, такие как веб-браузеры и почтовые клиенты. Вы можете переопределить его, выбрав приложения, в которых обмен данными следует сканировать. |

Интерактивно |

При выполнении входа на новый защищенный SSL-сайт (с неизвестным сертификатом) на экран выводится диалоговое окно выбора действия. Этот режим позволяет создавать список сертификатов SSL и приложений, исключаемых из сканирования. |

На основе политики |

Выберите этот вариант, чтобы сканировать все защищенные SSL-соединения, кроме тех, которые защищены исключенными из проверки сертификатами. Если устанавливается новое соединение, использующее неизвестный заверенный сертификат, пользователь не получит уведомления, а само соединение автоматически будет фильтроваться. При доступе к серверу с ненадежным сертификатом, который помечен пользователем как доверенный (добавлен в список доверенных сертификатов), соединение с этим сервером разрешается, а содержимое канала связи фильтруется. |

Правила сканирования приложений: позволяет настроить поведение ESET Endpoint Security для определенных приложений.

Правила сертификата: позволяет настроить поведение ESET Endpoint Security для конкретных сертификатов SSL.

Не сканировать трафик с доменами, которым доверяет ESET: если этот параметр включен, обмен данными с доверенными доменами будет исключен из сканирования. Надежность домена определяется управляемым компанией ESET встроенным белым списком.

Интегрировать корневой сертификат ESET в поддерживаемые приложения — Для нормальной работы SSL-подключений в браузерах и почтовых клиентах необходимо добавить корневой сертификат ESET в список известных корневых сертификатов (издателей). При включении этого параметра ESET Endpoint Security автоматически добавляет сертификат ESET SSL Filter CA в известные браузеры (например, Opera). Для браузеров, использующих системное хранилище сертификатов, сертификат добавляется автоматически. Например, Firefox автоматически настроен для доверия корневым центрам в хранилище сертификатов системы.

Для установки сертификата в неподдерживаемые браузеры выберите Просмотреть сертификат > Дополнительно > Копировать в файл..., а затем вручную импортируйте его в браузер.

Действие, если не удается установить доверие сертификата: в некоторых случаях сертификат веб-сайта не может быть проверен с помощью хранилища доверенных корневых центров сертификации (TRCA) (например, сертификат с истекшим сроком действия, недоверенный сертификат, сертификат, недействительный для определенного домена, или подпись, которую можно проанализировать, но которая неправильно подписывает сертификат). Законный веб-сайт всегда использует доверенный сертификат. Если он его не предоставляет, это может означать, что злоумышленник расшифровывает ваш обмен данными или веб-сайт испытывает технические трудности.

Если установлен флажок Запрашивать срок действия сертификата (он установлен по умолчанию), пользователю будет предложено выбрать действие, которое следует предпринять во время установки зашифрованного соединения. На экране отобразится диалоговое окно для выбора действия, в котором можно принять решение о том, что следует сделать: пометить сертификат как доверенный или как исключенный. Если сертификат отсутствует в списке хранилища доверенных корневых сертификатов сертифицирующих органов, для оформления окна используется красный цвет. Если же сертификат есть в этом списке, окно будет оформлено зеленым цветом.

Можно выбрать вариант Блокировать подключения, использующие данный сертификат, чтобы всегда разрывать зашифрованные соединения с сайтом, использующим недоверенный сертификат.

Блокировать трафик, зашифрованный устаревшим протоколом SSL2: обмен данными с использованием более ранней версии протокола SSL будет автоматически блокироваться.

Действие для поврежденных сертификатов: поврежденный сертификат означает, что сертификат использует формат, который не распознается решением ESET Endpoint Security, или сертификат был получен поврежденным (например, перезаписан случайными данными). В этом случае мы рекомендуем оставить выбранным параметр Блокировать подключения, использующие данный сертификат. Если выбран параметр Запрашивать срок действия сертификата, пользователю будет предложено выбрать действие, которое следует предпринять при установке зашифрованного соединения.

Следующие статьи из базы знаний ESET могут быть доступны только на английском языке: |