Självskyddet HIPS (Host Intrusion Prevention System)

Endast en erfaren användare bör ändra inställningarna för HIPS. Felaktig konfiguration av HIPS-inställningar kan leda till systeminstabilitet. |

Host-based Intrusion Prevention System (HIPS) skyddar systemet mot skadlig kod och oönskad aktivitet oönskad aktivitet som försöker att påverka datorn negativt. HIPS använder avancerad beteendeanalys tillsammans med detekteringsfunktioner i nätverksfilter för att övervaka aktiva processer, filer och registernycklar. HIPS är åtskilt från skydd av filsystemet i realtid och är inte en brandvägg.

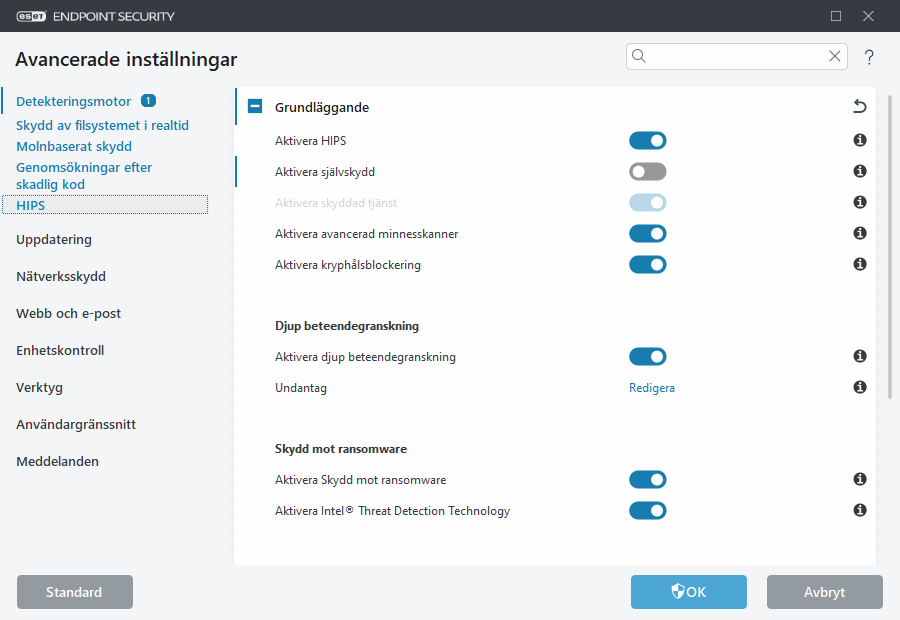

HIPS-inställningarna finns i Avancerade inställningar (F5) > Detekteringsmotor > HIPS > Grundläggande. HIPS läge (aktiverat/inaktiverat) visas i huvudfönstret för ESET Endpoint Security-programmet under Inställningar > Dator.

Grundläggande

Aktivera HIPS – HIPS är aktiverat som standard i ESET Endpoint Security. Om HIPS stängs av inaktiveras övriga HIPS-funktioner som till exempel kryphålsblockering.

Aktivera självskydd – ESET Endpoint Security använder den inbyggda självskyddstekniken i HIPS för att förhindra att skadlig programvara skadar eller inaktiverar skyddet mot virus och spionprogram. Självskyddet ser till att viktiga system och ESET:s processer, registernycklar och filer inte manipuleras. ESET Management Agent skyddas när den är installerad.

Aktivera skyddad tjänst – aktiverar skyddet för ESET-tjänsten (ekrn.exe). När det har aktiverats startas tjänsten som en skyddad Windows-process för att kunna försvara sig mot attacker av skadlig kod. Alternativet är tillgängligt i Windows 8.1 och Windows 10.

Aktivera avancerad minnesskanner – fungerar i kombination med Kryphålsblockering för att stärka skyddet mot skadlig programvara som har utformats för att kringgå detekteringen genom skadlig programvara vid användning av förvridning eller kryptering. Avancerad minnesskanner är aktiverad som standard. Läs mer om den här skyddstypen i ordlistan.

Aktivera kryphålsblockering – utformat för att förstärka ofta exploaterade programtyper, såsom webbläsare, PDF-läsare, e-postklienter och MS Office-komponenter. Kryphålsskyddet är aktiverat som standard. Läs mer om den här skyddstypen i ordlistan.

Djup beteendegranskning

Aktivera djup beteendegranskning – ytterligare ett skyddslager som fungerar som en del av HIPS-funktionen. Det här HIPS-tillägget analyserar beteendet hos alla program som körs på datorn och varnar om processens beteende är skadligt.

HIPS-exkluderingar från djup beteendegranskning gör det möjligt att exkludera processer från analys. För att säkerställa att alla processer genomsöks efter hot rekommenderar vi att endast skapa exkluderingar när det är absolut nödvändigt.

Sköld mot ransomware

Aktivera sköld mot ransomware – ännu ett skyddslager som ingår i HIPS-funktionen. För att skölden mot ransomware ska fungera måste ESET LiveGrid®-ryktessystemet vara aktiverat. Läs mer om den här skyddstypen.

Aktivera Intel® Threat Detection Technology – hjälper till att identifiera ransomware-attacker genom att använda unik Intel-processortelemetri för att öka detekteringseffektiviteten, minska antalet falska positiva varningar och utöka synligheten för att fånga upp avancerade tekniker för undvikande. Se de processorer som stöds.

Aktivera granskningsläge – allt som detekteras av Skydd mot ransomware blockeras inte automatiskt, utan loggas med en varning om allvarlighetsnivå och skickas till hanteringskonsolen flaggat som ”GRANSKNINGSLÄGE”. Administratören kan antingen besluta att undanta en sådan detektering för att undvika vidare detektering, eller hålla den aktiv, vilket innebär att den blockeras eller tas bort när granskningsläget avslutas. Aktivering/inaktivering av granskningsläget loggas också i ESET Endpoint Security. Det här alternativet är endast tillgängligt i redigeringsverktyget för ESET PROTECT-policykonfiguration.

HIPS-inställningar

Filtreringsläget används med ett av följande lägen:

Beskrivning |

|

|---|---|

Automatiskt läge |

Åtgärder aktiverade, utom sådana som blockeras av fördefinierade regler som skyddar systemet. |

Smart läge |

Användaren meddelas endast om misstänkta händelser. |

Interaktivt läge |

Användaren ombeds bekräfta åtgärder. |

Principbaserat läge |

blockerar alla åtgärder som inte definieras av en specifik regel som tillåter dem. |

Inlärningsläge |

Åtgärder är aktiverade och en regel skapas efter varje åtgärd. Regler skapade i detta läge går att visa i redigeraren HIPS-regler, men deras prioritet är lägre än för regler som skapas manuellt eller i automatiskt läge. När du väljer Inlärningsläge i rullgardinsmenyn Filtreringsläge blir inställningen Inlärningsläget kommer att avslutas vid tillgänglig. Välj hur länge du vill att inlärningsläget ska pågå. Den längsta tidsperioden är 14 dagar. När den angivna tiden gått ut ombeds du att redigera de regler som skapats av HIPS medan det befann sig i inlärningsläget. Du kan även välja ett annat filtreringsläge eller senareläge beslutet och fortsätta använda inlärningsläget. |

Läge inställt efter inlärningslägets utgång – välj vilket filtreringsläge som ska tillämpas efter inlärningslägets utgång. Efter utgången behöver alternativet Fråga användare administratörsbehörighet för att utföra en ändring av HIPS-filtreringsläget.

HIPS-systemet övervakar händelser inne i operativsystemet och reagerar enligt reglerna som liknar dem för brandväggen. Klicka på Redigera bredvid Regler för att öppna redigeraren för HIPS-regler. I HIPS-regelhanteringsfönstret kan du välja, lägga till, redigera eller ta bort regler. Mer information om att skapa regler och HIPS-åtgärder finns i kapitlet Redigera en HIPS-regel.