Configurar proteção da rede

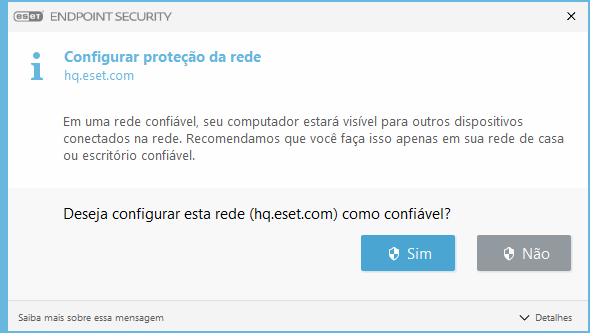

É necessário configurar redes conectadas para proteger seu computador em um ambiente de rede. É possível permitir que outros usuários acessem o seu computador configurando Proteção da rede e permitindo o compartilhamento. Clique em Configuração > Proteção da rede > Redes conectadas e clique no link abaixo da rede conectada. Uma notificação exibirá as opções para configurar a rede selecionada como confiável.

Por padrão, o ESET Endpoint Security usa as configurações do Windows quando uma nova rede é detectada. Para exibir uma janela de diálogo quando uma nova rede for detectada, altere o tipo de proteção de novas redes para perguntar ao usuário em Redes conhecidas. A configuração da proteção da rede ocorre sempre que seu computador se conectar a uma nova rede. Portanto, normalmente não há necessidade de definir Zonas confiáveis.

Existem dois modos de proteção da rede dos quais você pode selecionar na janela configurar proteção da rede:

- Sim – para uma rede confiável (rede de casa ou escritório). Seu computador e arquivos compartilhados armazenados no computador estão visíveis a outros usuários da rede, e os recursos do sistema poderão ser acessados por outros usuários na rede. Recomendamos usar essa configuração ao acessar uma rede local segura.

- Não – para uma rede não confiável (rede pública). Os arquivos e pastas no seu sistema não serão compartilhados com ou visíveis a outros usuários na rede e o compartilhamento de recursos do sistema será desativado. Recomendamos usar essa configuração ao acessar redes sem fio.

Uma configuração incorreta da rede pode representar um risco de segurança para o seu computador. |

Por padrão, as estações de trabalho de uma Rede confiável têm acesso garantido a arquivos e impressoras compartilhados, a comunicação RPC de entrada é ativada e o compartilhamento da área de trabalho remota é disponibilizado. |

Para mais detalhes sobre este recurso, leia o seguinte artigo na Base de conhecimento ESET: