Zapora

Zapora kontroluje cały przychodzący i wychodzący ruch sieciowy komputera. Jej działanie polega na zezwalaniu na pojedyncze połączenia sieciowe lub ich odmawianiu na podstawie określonych reguł filtrowania. Zapora zapewnia ochronę przed atakami z komputerów zdalnych i umożliwia blokowanie niektórych potencjalnie niebezpiecznych usług.

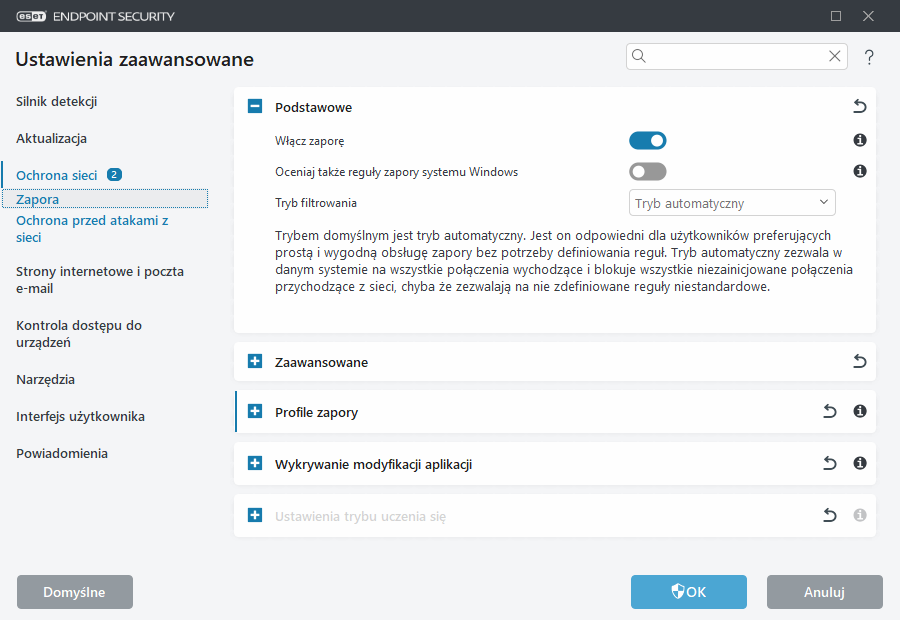

Podstawowe

Podstawowe

Włącz zaporę

zalecamy pozostawienie tej opcji włączonej w celu zapewnienia ochrony systemu. Gdy zapora jest włączona, ruch sieciowy jest skanowany w obu kierunkach.

Oceniaj także reguły zapory systemu Windows

W trybie automatycznym przepuszczaj także ruch przychodzący, na który zezwalają reguły zapory systemu Windows, o ile nie blokują go reguły programu ESET.

Reguły z zapory systemu Windows skonfigurowane przy użyciu zasad grupy (GPO) nie są uwzględniane. |

Tryb filtrowania

Zachowanie zapory zmienia się w zależności od trybu filtrowania. Tryby filtrowania mają również wpływ na wymagany poziom interakcji użytkownika.

Dostępne są następujące tryby filtrowania zapory programu ESET Endpoint Security:

Tryb filtrowania |

Opis |

|---|---|

Tryb automatyczny |

Tryb domyślny. Ten tryb jest odpowiedni dla użytkowników preferujących prostą i wygodną obsługę zapory bez potrzeby definiowania reguł. Można tworzyć niestandardowe, definiowane przez użytkownika reguły, lecz w trybie automatycznym nie jest to wymagane. Tryb automatyczny zezwala na cały ruch wychodzący na danym komputerze i blokuje większość ruchu przychodzącego (z wyjątkiem ruchu ze strefy zaufanej, zgodnie z zezwoleniami ustawionymi w sekcji IDS i opcje zaawansowane/Dozwolone usługi oraz odpowiedzi na ostatnią komunikację wychodzącą). |

Tryb interaktywny |

Tryb interaktywny — umożliwia tworzenie niestandardowych konfiguracji zapory. Po wykryciu połączenia, którego nie dotyczą żadne istniejące reguły, zostanie wyświetlone okno dialogowe informujące o nieznanym połączeniu. Okno to umożliwia zezwolenie na komunikację lub odmowę, a podjęta decyzja może zostać zapisana jako nowa reguła zapory. Jeśli użytkownik zdecyduje się na utworzenie nowej reguły, wszystkie przyszłe połączenia danego typu będą dozwolone lub blokowane zgodnie z tą regułą. |

Tryb oparty na regułach |

blokuje wszystkie połączenia nieokreślone przez odpowiednią regułę jako dozwolone. Ten tryb pozwala zaawansowanym użytkownikom na definiowanie reguł, które zezwalają jedynie na pożądane i bezpieczne połączenia. Pozostałe nieokreślone połączenia będą blokowane przez zaporę. |

Tryb uczenia się |

Automatycznie tworzy oraz zapisuje reguły. Ten tryb jest najodpowiedniejszy w przypadku początkowej konfiguracji zapory, jednak nie powinien pozostawać włączony przez dłuższy czas. Interakcja ze strony użytkownika nie jest wymagana, ponieważ program ESET Endpoint Security zapisuje reguły zgodnie ze wstępnie zdefiniowanymi parametrami. W celu uniknięcia zagrożeń bezpieczeństwa tryb uczenia się powinien być używany tylko, dopóki nie zostaną utworzone wszystkie reguły dla niezbędnych połączeń. |

Profile umożliwiają dostosowanie działania zapory ESET Endpoint Security, pozwalając określić różne zestawy reguł na potrzeby różnych sytuacji.

Zaawansowane

Zaawansowane

Reguły

W sekcji ustawień reguł można obejrzeć wszystkie reguły stosowane względem ruchu generowanego przez poszczególne aplikacje w ramach stref zaufanych i Internetu.

Gdy komputer zostanie zaatakowany przez botnet, można utworzyć regułę IDS. Wyjątki można modyfikować w obszarze Ustawienia zaawansowane (F5) > Ochrona sieci > Ochrona przed atakami z sieci > Reguły IDS przez kliknięcie pozycji Edytuj. |

Dozwolone usługi

Skonfiguruj dostęp do typowych usług sieciowych uruchomionych na komputerze. Więcej informacji można w sekcji Dozwolone usługi.

Profile zapory

Profile zapory

Profile zapory umożliwiają dostosowanie działania zapory ESET Endpoint Security, pozwalając określić różne zestawy reguł na potrzeby różnych sytuacji.

Wykrywanie modyfikacji aplikacji

Wykrywanie modyfikacji aplikacji

Funkcja wykrywania modyfikacji aplikacji wyświetla powiadomienia, gdy zmodyfikowane aplikacje z istniejącą regułą zapory próbują nawiązać połączenie.