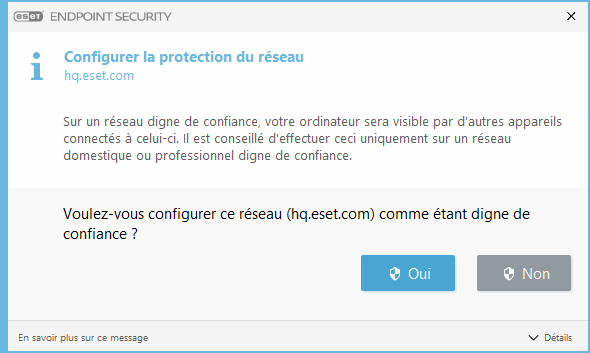

Configurer la protection du réseau

Des réseaux connectés doivent être configurés pour que la protection de votre ordinateur dans un réseau soit activée. Vous pouvez autoriser d'autres utilisateurs à accéder à votre ordinateur en configurant le protection du réseau et en autorisant le partage. Cliquez sur Configuration > Protection du réseau > Réseaux connectés, puis sur le lien figurant en dessous du réseau connecté. La notification qui apparaît propose des options qui vous permettent de configurer le réseau choisi comme étant approuvé.

Par défaut, ESET Endpoint Security utilise les paramètres Windows lorsqu'une nouveau réseau est détectée. Pour afficher une boîte de dialogue lorsqu’une nouveau réseau est détectée, modifiez le type de protection des nouveaux réseaux pour demander à l’utilisateur les réseaux connus. La protection du réseau s'effectue dès que votre ordinateur se connecte à un nouveau réseau. Il n’est donc généralement pas nécessaire de définir de zones fiables.

La fenêtre de configuration de la protection du réseau permet de sélectionner deux modes de protection du réseau :

- Oui : pour un réseau approuvé (réseau domestique ou professionnel). De plus, les ressources système sont accessibles par les autres utilisateurs du réseau. Il est recommandé d’utiliser ce paramètre lors des accès à un réseau local sécurisé.

- Non : pour un réseau non approuvé (réseau public). les fichiers et les dossiers de votre système ne sont pas partagés ou visibles par les autres utilisateurs du réseau et les partages des ressources système sont désactivés. Il est recommandé d’utiliser ce paramètre lors des accès à des réseaux sans fil.

Une configuration incorrecte du réseau peut compromettre la sécurité de votre ordinateur. |

Par défaut, les postes de travail d'une réseau approuvé sont autorisés à accéder aux fichiers et imprimantes partagés, disposent de la communication RPC entrante activée et peuvent bénéficier du partage de bureau à distance. |

Pour obtenir plus d'informations sur cette fonctionnalité, veuillez consulter l'article de la base de connaissances ESET suivant :