Utiliser ESET Endpoint Security

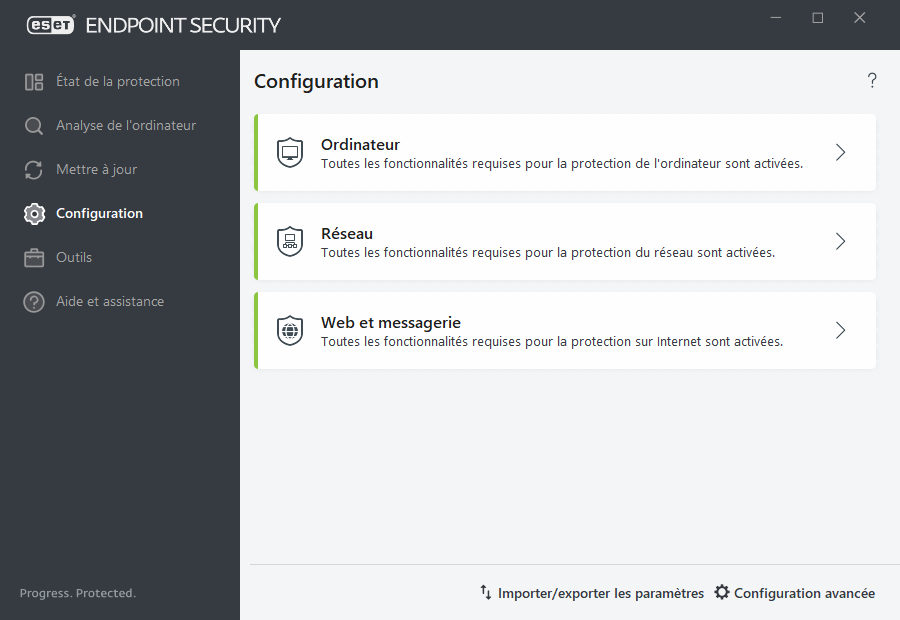

Les options de configuration de ESET Endpoint Security permettent de régler les niveaux de protection de votre ordinateur, de votre messagerie et de votre réseau.

Lors de la création d'une politique à partir de la console Web de ESET PROTECT, vous pouvez sélectionner l'indicateur pour chaque paramètre. Les paramètres ayant l'indicateur Forcer ont la priorité et ne peuvent être remplacés par une politique ultérieure (même si la politique ultérieure possède un indicateur Forcer). Cela permet de s'assurer que ce paramètre ne sera pas modifié (par exemple, par un utilisateur ou par des politiques ultérieures au cours de la fusion). Pour plus de détails, consultez la rubrique Indicateurs dans l'Aide en ligne d'ESET PROTECT. |

Le menu Configuration contient les options suivantes :

- Ordinateur

- Réseau

- Web et messagerie

Dans la section Ordinateur, vous pouvez activer ou désactiver les composants suivants :

- Protection en temps réel du système de fichiers - Elle analyse tous les fichiers à la recherche de code malveillant au moment de l'ouverture, de la création ou de l'exécution de ces fichiers.

- Contrôle des périphériques - Fournit un contrôle automatique des périphériques (CD/DVD/USB/...). Ce module vous permet de bloquer ou de régler les filtres ou permissions étendus et de définir la capacité d'un utilisateur d'accéder à un périphérique donné et travailler avec celui-ci.

- Host Intrusion Prevention System (HIPS) - Le système HIPS surveille les événements qui se produisent dans le système d'exploitation et réagit à ces derniers, en fonction d'un ensemble personnalisé de règles.

- L'Analyseur avancé de la mémoire fonctionne avec Exploit Blocker pour renforcer la protection contre les logiciels malveillants qui ont été conçus pour contourner la détection par les protection anti-logiciels malveillants en utilisant l'obscurcissement ou le chiffrement. L'analyseur avancé de la mémoire est activé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

- Bloqueur d'exploit - cette fonction est conçue pour protéger les types d'applications souvent exploités, comme les navigateurs, les lecteurs les PDF, les clients de messagerie et les composants MS Office. Le bloqueur d'exploit est activé par défaut. Pour en savoir plus sur ce type de protection, consultez le glossaire.

- Le Bouclier anti-rançongiciels est une autre couche de protection qui fait partie de la fonctionnalité HIPS. Le système de réputation ESET LiveGrid® doit être activé pour que le bouclier anti-rançongiciels fonctionne. Pour en savoir plus sur ce type de protection, consultez le lien suivant.

- Le mode présentation est une fonctionnalité destinée aux utilisateurs qui exigent une utilisation ininterrompue de leur logiciel, qui ne veulent pas être dérangés par des notifications et qui veulent minimiser la charge sur l'UC. Un message d'avertissement s'affichera (risque potentiel à la sécurité) et la fenêtre principale deviendra orange après l'activation du Mode de présentation.

La section Réseau vous permet de configurer le pare-feu, la protection contre les attaques réseau (IDS) et la protection contre les réseaux d'ordinateurs zombies.

La configuration de la protection Web et messagerie vous permet de configurer les composants suivants :

- Navigateur sécurisé - Protège vos données sensibles lorsque vous naviguez en ligne (par exemple, données financières lors de transactions en ligne).

- Contrôle Web - Bloque des pages Web dont le contenu est potentiellement offensant. En plus, l'administrateur système peut définir les préférences d'accès pour 27 catégories préfinies de sites.

- Protection de l'accès Web - Si cette option est activée, tout le trafic HTTP est analysé à la recherche de codes malveillants.

- La protection du client de messagerie surveille la communication effectuée par l'entremise des protocoles POP3 et IMAP.

- Protection antipourriel - Analyse tout courriel non sollicité ou pourriel.

- Anti-Phishing protection - Protège contre les tentatives de vol de vos mots de passe, de vos données bancaires et d'autres informations sensibles par des sites malveillants déguisés en sites légitimes.

Pour désactiver temporairement des modules individuels, cliquez sur le commutateur vert ![]() situé à côté du module désiré. Notez que cela peut réduire le niveau de protection de l'ordinateur.

situé à côté du module désiré. Notez que cela peut réduire le niveau de protection de l'ordinateur.

Pour réactiver la protection d'un composant de sécurité désactivé, cliquez sur le commutateur rouge ![]() pour rétablir le composant à son état activé.

pour rétablir le composant à son état activé.

Lorsque la politique ESET PROTECT est appliquée, l'icône de verrouillage ![]() s'affiche à côté du composant en question. La politique appliquée par ESET PROTECT peut être annulée localement après l'authentification par un utilisateur connecté (p. ex., l'administrateur). Pour plus de détails, consultez l'Aide en ligne de ESET PROTECT.

s'affiche à côté du composant en question. La politique appliquée par ESET PROTECT peut être annulée localement après l'authentification par un utilisateur connecté (p. ex., l'administrateur). Pour plus de détails, consultez l'Aide en ligne de ESET PROTECT.

Toutes les mesures de protection désactivées de la sorte sont réactivées au redémarrage de l'ordinateur. |

Pour accéder aux paramètres détaillés d'un composant de sécurité en particulier, cliquez sur la roue dentée ![]() à côté de n'importe quel composant..

à côté de n'importe quel composant..

On trouve également des options supplémentaires au bas de la fenêtre de configuration. Pour charger les paramètres de configuration à l'aide d'un fichier de configuration .xml ou pour enregistrer les paramètres de configuration actuels dans un fichier de configuration, utilisez l'option Importer/Exporter les paramètres. Veuillez consulter la section Importer/Exporter les paramètres pour plus de détails.

Pour des options plus détaillés, cliquez sur Configuration avancée ou appuyez sur la touche F5.