Uso de ESET Endpoint Security

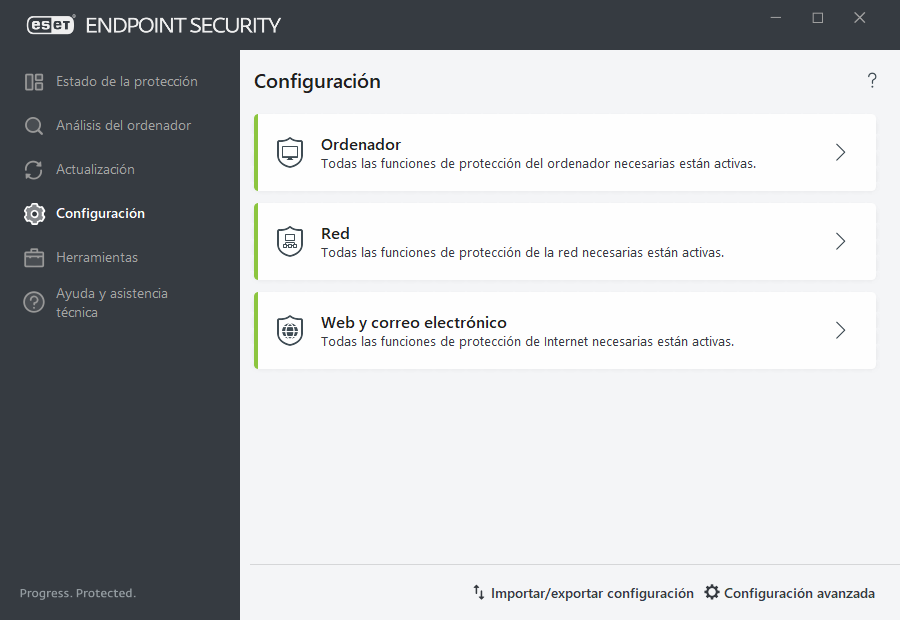

Las opciones de configuración de ESET Endpoint Security le permiten ajustar el nivel de protección del ordenador, la Web, el correo electrónico y la red.

Al crear una política desde ESET PROTECT Consola Web, puede seleccionar el indicador de cada ajuste. Los ajustes que tengan el indicador Forzar tendrán prioridad y no podrán sobrescribirse con una política posterior (aunque también tenga este indicador establecido). Esta práctica garantiza que el ajuste no se verá modificado (por ejemplo, por el usuario o por políticas posteriores a la hora de ejecutar la fusión). Para obtener más información, consulte la ayuda en línea de Indicadores de ESET PROTECT. |

El menú Configuración incluye las siguientes secciones:

- Ordenador

- Red

- Web y correo electrónico

En la sección Ordenador puede activar o desactivar los siguientes componentes:

- Protección del sistema de archivos en tiempo real: se analizan todos los archivos en busca de código malicioso cuando se abren, crean o ejecutan.

- Control del dispositivo: permite controlar los dispositivos (CD, DVD, USB, etc.) automáticamente. Este módulo le permite bloquear o ajustar los filtros y permisos ampliados, así como establecer los permisos de un usuario para acceder a un dispositivo dado y trabajar en él.

- Host Intrusion Prevention System (HIPS): el sistema HIPS controla los sucesos del sistema operativo y reacciona según un conjunto de reglas personalizado.

- Análisis avanzado de memoria: trabaja conjuntamente con el Bloqueador de exploits para aumentar la protección frente a código malicioso que utiliza los métodos de ofuscación y cifrado para evitar su detección mediante productos de protección frente a este tipo de código. El análisis avanzado de memoria está activado de forma predeterminada. Puede obtener más información sobre este tipo de protección en el glosario.

- Bloqueo de exploits: se ha diseñado para fortalecer los tipos de aplicaciones que sufren más ataques, como navegadores, lectores de PDF, clientes de correo electrónico y componentes de MS Office. El bloqueador de exploits está activado de forma predeterminada. Puede obtener más información sobre este tipo de protección en el glosario.

- Protección contra ransomware es otra capa de protección que funciona como parte de la función HIPS. Para que la protección contra ransomware funcione, debe tener activado el sistema de reputación ESET LiveGrid®. Más información sobre este tipo de protección.

- Modo de presentación: es una función pensada para aquellos usuarios que exigen un uso del software sin interrupciones y sin notificaciones, así como un menor uso de la CPU. Cuando se active el modo de presentación, recibirá un mensaje de alerta (posible riesgo de seguridad) y la ventana principal del programa se volverá naranja.

La sección Red le permite configurar el Cortafuegos, la Protección contra los ataques de red (IDS) y la Protección contra botnets.

La configuración de protección de Web y correo electrónico le permite configurar los siguientes componentes:

- Navegador seguro: protege sus datos confidenciales durante la navegación por Internet (por ejemplo, datos financieros durante transacciones en línea).

- Control web: le permite bloquear páginas web que puedan contener material que podría resultar ofensivo. Además, los administradores del sistema pueden especificar preferencias de acceso para 27 categorías predefinidas de sitio web.

- Protección del acceso a la Web: si esta opción está activada, se analiza todo el tráfico a través de HTTP o HTTPS para detectar la presencia de software malicioso.

- Protección del cliente de correo electrónico: controla las comunicaciones recibidas a través de los protocolos POP3 e IMAP.

- Protección Antispam: analiza el correo electrónico no solicitado (spam).

- Protección Anti-Phishing: le protege frente a intentos de adquirir contraseñas, datos bancarios y otra información confidencial por parte de sitios web que suplantan a sitios legítimos.

Si desea desactivar temporalmente algún módulo individual, haga clic en el conmutador verde ![]() situado junto al módulo deseado. Tenga en cuenta que esto puede disminuir el nivel de protección del ordenador.

situado junto al módulo deseado. Tenga en cuenta que esto puede disminuir el nivel de protección del ordenador.

Para volver a activar la protección de un componente de seguridad desactivado, haga clic en el conmutador rojo ![]() .

.

Cuando se aplique la política de ESET PROTECT, verá el icono del candado ![]() junto a un componente específico. La política aplicada por ESET PROTECT podrá sobrescribirse de forma local tras la autenticación por parte del usuario conectado (por ejemplo, el administrador). Para obtener más información, consulte la ayuda en línea de ESET PROTECT.

junto a un componente específico. La política aplicada por ESET PROTECT podrá sobrescribirse de forma local tras la autenticación por parte del usuario conectado (por ejemplo, el administrador). Para obtener más información, consulte la ayuda en línea de ESET PROTECT.

Todas las medidas de protección que se desactiven de esta manera se volverán activar al reiniciar el ordenador. |

Para acceder a la configuración detallada de un componente de seguridad determinado, haga clic en la rueda dentada ![]() junto a cualquier componente.

junto a cualquier componente.

En la parte inferior de la ventana de configuración encontrará opciones adicionales. Para cargar los parámetros de configuración con un archivo de configuración .xml, o para guardar los parámetros de configuración actuales en un archivo de configuración, utilice la opción Importar/exportar configuración. Consulte Importar/exportar configuración para obtener más información detallada.

Si desea acceder a opciones más detalladas, haga clic en Configuración avanzada o pulse F5.