Configurar protección de la red

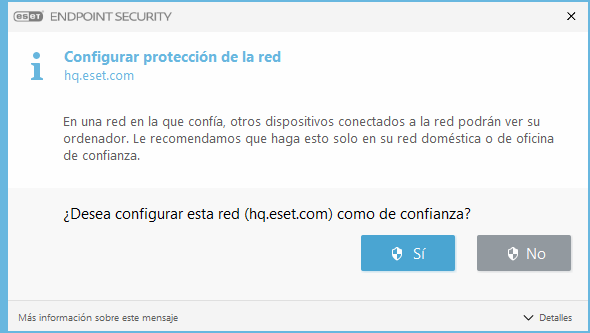

Es necesario configurar las redes conectadas con el fin de proteger el ordenador en entornos de red. Puede permitir que otros usuarios accedan a su ordenador mediante la activación del uso compartido al configurar protección de red. Haga clic en Configuración > Protección de la red > Redes conectadas y haga clic en el vínculo debajo de la red conectada. Aparecerá una notificación con opciones que le permiten configurar la red elegida como de confianza.

De forma predeterminada, ESET Endpoint Security utiliza la configuración de Windows cuando se detecta una nueva red. Si desea ver un cuadro de diálogo cuando se detecta una nueva red, cambie el tipo de protección de las nuevas redes para preguntar al usuario en Redes conocidas. La configuración de la protección de la red se realiza siempre que el ordenador se conecta a una red nueva. Por lo tanto, no suele ser necesario definir zonas de confianza.

En la ventana de configuración de la protección de red puede seleccionar dos modos de protección de la red:

- Sí: para una red de confianza (red doméstica o de oficina). Su ordenador y los archivos compartidos almacenados en el ordenador son visibles para otros usuarios de la red, y los recursos del sistema están disponibles para otros usuarios de la red. Se recomienda utilizar esta configuración al acceder a una red local segura.

- No: para una red que no es de confianza (red pública). Los archivos y las carpetas de su sistema no se comparten ni son visibles para otros usuarios de la red, y el uso compartido de recursos del sistema está desactivado. Se recomienda utilizar esta configuración al acceder a las redes inalámbricas.

Una configuración de red incorrecta puede exponer su ordenador a riesgos para la seguridad. |

De forma predeterminada, se concede acceso a las estaciones de trabajo de una red de confianza para compartir archivos e impresoras, tener activada la comunicación RPC entrante y disfrutar del uso compartido de escritorio remoto. |

Para obtener más información sobre esta característica, lea el siguiente artículo de la Base de conocimiento de ESET: